Dispositivos Cisco IOS

-

Configuración Básica de Switch y Router - 10/10

10/10

En esta sección vamos a aprender los comandos de configuración para dispositivos Cisco, paso a paso y desde cero.

A continuación, aprenderás la configuración básica de los dispositivos Cisco. Tomaremos como ejemplo la configuración de un Switch, pero los comandos funcionan de igual manera para un Router.

Tabla de Contenido

1. Configuración de Dispositivos Cisco: Nombres de host

Para colocarle un nombre al dispositivo debe introducir el comando hostname y para eliminar el nombre de host configurado y regresar a la petición de entrada predeterminada, utiliza el comando de configuración global no hostname. Así es como lo configuramos en la consola:

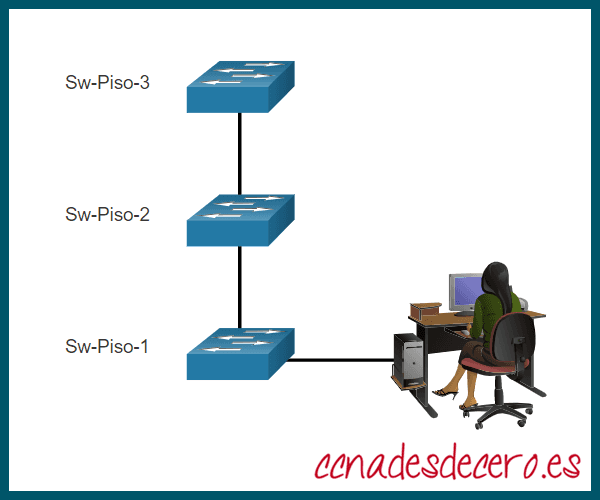

Switch> Switch>enable Switch#configure terminal Enter configuration commands, one per line. End with CNTL/Z. Switch(config)#hostname Sw-Piso-1 Sw-Piso-1(config)# Sw-Piso-1(config)#no hostname Switch(config)#

En cuánto a qué nombre de host (hostname) colocarle a los dispositivos, debes tener en cuenta lo siguiente:

- Debe comenzar con una letra

- No debe de contener espacios

- Finaliza con una letra o un dígito

- Solamente se utiliza letra, dígitos y guiones

- Debe tener menos de 64 caracteres de longitud

2. Configuración de Dispositivos Cisco: Contraseñas

Para limitar el acceso a las configuraciones de dispositivos debemos tener en cuenta las siguientes prácticas recomendadas:

2.1. Configuración de contraseñas

- Para asegurar el acceso al modo EXEC privilegiado:

Switch> Switch>enable Switch#conf terminal Switch(config)#enable password ccnadesdecero Switch(config)#exit Switch#

- Utiliza contraseñas seguras y evita volver a utilizar contraseñas.

2.2. Protección del acceso de los dispositivos

- Protege el acceso a los modos EXEC con privilegios y EXEC del usuario con una contraseña, pero más segura.

El comando enable secret proporciona mayor seguridad porque la contraseña está cifrada. Veamos como hacerlo en la consola:

Switch> Switch>enable Switch#conf terminal Enter configuration commands, one per line. End with CNTL/Z. Switch(config)#enable secret ccnadesdecero Switch(config)#exit Switch#

Mi contraseña es ccnadesdecero, y salgo (exit) para volver entrar al modo privilegiado, donde me pedirá ingresar la contraseña.

Switch#exit Switch>enable Password:

- Protege las líneas de terminales virtuales con una contraseña

Se debe aportar seguridad al puerto de consola. Así se reducen las posibilidades de que personal no autorizado conecte físicamente un cable al dispositivo y obtenga acceso a él. Lo configuramos de la siguiente manera: (mi contraseña será ccnadesdecero)

Switch#conf t Enter configuration commands, one per line. End with CNTL/Z. Switch(config)# Switch(config)#line console 0 Switch(config-line)#password ccnadesdecero Switch(config-line)#login Switch(config-line)#exit Switch(config)#

Las líneas vty permiten el acceso a un dispositivo Cisco a través de Telnet o SSH. La cantidad de líneas vty admitidas varía según el tipo de dispositivo y la versión de IOS. Por supuesto debemos protegerlas con contraseña y lo hacemos de la siguiente manera: (mi contraseña será ccnadesdecero)

Switch#conf t Enter configuration commands, one per line. End with CNTL/Z. Switch(config)#line vty 0 15 Switch(config-line)#password ccnadesdecero Switch(config-line)#login Switch(config-line)#

2.3. Cifrado de las contraseñas

- Cisco IOS muestra las contraseñas en texto sin formato de manera predeterminada.

- Las contraseñas se deben cifrar.

El comando service password-encryption impide que las contraseñas aparezcan como texto no cifrado cuando se visualiza la configuración. El propósito de este comando es evitar que personas no autorizadas vean las contraseñas en el archivo de configuración.

Switch# configure terminal Sw-Floor-1(config)# service password-encryption Sw-Floor-1(config)#

Una vez que se aplica el comando, cancelar el servicio de encriptación no revierte la encriptación.

Así es como aparecen las contraseñas antes de ejecutar el comando:

Switch#show running-config Building configuration... .... line con 0 password ccnadesdecero login ! line vty 0 4 password ccnadesdecero login line vty 5 15 password ccnadesdecero login

Y así es como aparecen las contraseñas después de ejecutar el comando:

Switch#conf t Enter configuration commands, one per line. End with CNTL/Z. Switch(config)#service password-encryption

Switch#show running-config Building configuration... ... line con 0 password 7 08224F4008 login ! line vty 0 4 password 7 08224F40081D0004160E0F013824 login line vty 5 15 password 7 08224F40081D0004160E0F013824 login

2.4. Mensajes de aviso

- Los mensajes de aviso son una parte importante del proceso legal en caso de que se inicie una demanda por ingreso no autorizado a un dispositivo.

- No es adecuado utilizar palabras que sugieran que “se invita” al usuario a iniciar sesión o que es “bienvenido”.

- Con frecuencia, se usa para notificaciones legales, ya que se visualiza en todas las terminales conectadas.

El comando para el mensaje de aviso en dispositivos Cisco es banner motd y se configura de la siguiente manera:

Switch#conf t Enter configuration commands, one per line. End with CNTL/Z. Switch(config)#banner motd #Este sistema es seguro y SOLO TIENE ACCESO EL PERSONAL AUTORIZADO!! #

Entonces, al momento de acceder al dispositivo nuevamente aparecerá el siguiente aviso:

Este sistema es seguro y SOLO TIENE ACCESO EL PERSONAL AUTORIZADO!! User Access Verification Password:

3. Configuración de Dispositivos Cisco: Guardar Configuración

Finalmente, una vez realizado la configuración básico de los dispositivos IOS, pasamos a guardar la configuración. Primero veamos los dos archivos de sistema que almacenan la configuración de dispositivos:

- startup-config: el archivo almacenado en la memoria no volátil de acceso aleatorio (NVRAM) que contiene todos los comandos que utilizará el dispositivo durante el inicio o reinicio. La memoria NVRAM no pierde su contenido cuando el dispositivo se desconecta.

- running-config: el archivo almacenado en la memoria de acceso aleatorio (RAM) que refleja la configuración actual. La modificación de una configuración en ejecución afecta el funcionamiento de un dispositivo Cisco de inmediato. La memoria RAM es volátil. Pierde todo el contenido cuando el dispositivo se apaga o se reinicia.

Entonces para guardar la configuración realizada “copiamos” el archivo de “ejecución” hacía el archivo de “inicialización”, de la siguiente manera:

Switch#copy running-config startup-config

Consideraciones finales:

- Si los cambios realizados en la configuración en ejecución no tienen el efecto deseado y el archivo running-config aún no se ha guardado puede restablecer la configuración inicial con el comando reload.

Switch#reload Proceed with reload? [confirm]

- Así mismo, si quiere eliminar la configuración de inicio utilice el comando erase startup-config

Switch#erase startup-config Erasing the nvram filesystem will remove all configuration files! Continue? [confirm] [OK] Erase of nvram: complete %SYS-7-NV_BLOCK_INIT: Initialized the geometry of nvram Switch#

- Finalmente, en un switch también se debe emitir el comando

delete vlan.dat(para eliminar posibles configuraciones de VLAN)

Switch#delete vlan.dat Delete filename [vlan.dat]? Delete flash:/vlan.dat? [confirm] %Error deleting flash:/vlan.dat (No such file or directory)

Hasta aquí hemos completado el capítulo 2, si tienes alguna duda o sugerencia podemos ampliar algunos temas. Recuerde poner a prueba su conocimiento y dar este simulacro de prueba, y este simulacro de examen del CCNA 1 completamente GRATIS!

No olvides que si tienes alguna duda contármela en los comentarios y con gusto te ayudaré 😉

¡Listo! Sigue visitando nuestro blog de curso de redes, dale Me Gusta a nuestra fanpage; y encontrarás más herramientas y conceptos que te convertirán en todo un profesional de redes.