WLANs Seguras

Resumen

Este tema describe los mecanismos de seguridad de la WLAN. ¡¡Empieza a aprender CCNA 200-301 gratis ahora mismo!!

Tabla de Contenido

1. Vídeo – WLAN seguras

El tema anterior explicó amenazas WLAN. ¿Qué puedes hacer para asegurar una red WLAN?

Haz clic para reproducir el video sobre técnicas de seguridad para WLANs.

2. Encubrimiento SSID y Filtrado de Direcciones MAC

Las señales inalámbricas pueden viajar a través de materiales sólidos como techos, pisos, paredes, fuera de casa o del espacio de la oficina. Sin medidas de seguridad estrictas, la instalación de una WLAN puede ser equivalente a colocar puertos Ethernet en todas partes, incluso en el exterior.

Para hacer frente a las amenazas de mantener a los intrusos inalámbricos fuera y proteger los datos, se utilizaron dos de las primeras características de seguridad que todavía están disponibles en la mayoría de los routers y AP: El encubrimiento del SSID (SSID cloaking) y el filtrado de direcciones MAC.

Encubrimiento SSID

Los AP y algunos routers inalámbricos permiten deshabilitar la trama de beacon SSID, como se muestra en la figura Los clientes inalámbricos deben configurarse manualmente con el SSID para conectarse a la red.

Filtrado de Direcciones MAC

Un administrador puede permitir o denegar manualmente el acceso inalámbrico de los clientes en función de su dirección física de hardware MAC. En la figura, el router está configurado para permitir dos direcciones MAC. Los dispositivos con diferentes direcciones MAC no podrán unirse a la WLAN de 2.4GHz.

3. 802.11 Métodos de Autenticación Originales

Aunque estas dos características disuadirían a la mayoría de los usuarios, la realidad es que ni el ocultamiento de SSID (SSID cloaking) ni el filtrado de direcciones MAC disuadirían a un intruso astuto. Los SSID se descubren fácilmente incluso si los AP no los transmiten y las direcciones MAC pueden ser falsificadas. La mejor manera de proteger una red inalámbrica es utilizar sistemas de autenticación y cifrado.

Se introdujeron dos tipos de autenticación con el estándar 802.11 original

- Sistema de autenticación abierto – Cualquier cliente inalámbrico debería poder conectarse fácilmente y solo debería usarse en situaciones en las que la seguridad no sea una preocupación, como las que proporcionan acceso gratuito a Internet, como cafeterías, hoteles y áreas remotas. El cliente inalámbrico es responsable de proporcionar seguridad, como el uso de una red privada virtual (VPN) para conectarse de forma segura. Los VPNs proveen servicios de autenticación y cifrado. VPNs están más allá del alcance de este tema.

- Autenticación de llave compartida – Proporciona mecanismos, como WEP, WPA, WPA2 y WPA3 para autenticar y cifrar datos entre un cliente inalámbrico y AP. Sin embargo, la contraseña debe ser pre-compartida entre las dos partes para conectar.

El siguiente cuadro resumen estos métodos de autenticación.

4. Métodos de Autenticación de Clave Compartida

Actualmente hay cuatro técnicas de autenticación de clave compartida disponibles, como se muestra en la tabla. Hasta que la disponibilidad de dispositivos WPA3 se vuelva omnipresente, las redes inalámbricas deben usar el estándar WPA2.

| Método de Autenticación | Descripción |

|---|---|

| Wired Equivalent Privacy (WEP) | La especificación original 802.11 diseñada para asegurar los datos usando el método de encriptación Rivest Cipher 4 (RC4) con una llave estática. Sin embargo, la clave nunca cambia cuando se intercambian paquetes. Esto hace que sea fácil de hackear. WEP ya no se recomienda y nunca debe ser usado. |

| Wi-Fi Protected Access (WPA) | Un estándar de la Alianza Wi-Fi que utiliza WEP, pero asegura los datos con el algoritmo de encriptación mucho más fuerte del Protocolo de Integridad de Clave Temporal (TKIP). El TKIP cambia la clave de cada paquete, lo que hace mucho más difícil de hackear. |

| WPA2 | WPA2 es el estándar actual de la industria para asegurar las redes inalámbricas. Utiliza el Estándar de Encriptación Avanzada (AES) para la encriptación. AES es considerado actualmente el protocolo de encriptación más fuerte. |

| WPA3 | La próxima generación de seguridad Wi-Fi. Todos los dispositivos habilitados para WPA3 utilizan los últimos métodos de seguridad, no permiten protocolos heredados obsoletos y requieren el uso de Protected Management Frames (PMF). Sin embargo, los dispositivos con WPA3 aún no están disponibles. |

5. Autenticando a un Usuario Doméstico

Los routers domésticos suelen tener dos opciones de autenticación: WPA y WPA2. WPA2 es el mas fuerte de los dos. La figura muestra la opción para seleccionar uno de los dos métodos de autenticación WPA2:

- Personal – (PSK). Destinados a redes domésticas o de pequeñas oficinas, los usuarios se autentican utilizando una clave pre-compartida(PSK). Los clientes inalámbricos se autentican con el router inalámbrico utilizando una contraseña previamente compartida. no requiere un servidor de autenticación especial.

- Enterprise – destinado para redes empresariales pero requiere un servidor de autenticación de Remote Authentication Dial-In User Service (RADIUS). Aunque requiere una configuración más complicada, proporciona seguridad adicional. El servidor RADIUS debe autenticar el dispositivo y luego los usuarios deben autenticarse utilizando el estándar 802.1X, que utiliza el Protocolo de autenticación extensible /Extensible Authentication Protocol (EAP) para la autenticación.

En la figura el administrador está configurando el router inalámbrico con autenticación personal WPA2 en la banda 2.4 GHz.

6. Métodos de Encriptación

El cifrado suele utilizarse para proteger datos. Si un intruso ha capturado datos cifrados, no podrá descifrarlos en un período de tiempo razonable.

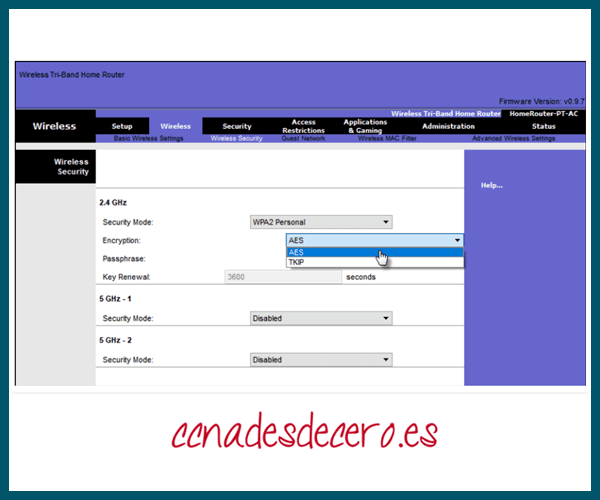

Los estándares WPA y WPA2 usan los siguientes métodos de cifrado:

- Temporal Key Integrity Protocol (TKIP) – TKIP es el método de encriptación utilizado por WPA. Proporciona soporte para equipos WLAN heredados al abordar las fallas originales asociadas con el método de encriptación WEP 802.11. Utiliza WEP, pero encripta la carga útil de la Capa 2 usando TKIP y realiza una Verificación de integridad de mensajes / Message Integrity Check (MIC) en el paquete encriptado para garantizar que el mensaje no haya sido alterado.

- Estándar de cifrado avanzado (AES) – AES es el método de encriptación utilizado por WPA2. este es el método preferido de cifrado porque es un método mucho más fuerte. Utiliza el Counter Cipher Mode con el Block Chaining Message Authentication Code Protocol (CCMP) que permite a los hosts de destino reconocer si se han alterado los bits encriptados y no encriptados.

En la figura el administrador está configurando el router inalámbrico para usar WPA2 con cifrado AES en la banda 2.4 GHz.

7. Autenticación en Enterprise

En redes que tienen requerimientos de seguridad estrictos, una autenticación adicional o inicio de sesión es requerida para garantizar al cliente acceso inalámbrico. La elección del modo de seguridad Enterprise requiere un servidor RADIUS de Authentication, Authorization, y Accounting (AAA)

- Dirección IP del servidor RADIUS – Esta es la dirección accesible del servidor RADIUS.

- Números de puerto UDP – Se asignaron oficialmente los puertos UDP 1812 para la autenticación/Authentication de RADIUS y 1813 para la contabilización/Accounting de RADIUS, pero también pueden funcionar utilizando los puertos UDP 1645 y 1646, como se muestra en la figura.

- Llave compartida – se utiliza para autenticar el AP con el servidor RADIUS.

En la figura el administrador está configurando el router inalámbrico para usar autenticación WPA2 Enterprise con encriptación AES. La dirección IPv4 del servidor RADIUS también se configura con una contraseña segura que se utilizará entre el router inalámbrico y el servidor RADIUS.

La llave compartida no es un parámetro que debe ser configurado en un cliente inalámbrico. Solo se requiere en el AP para autenticarse con el servidor RADIUS. La autenticación y autorización del usuario se maneja mediante el estándar 802.1X, que proporciona una autenticación centralizada basada en el servidor de los usuarios finales.

El proceso de inicio de sesión 802.1X utiliza EAP para comunicarse con el servidor AP y RADIUS. EAP es un framework para autenticar el acceso a la red. Puede proporcionar un mecanismo de autenticación seguro y negociar una clave privada segura que luego puede usarse para una sesión de encriptación inalámbrica usando encriptación TKIP o AES.

8. WPA3

En el momento de este escrito los dispositivos que soportan autenticación WPA3 autenticación no están fácilmente disponibles. Sin embargo, WPA2 ya no se considera segura. WPA3, si está disponible, es el método de autenticación 802.11 recomendado. WPA3 incluye cuatro características;

- WPA3-Personal

- WPA3-Enterprise

- Redes abiertas

- Internet de las cosas (IoT)

WPA3-Personal

En WPA2-Personal, los actores de amenazas pueden escuchar el “handshake” entre un cliente inalámbrico y el AP y utilizar un ataque de fuerza bruta para intentar adivinar el PSK. WPA3-Personal frustra este ataque utilizando la Simultaneous Authentication of Equals (SAE), una característica especificada en el IEEE 802.11-2016. El PSK nunca es expuesto, haciéndolo imposible de adivinar para el atacante.

WPA3-Enterprise

WPA3-Empresa sigue utilizando la autenticación 802.1X/EAP. Sin embargo, requiere el uso de una suite criptográfica de 192 bits y elimina la mezcla de protocolos de seguridad para las normas 802.11 anteriores. WPA3-Enterprise se adhiere al Commercial National Security Algorithm (CNSA) que se utiliza comúnmente en las redes Wi-Fi de alta seguridad.

Redes abiertas

Las redes abiertas en WPA2 envían tráfico de usuarios en texto claro no autenticado. En WPA3, las redes Wi-Fi abiertas o públicas aún no utilizan ninguna autenticación. Sin embargo, utiliza el Opportunistic Wireless Encryption (OWE) para cifrar todo el tráfico inalámbrico.

Integración IoT

Aunque WPA2 incluyó la Wi-Fi Protected Setup (WPS) para incorporar rápidamente dispositivos sin configurarlos primero, WPS es vulnerable a una variedad de ataques y no se recomienda. Además, los dispositivos IoT generalmente headless, lo que significa que no tienen una interfaz gráfica de usuario incorporada para la configuración, y necesitan una forma fácil de conectarse a la red inalámbrica. El Device Provisioning Protocol (DPP) se diseñó para abordar esta necesidad. Cada dispositivo headless tiene una clave pública codificada. La clave suele estar estampada en el exterior del dispositivo o en su embalaje como un código Quick Response (QR). El administrador de la red puede escanear el código QR y rápidamente incorporarlo al dispositivo. Aunque no forma parte estrictamente del estándar WPA3, el DPP sustituirá al WPS con el tiempo.

¡Listo! Sigue visitando nuestro blog de curso de redes, dale Me Gusta a nuestra fanpage; y encontrarás más herramientas y conceptos que te convertirán en todo un profesional de redes.