Amenazas de WLAN

Resumen

Este tema describir las amenazas a las redes WLAN. ¡¡Empieza a aprender CCNA 200-301 gratis ahora mismo!!

Tabla de Contenido

1. Vídeo– Amenazas en la WLAN

El tema anterior cubrió componentes y configuración WLAN. Aquí aprenderás sobre amenazas WLAN.

Haz clic en Reproducir para ver un video sobre amenazas WLAN.

2. Resumen de Seguridad Inalámbrica

Una WLAN está abierta a cualquier persona dentro del alcance de un AP y las credenciales apropiadas para asociarla. Con una NIC inalámbrica y conocimiento de técnicas de craqueo, un atacante puede no tener que ingresar físicamente al lugar de trabajo para obtener acceso a una WLAN.

¡CERTIFÍCATE EN CCNA 200-301!

Los ataques pueden ser generados por personas externas, empleados descontentos e incluso involuntariamente por los empleados. Las redes inalámbricas son específicamente susceptibles a varias amenazas, incluidas las siguientes:

- Intercepción de datos – Los datos inalámbricos deben estar encriptados para evitar que los espías los lean.

- Intrusos inalámbricos – Los usuarios no autorizados que intentan acceder a los recursos de la red pueden ser disuadidos mediante técnicas de autenticación efectivas.

- Ataques de Denegación de Servicio (DoS) – El acceso a los servicios WLAN puede verse comprometido de forma accidental o maliciosa. Existen varias soluciones dependiendo de la fuente del ataque DoS.

- APs Falsos/Rogue – Los AP no autorizados instalados por un usuario bien intencionado o con fines maliciosos se pueden detectar utilizando un software de administración.

3. Ataques de DoS

Los ataques DoS inalámbricos pueden ser el resultado de:

- Dispositivos configurados inapropiadamente – Los errores de configuración pueden deshabilitar la WLAN. Por ejemplo, un administrador podría alterar accidentalmente una configuración y deshabilitar la red, o un intruso con privilegios de administrador podría deshabilitar intencionalmente una WLAN.

- Un usuario malintencionado que interfiere intencionalmente con la comunicación inalámbrica. – Su objetivo es deshabilitar la red inalámbrica por completo o hasta el punto en que ningún dispositivo legítimo pueda acceder al medio.

- Interferencia Accidental – La redes WLANs son propensas a interferencia de otros dispositivos inalámbricos como hornos microondas, teléfonos inalámbricos, monitores de bebé y más como se muestra en la figura. La banda 2.4 GHz es más propensa a interferencia que la banda 5 GHz.

4. Puntos de Acceso No Autorizados

Un AP falso (rogue AP) es un AP o un router inalámbrico que se ha conectado a una red corporativa sin autorización explícita y en contra de la política corporativa. Cualquier persona con acceso a las instalaciones puede instalar (de forma maliciosa o no maliciosa) un router inalámbrico de bajo costo que potencialmente puede permitir el acceso a un recurso de red seguro.

Una vez conectado, el AP falso puede ser usado por el atacante para capturar direcciones MAC, capturar paquetes de datos, obtener acceso a recursos de red o lanzar un ataque man-in-the-middle.

Un punto caliente (hotspot) de red personal también podría usarse como un AP no autorizado, por ejemplo, un usuario con acceso seguro a la red permite que su host Windows autorizado se convierta en un AP Wi-Fi. Al hacerlo, elude las medidas de seguridad y otros dispositivos no autorizados ahora pueden acceder a los recursos de la red como un dispositivo compartido.

Para evitar la instalación de puntos de acceso no autorizados, las organizaciones deben configurar WLC con políticas de puntos de acceso no autorizados y utilizar software de monitoreo para monitorear activamente el espectro de radio en busca de puntos de acceso no autorizados.

5. Ataque Man-in-the-Middle

En un ataque man-in-the-middle (MITM por su sigla en inglés), el hacker se coloca entre dos entidades legítimas para leer o modificar los datos que pasan entre las dos partes. Hay muchas maneras de crear un ataque MITM.

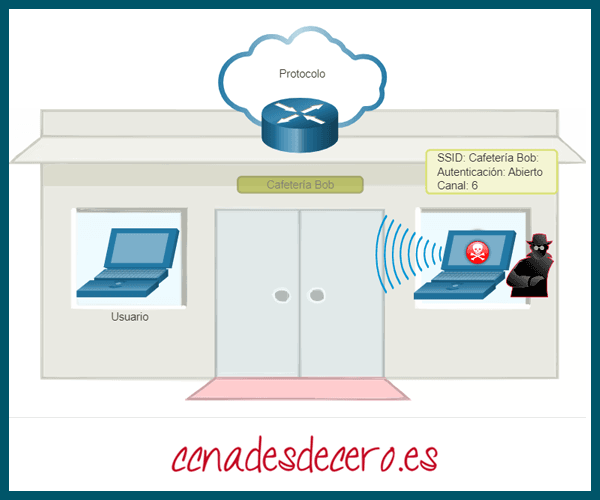

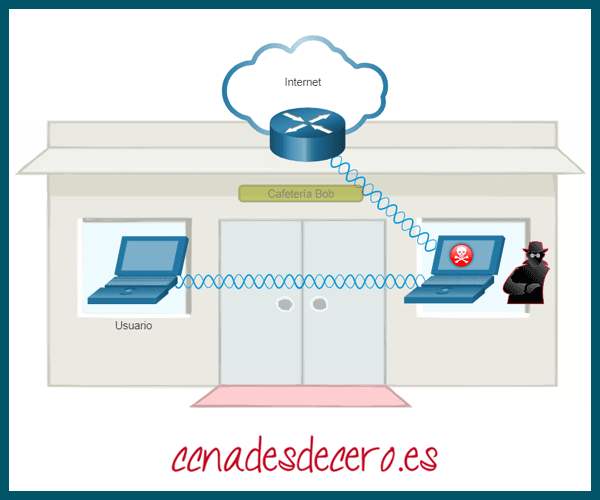

Un ataque de “evil twin AP” es un ataque MITM inalámbrico popular en el que un atacante introduce un AP falso y lo configura con el mismo SSID que un AP legítimo Las ubicaciones que ofrecen Wi-Fi gratis, como aeropuertos, cafeterías y restaurantes, son lugares particularmente populares para este tipo de ataque debido a la autenticación abierta.

Los clientes inalámbricos que intentan conectarse a una WLAN verían dos AP con el mismo SSID ofreciendo acceso inalámbrico. Los que están cerca del punto de acceso más peligroso encuentran la señal más fuerte y es muy probable que se asocien con ella. El tráfico de usuarios se envía ahora al rogue AP, que a su vez captura los datos y los reenvía al AP legítimo, como se muestra en la figura. El tráfico de retorno del AP legítimo se envía al AP fraudulento, se captura y luego se reenvía al usuario desprevenido. El atacante puede robar las contraseñas del usuario, su información personal, obtener acceso a su dispositivo y comprometer el sistema.

La derrota de un ataque como un ataque MITM depende de la sofisticación de la infraestructura WLAN y la vigilancia en el monitoreo de la actividad en la red. El proceso comienza con la identificación de dispositivos legítimos en la WLAN. Para hacer esto los usuarios deben estar autenticados. Una vez que todos los dispositivos legítimos son conocidos, la red puede ser monitoreada para detectar dispositivos o tráfico anormal.

¡Listo! Sigue visitando nuestro blog de curso de redes, dale Me Gusta a nuestra fanpage; y encontrarás más herramientas y conceptos que te convertirán en todo un profesional de redes.