Túneles GRE

-

Características

-

Configuración

-

Verificación

Resumen

GRE es un protocolo de tunneling de VPN de sitio a sitio básico no seguro que puede encapsular una amplia variedad de tipos de paquete de protocolo dentro de túneles IP, lo que permite que una organización entregue otros protocolos mediante una WAN basada en IP.

En la actualidad, se utiliza principalmente para entregar tráfico de multidifusión IP o IPv6 a través de una conexión IPv4 de solo unidifusión.

Esta sección pretende describir el propósito y los beneficios de los túneles GRE. También se enseña cómo configurar un túnel GRE de sitio a sitio.

Tabla de Contenido

1. Qué es GRE

La encapsulación de routing genérico (GRE) es un ejemplo de un protocolo de tunneling de VPN de sitio a sitio básico y no seguro. GRE es un protocolo de tunneling desarrollado por Cisco que puede encapsular una amplia variedad de tipos de paquete de protocolo dentro de túneles IP, lo que crea un enlace punto a punto virtual a los routers Cisco en puntos remotos a través de una internetwork IP.

GRE está diseñada para administrar el transporte del tráfico multiprotocolo y de multidifusión IP entre dos o más sitios, que probablemente solo tengan conectividad IP. Puede encapsular varios tipos de paquete de protocolo dentro de un túnel IP.

¡CERTIFÍCATE EN CCNA 200-301!

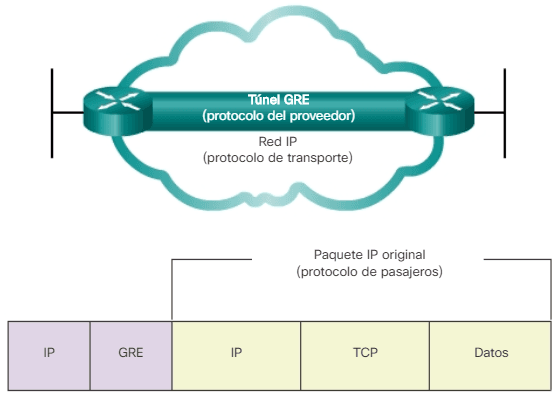

Como se muestra en la ilustración, una interfaz de túnel admite un encabezado para cada uno de los siguientes protocolos:

- Un protocolo encapsulado (o protocolo de pasajeros), como IPv4, IPv6, AppleTalk, DECnet o IPX

- Un protocolo de encapsulación (o portadora), como GRE

- Un protocolo de entrega de transporte, como IP, que es el protocolo que transporta al protocolo encapsulado

2. Características de GRE

El tunneling IP que utiliza GRE habilita la expansión de la red a través de un entorno de backbone de protocolo único. Esto se logra mediante la conexión de subredes multiprotocolo en un entorno de backbone de protocolo único.

Las características de GRE son las siguientes:

- GRE se define como un estándar IETF (RFC 2784).

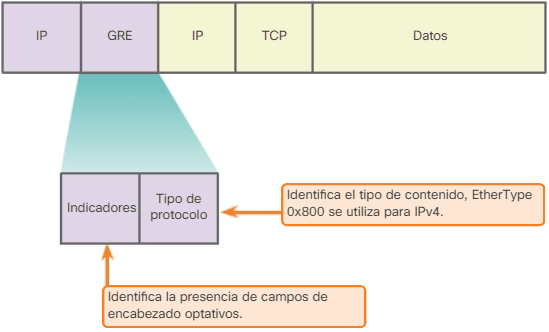

- En el encabezado IP externo, se utiliza el número 47 en el campo de protocolo para indicar que lo que sigue es un encabezado GRE.

- La encapsulación de GRE utiliza un campo de tipo de protocolo en el encabezado GRE para admitir la encapsulación de cualquier protocolo de capa 3 del modelo OSI. Los tipos de protocolo se definen en RFC 1700 como “EtherTypes”.

- GRE en sí misma no tiene estado; de manera predeterminada, no incluye ningún mecanismo de control de flujo.

- GRE no incluye ningún mecanismo de seguridad sólido para proteger su contenido.

- El encabezado GRE, junto con el encabezado de tunneling IP que se indica en la ilustración, crea por lo menos 24 bytes de sobrecarga adicional para los paquetes que se envían por túnel.

3. Configuración de túneles GRE

GRE se utiliza para crear un túnel VPN entre dos sitios, como se muestra en la Imagen 3.

Para implementar un túnel GRE, el administrador de red primero debe descubrir las direcciones IP de las terminales. Después, se deben seguir cinco pasos para configurar un túnel GRE:

- Paso 1. Cree una interfaz de túnel con el comando interface tunnel number.

- Paso 2. Especifique la dirección IP de origen del túnel.

- Paso 3. Especifique la dirección IP de destino del túnel.

- Paso 4. Configure una dirección IP para la interfaz de túnel.

- Paso 5. (Optativo) Especifique el modo de túnel GRE como modo de interfaz de túnel. El modo de túnel GRE es el modo predeterminado de interfaz de túnel para el software IOS de Cisco.

3.1. Comandos de configuración de túneles GRE

Se detalla una configuración básica de túnel GRE para el router R1:

R1(config)# interface Tunnel0 R1(config-if)# tunnel mode gre ip R1(config-if)# ip address 192.168.2.1 255.255.255.0 R1(config-if)# tunnel source 209.165.201.1 R1(config-if)# tunnel destination 198.133.219.87 R1(config-if)# router ospf 1 R1(config-router)# network 192.168.2.0 0.0.0.255 area 0

La configuración del R2 refleja la configuración del R1:

R2(config)# interface Tunnel0 R2(config-if)# tunnel mode gre ip R2(config-if)# ip address 192.168.2.2 255.255.255.0 R2(config-if)# tunnel source 198.133.219.87 R2(config-if)# tunnel destination 209.165.201.1 R2(config-if)# router ospf 1 R2(config-router)# network 192.168.2.0 0.0.0.255 area 0

La configuración mínima requiere la especificación de las direcciones de origen y destino del túnel. También se debe configurar la subred IP para proporcionar conectividad IP a través del enlace de túnel.

Ambas interfaces de túnel tienen el origen del túnel establecido en la interfaz serial local S0/0/0 y el destino del túnel establecido en la interfaz serial S0/0/0 del router peer. La dirección IP se asigna a las interfaces de túnel en ambos routers. También se configuró OSPF para intercambiar rutas a través del túnel GRE.

3.2. Descripción de los comandos

Las descripciones de los comandos individuales de túnel GRE se muestran en la figura 4.

| Comando | Descripción |

|---|---|

| tunnel mode gre ip | Especifica que el modo de la interfaz de túnel es GRE por IP. |

| tunnel source ip_address | Especifica la dirección de origen del túnel. |

| tunnel destination ip_address | Especifica la dirección de destino del túnel. |

| ip address ip_address mask | Especifica la dirección IP de la interfaz de túnel. |

Los comandos tunnel source y tunnel destination se refieren a las direcciones IP de las interfaces físicas configuradas previamente. El comando ip address en las interfaces de túnel se refiere a una red IP especialmente diseñada para los propósitos del túnel GRE.

4. Verificación del túnel GRE

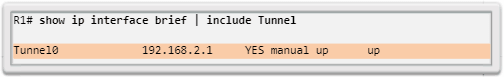

Existen varios comandos que se pueden utilizar para controlar los túneles GRE y resolver los problemas relacionados. Para determinar si la interfaz de túnel está activa o inactiva, utilice el comando show ip interface brief.

Para verificar el estado de un túnel GRE, utilice el comando show interface tunnel.

El protocolo de línea en una interfaz de túnel GRE permanece activo mientras haya una ruta al destino del túnel. Antes de implementar un túnel GRE, la conectividad IP ya debe estar operativa entre las direcciones IP de las interfaces físicas en extremos opuestos del túnel GRE potencial. El protocolo de transporte de túnel se muestra en el resultado.

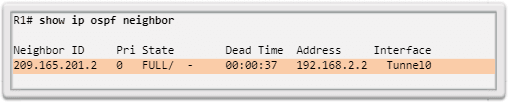

Si también se configuró OSPF para intercambiar rutas a través del túnel GRE, verifique que se haya establecido una adyacencia OSPF a través de la interfaz de túnel con el comando show ip ospf neighbor. En la figura 2, observe que la dirección de interconexión para el vecino OSPF está en la red IP creada para el túnel GRE.

5. Conclusión

GRE se considera una VPN porque es una red privada que se crea con tunneling a través de una red pública. Mediante la encapsulación, un túnel GRE crea un enlace virtual punto a punto a los routers Cisco en puntos remotos a través de una internetwork IP.

- Las ventajas de GRE son que se puede utilizar para canalizar el tráfico que no es IP a través de una red IP, lo que permite la expansión de la red mediante la conexión de subredes multiprotocolo en un entorno de backbone de protocolo único.

- Además, GRE admite el tunneling de multidifusión IP. Esto significa que se pueden utilizar los protocolos de routing a través del túnel, lo que habilita el intercambio dinámico de información de routing en la red virtual.

- Por último, es habitual crear túneles GRE IPv6 a través de IPv4, donde IPv6 es el protocolo encapsulado e IPv4 es el protocolo de transporte. En el futuro, es probable que estas funciones se inviertan cuando IPv6 pase a cumplir la función de protocolo IP estándar.

Sin embargo, GRE no proporciona cifrado ni ningún otro mecanismo de seguridad. Por lo tanto, los datos que se envían a través de un túnel GRE no son seguros. Si se necesita una comunicación de datos segura, se deben configurar redes VPN con IPsec o SSL.