Seguridad de Puntos Finales

Resumen

Este tema explica cómo utilizar la seguridad de los puntos finales para mitigar los ataques. ¡¡Empieza a aprender CCNA 200-301 gratis ahora mismo!!

Tabla de Contenido

1. Ataques de Red Actuales

Normalmente, los medios de comunicación cubren los ataques de red externos a redes empresariales. Sencillamente busca en el internet por “Los ataques más recientes de red” y encontrarás información actualizada de ataques. Muy posiblemente, estos ataques envuelven una o más de las siguientes:

- Ataque de Denegación de Servicio Distribuido (DDoS) – Esto es un ataque coordinado desde muchos dispositivos, llamados zombies, con la intención de degradar o detener acceso publico al sitio web y los recursos de una organización.

- Filtración de Datos – Este es un ataque en el que los servidores de datos o los hosts de una organización han sido comprometidos con el fin de robar información confidencial.

- Malware – Este es un ataque en el que los hosts de una organización son infectados con software malicioso que causa una serie de problemas. Por ejemplo, ransomware como WannaCry, mostrado en la figura, encripta los datos en un host y bloquea el acceso hasta que se le pague un rescate.

2. Dispositivos de Seguridad de Red

Se necesitan diversos dispositivos de seguridad para proteger el perímetro de la red del acceso exterior. Estos dispositivos podrían incluir un router habilitado con una Red Privada Virtual (VPN), un Firewall de Siguiente Generación (NGFW), y un Dispositivo de Control de Acceso a la Red (NAC).

Haz clic en cada dispositivo de seguridad de red para obtener más información.

3. Protección de Puntos Finales

Los dispositivos LAN como los switches, los Controladores de LAN Inalámbricos (WLCs), y otros puntos de acceso (AP) interconectan puntos finales. La mayoría de estos dispositivos son susceptibles a los ataques LAN que se cubren en este módulo.

Sin embargo, muchos ataques se originan dentro de la red. Si un atacante se infiltra en un host interno, este puede ser el punto de partida para que obtenga acceso a dispositivos esenciales del sistema, como servidores e información confidencial.

Los puntos finales son hosts que generalmente consisten en computadoras portátiles, computadoras de escritorio, servidores y teléfonos IP, así como dispositivos propiedad de los empleados (BYOD). Los puntos terminales son particularmente susceptibles a ataques relacionados con malware que se originan a través del correo electrónico o la navegación web. Estos puntos finales suelen utilizar características de seguridad tradicionales basadas en host, como antivirus/antimalware, firewalls basados en host y sistemas de prevención de intrusiones (HIPS) basados en host. Sin embargo, actualmente los puntos finales están más protegidos por una combinación de NAC, software AMP basado en host, un Dispositivo de Seguridad de Correo Electrónico (ESA) y un Dispositivo de Seguridad Web (WSA). Los productos de Protección Avanzado de Malware (AMP) incluyen soluciones de dispositivos finales como Cisco AMP.

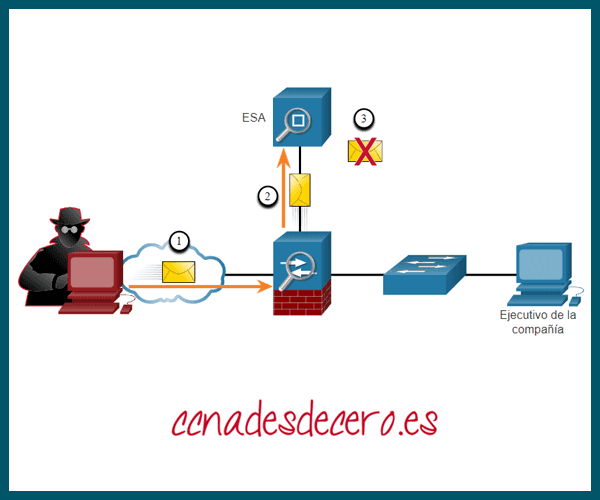

La figura es una topología simple que representa todos los dispositivos de seguridad de red y soluciones de dispositivos finales discutidas en este módulo.

4. Cisco Email Security Appliance (ESA)

Los dispositivos de seguridad de contenido incluyen un control detallado sobre el correo electrónico y la navegación web para los usuarios de una organización.

Según el Talos Intelligence Group de Cisco, en junio de 2019, el 85% de todos los correos electrónicos enviados eran spam. Los ataques de suplantación de identidad son una forma de correo electrónico no deseado particularmente virulento. Recuerda que un ataque de phishing lleva al usuario a hacer clic en un enlace o abrir un archivo adjunto. El spear phishing selecciona como objetivo a empleados o ejecutivos de alto perfil que pueden tener credenciales de inicio de sesión elevadas. Esto es particularmente crucial en el ambiente actual, donde, de acuerdo al instituto SANS, 95% de todos los ataques en redes empresariales son del resultado de un spear phishing exitoso.

El dispositivo Cisco ESA está diseñado para monitorear el Protocolo Simple de Transferencia de Correo (SMTP). Cisco ESA se actualiza en tiempo real de Cisco Talos, quien detecta y correlaciona las amenazas con un sistema de monitoreo que utiliza una base de datos mundial. Cisco ESA extrae estos datos de inteligencia de amenazas cada tres o cinco minutos. Estas son algunas funciones de Cisco ESA:

- Bloquear las amenazas

- Remediar contra el malware invisible que evade la detección inicial

- Descartar correos con enlaces malos (como se muestra en la figura).

- Bloquear el acceso a sitios recién infectados

- Encriptar el contenido de los correos salientes para prevenir perdida de datos.

En la figura Cisco ESA descarta el correo con enlaces malos.

- El atacante envía un ataque de suplantación a un importante host en la red.

- El firewall reenvía todos los correos al ESA

- ESA analiza el correo electrónico, lo registra y si es malware lo descarta.

5. Cisco Web Security Appliance (WSA)

Cisco Web Security Appliance (WSA) es una tecnología de mitigación para amenazas basadas en la web. Ayuda a las organizaciones a abordar los desafíos de asegurar y controlar el tráfico web. Cisco WSA combina protección avanzada contra malware, visibilidad y control de aplicaciones, controles de políticas de uso aceptable e informes.

Cisco WSA proporciona un control completo sobre cómo los usuarios acceden a Internet. Ciertas funciones y aplicaciones, como chat, mensajería, video y audio, pueden permitirse, restringirse con límites de tiempo y ancho de banda, o bloquearse, de acuerdo con los requisitos de la organización. La WSA puede realizar listas negras de URL, filtrado de URL, escaneo de malware, categorización de URL, filtrado de aplicaciones web y cifrado y descifrado del tráfico web.

En la figura, un usuario corporativo intenta conectarse a un sitio marcado en la lista negra.

- Un usuario intenta conectarse a un sitio web.

- El firewall reenvía la solicitud del sitio web a la WSA.

- La WSA evalúa la URL y determina si es un sitio marcado en la lista negra. El WSA descarta el paquete y envía un mensaje de acceso denegado al usuario.

¡Listo! Sigue visitando nuestro blog de curso de redes, dale Me Gusta a nuestra fanpage; y encontrarás más herramientas y conceptos que te convertirán en todo un profesional de redes.