Control de Acceso

Resumen

Se explica cómo se utilizan AAA y 802.1X para autentificar los puntos finales y los dispositivos de la LAN. ¡¡Empieza a aprender CCNA 200-301 gratis ahora mismo!!

Tabla de Contenido

1. Autenticación con Contraseña Local

En el tema anterior aprendiste que un NAC provee servicios AAA. En este tema usted aprenderás mas sobre AAA y las formas de controlar el acceso.

Muchas formas de autenticación pueden ser llevadas a cabo en dispositivos de red, y cada método ofrece diferentes niveles de seguridad. El método más simple de autenticación para acceso remoto consiste en configurar un inicio de sesión, combinando nombre de usuario y contraseña, a nivel de consola, lineas vty, y puertos auxiliares, como se muestra en el siguiente ejemplo. Este método es el más simple de implementar, pero también el mas débil y menos seguro. Este método no es fiable y la contraseña es enviada en texto plano. Cualquier persona con la contraseña puede acceder al dispositivo.

R1(config)# line vty 0 4 R1(config-line)# password ci5c0 R1(config-line)# login

SSH es un tipo de acceso remoto más seguro.

- Requiere un nombre de usuario y una contraseña, que se encriptan durante la transmisión.

- El nombre de usuario y la contraseña pueden ser autenticados por el método de base de datos local.

- Proporciona más responsabilidad porque el nombre de usuario queda registrado cuando un usuario inicia sesión.

El siguiente ejemplo ilustra el SSH y métodos de acceso remoto a una base de datos local

R1(config)# ip domain-name example.com R1(config)# crypto key generate rsa general-keys modulus 2048 R1(config)# username Admin secret Str0ng3rPa55w0rd R1(config)# ssh version 2 R1(config)# line vty 0 4 R1(config-line)# transport input ssh R1(config-line)# login local

El método de base de datos local tiene algunas limitaciones

- Las cuenta de usuario deben ser configuradas localmente en cada dispositivo. En una gran empresa con múltiples routers y switches que controlar, puede tomar mucho tiempo implementar y cambiar bases de datos locales en cada dispositivo.

- Además, la configuración de la base de datos local no proporciona ningún método de autenticación de respaldo. Por ejemplo, ¿qué sucede si el administrador olvida el nombre de usuario y la contraseña para ese dispositivo? Sin un método de respaldo disponible para la autenticación, la restauración se convierte en la única opción.

Una mejor solución es hacer que todos los dispositivos se refieran a la misma base de datos de nombres de usuario y contraseñas alojados en un servidor central.

2. Componentes AAA

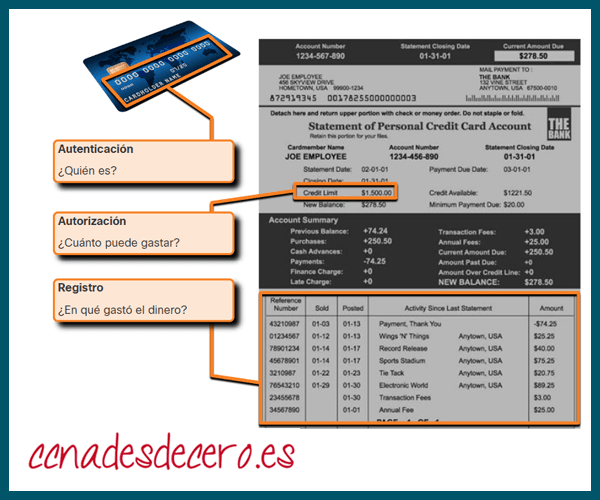

AAA significa Authentication, Authorization, y Accounting (Autenticación, Autorización y Contabilización/Registro). El concepto de AAA es similar al uso de una tarjeta de crédito, como se muestra en la imagen La tarjeta de crédito identifica quién la usa y cuánto puede gastar puede el usuario de esta, y mantiene un registro de cuántos elementos o servicios adquirió el usuario.

AAA proporciona el framework principal para establecer el control de acceso en un dispositivo de red. La AAA es una forma de controlar quién está autorizado a acceder a una red (autenticación), qué puede hacer mientras está allí (autorización) y auditar qué acciones realizó mientras accedía a la red (contabilización).

3. Autenticación

Dos métodos de implementación de autenticación AAA son Local y basado en servidor.

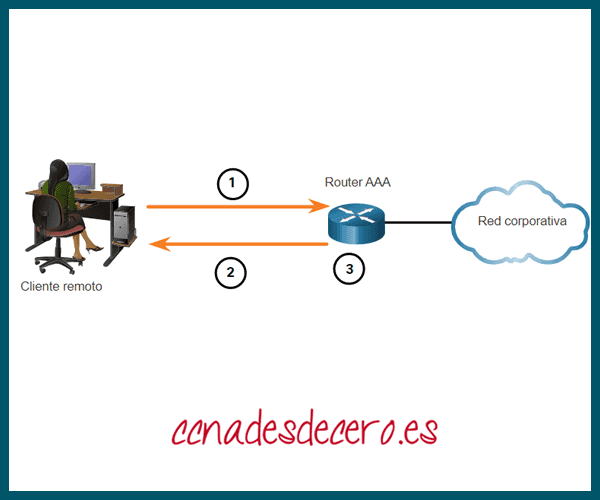

Autenticación AAA local

Los AAA locales guardan los nombres de usuario y contraseñas localmente en un dispositivo de red como el router de Cisco. Los usuarios se autentican contra la base de datos local, como se muestra en la figura. AAA local es ideal para las redes pequeñas.

- El cliente establece una conexión con el router.

- El router AAA solicita al usuario un nombre de usuario y una contraseña.

- El router autentica el nombre de usuario y la contraseña mediante la base de datos local y el usuario obtiene acceso a la red en función de la información de esta base de datos.

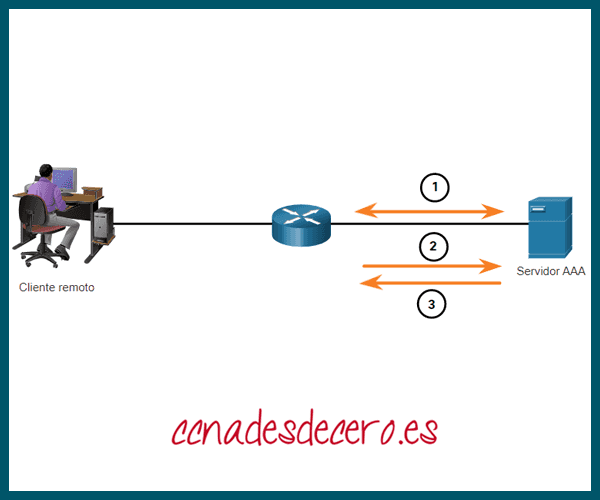

Autenticación AAA basada en el servidor

Con el método basado en servidor, el router accede a un servidor central de AAA, como se muestra en la imagen. El servidor AAA contiene los nombres de usuario y contraseñas de todos los usuarios. El router utiliza los protocolos Remote Authentication Dial-In User Service (RADIUS) o Terminal Access Controller Access Control System (TACACS+) para comunicarse con el servidor AAA. Cuando hay múltiples routers y switches, el método basado en el servidor es más apropiado.

- El cliente establece una conexión con el router.

- El router AAA solicita al usuario un nombre de usuario y una contraseña.

- El router autentica el nombre de usuario y la contraseña mediante un servidor de AAA remoto.

- El usuario obtiene acceso a la red en función de la información en el servidor AAA remoto.

4. Autorización

La autorización es automática y no requiere que los usuarios tomen medidas adicionales después de la autenticación. La autorización controla lo que el usuario puede hacer o no en la red después de una autenticación satisfactoria:

La autorización utiliza un conjunto de atributos que describe el acceso del usuario a la red. Estos atributos son usados por el servidor AAA para determinar privilegios y restricciones para ese usuario, como se muestra en la figura.

- Cuando un usuario ha sido autenticado, una sesión es establecida entre el router y el servidor AAA.

- El router pide autorización al servidor AAA para la solicitud de servicio del cliente.

- El servidor AAA responde con un PASS/FAIL a la solicitud.

5. Contabilización/Registro

El registro de AAA recopila y reporta datos de uso. La organización puede utilizar estos datos para fines como auditorias o facturación. Los datos recopilados pueden incluir la hora de inicio y finalización de la conexión, los comandos ejecutados, la cantidad de paquetes y el número de bytes.

Un uso primario de la contabilización/accounting es combinarla con la autenticación AAA. El servidor AAA mantiene un registro detallado de lo que hace exactamente el usuario autentificado en el dispositivo, como se muestra en la figura. Esto incluye todos los comandos EXEC y de configuración emitidos por el usuario. El registro contiene numerosos campos de datos, incluyendo el nombre de usuario, la fecha y la hora, y el comando real que fue introducido por el usuario. Esta información es útil para la resolución de problemas de los dispositivos. También proporciona pruebas para cuando las personas realizan actos malintencionados.

- Cuando se autentica a un usuario, el proceso de registro AAA genera un mensaje para comenzar el proceso de registro.

- Cuando el usuario termina, se registra un mensaje de finalización y se da por terminado el proceso de registro.

6. 802.1X

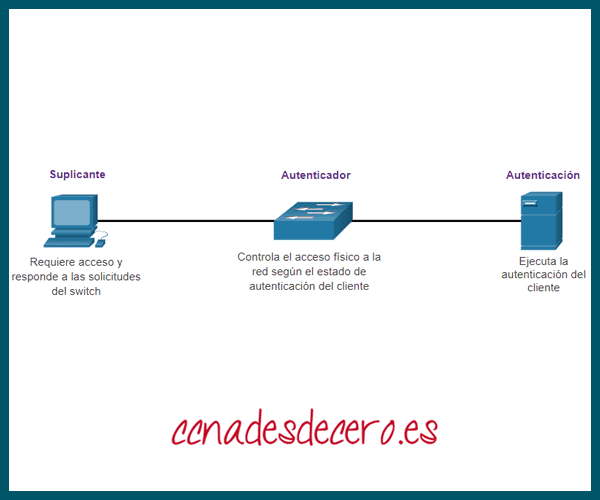

El estándar IEEE 802.1X define un control de acceso y un protocolo de autenticación basados en puertos. Este protocolo evita que las estaciones de trabajo no autorizadas se conecten a una LAN a través de puertos de switch de acceso público. El servidor de autenticación autentica cada estación de trabajo, que está conectada a un puerto del switch, antes de habilitar cualquier servicio ofrecido por el switch o la LAN.

Con la autenticación 802.1X basada en puertos, los dispositivos de la red cumplen roles específicos, como se muestra en la figura:

- Cliente (Supplicant) – Este es un dispositivo ejecutando software de cliente 802.1X, el cual esta disponible para dispositivos conectados por cable o inalámbricos.

- Switch (Authenticator) –El switch funciona como actúa intermediario (proxy) entre el cliente y el servidor de autenticación. Solicita la identificación de la información del cliente, verifica dicha información al servidor de autenticación y transmite una respuesta al cliente. Otro dispositivo que puede actuar como autenticador es un punto de acceso inalámbrico.

- Servidor de autenticación El servidor valida la identidad del cliente y notifica al switch o al punto de acceso inalámbrico si el cliente esta o no autorizado para acceder a la LAN y a los servicios del Switch.

¡Listo! Sigue visitando nuestro blog de curso de redes, dale Me Gusta a nuestra fanpage; y encontrarás más herramientas y conceptos que te convertirán en todo un profesional de redes.