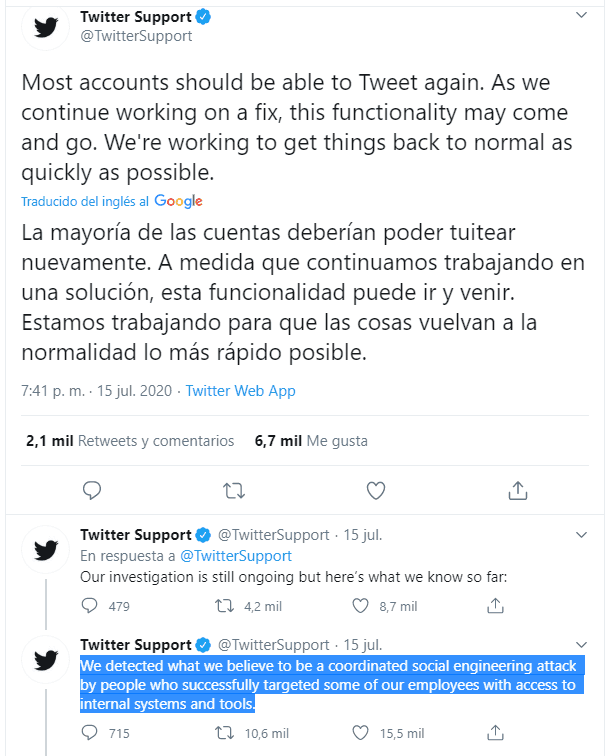

Twitter reveló hace poco que sus propias herramientas para empleados contribuyeron a un hack sin precedentes. Los hackers atacaron a los empleados de Twitter con éxito con un ataque organizado de ingeniería social.

Muchos creemos que hay 8 capas en el modelo OSI.

La octava capa es la más vulnerable de todas debido a que no tiene un parche estándar. Cada ser humano es diferente, y creo que nunca habrá un parche estándar único para la mentalidad humana ya que el cerebro humano es una ciencia compleja.

Todo lo que podemos hacer es fortalecer las defensas alrededor de esto. Una manera importante de fortalecer nuestras defensas en el mundo digital es estar al tanto de las últimas tendencias y prácticas en ciberseguridad. Además, es fundamental mantenernos informados sobre las últimas noticias relacionadas con la protección de nuestros activos digitales, como lo que es el investing criptomonedas. La capa humana, sin duda, es la más sensible de las capas.

A menudo nos centramos más en los procesos y tecnologías que en las personas. Los seres humanos son el centro de los procesos, las tecnologías y los resultados comerciales. También debe considerarse como uno de los pilares fuertes de la ciberseguridad.

Lecciones del Hack en Twitter

- Considera mayor monitoreo de seguridad y defensas para las cuentas privilegiadas

- Considera siempre las prácticas de menor privilegio

- Se debe hacer cumplir el AMF (Autenticación de múltiples factores) para garantizar una mayor seguridad de las cuentas.

- La vigilancia proactiva en la red oscura, la red profunda y en otros lugares puede ayudar a determinar los comportamientos maliciosos relacionados con las cuentas y es necesario aplicar algoritmos de correlación profunda.

Las tecnologías AI/ML/UEBA necesitan ser más inteligentes para detectar patrones de ataque fuera de banda. En el caso de twitter, debería haber detectado la misma dirección BTC replicándose en múltiples lugares desde cuentas privilegiadas. Aunque los hackers utilizaron contenidos ligeramente diferentes para cada tweet de cuenta, podría haber sido detectado con el monitoreo de patrones AI/ML si se implementaba de manera robusta. Al mismo tiempo, también admito que estas cosas son muy difíciles de construir con precisión.

¿Tenemos suerte esta vez?

Creo que esta vez hemos tenido mucha suerte porque los hackers han realizado estafas con Bitcoin. Los hackers podrían haber puesto literalmente el mundo patas arriba con los controles que estaban teniendo esta vez. Podrían haber hecho:

- demoler el mercado de valores.

- provocar que otros países comenzaran la Tercera Guerra Mundial.

- …

En las defensas de la ciberseguridad, el poder y las responsabilidades son aplicables a cada individuo y no a unas pocas personas que son responsables de la construcción de esta compleja infraestructura (como la aplicación de Twitter, la infraestructura de la red, los procesos). Cada individuo, incluido el usuario final o Twitter, debe comprender su propia responsabilidad en cuanto a la seguridad, la privacidad, el anonimato y la protección. Uniendo las manos podemos derrotar a los ciberdelincuentes.

Déjanos saber tu pensamiento al respecto en la sección de comentarios… 🙂