CCNA 3 Examen Final

Resumen

En este examen se pueden incluir otros tipos de tareas como rellenar el espacio en blanco, arrastrar y soltar (coincidencia) y elementos de rastreo de paquetes. Para las tareas de Packet Tracer, debe tener instalada la última versión de Packet Tracer en su equipo. Tema: Final Exam ENSA

CCNA3 v7 ENSA Examen Final Preguntas y Respuestas. Todas las preguntas resueltas del nuevo CCNA 3 Enterprise Networking, Security, and Automation Exam 200-301 V7.

Este examen cubrirá el material del Examen Final Routing Concepts and Configuration del plan de estudios de CCNA3 – Enterprise Networking, Security, and Automation (ENSA) v7.0. Este examen se puntuará utilizando el Modelo Ponderado en el que cada MCSA (Multiple-Choice Single-Answer) vale dos puntos y cada MCMA (Multiple-Choice Multiple-Answer) vale un punto por cada opción correcta.

- Puntos: 100

- Preguntas: 196

- Tiempo límite: Ninguno

- Intentos permitidos: Ilimitado

- Tema: Final Exam

- (Examen Final Respuestas a exámenes)

¿Te falta un poco más de conocimiento sobre el tema? Puedes consultar el contenido de todos los módulos en CCNA 3.

CCNA3 v7.0 ENSA Examen Final Preguntas Resueltas

Consulte la exposición. El router R1 está configurado con NAT estática. Las direcciones en el router y el servidor web están configuradas correctamente, pero no hay conectividad entre el servidor web y los usuarios de Internet. ¿Cuál es una posible razón de esta falta de conectividad?

Para evitar la compra de hardware nuevo, una empresa desea aprovechar los recursos del sistema inactivos y consolidar el número de servidores al tiempo que permite múltiples sistemas operativos en una única plataforma de hardware. ¿Qué servicio o tecnología respaldaría este requisito?

Explicación: La virtualización de servidores aprovecha los recursos inactivos y consolida la cantidad de servidores necesarios. Esto también permite que existan varios sistemas operativos en una única plataforma de hardware.

¿Qué tres factores relacionados con el tráfico influirían en la selección de un tipo de enlace WAN en particular? (Elija tres.)

Por favor, selecciona 3 respuestas correctas

¿Cuáles son las dos características q205. ¿Cuáles son las dos características que se deben tener en cuenta al crear una ACL con nombre? (Elija dos.)ue se deben tener en cuenta al crear una ACL con nombre? (Elija dos.)

Por favor, selecciona 2 respuestas correctas

Explicación: A continuación, se resumen las reglas a seguir para las ACL con nombre: • Asigne un nombre para identificar el propósito de la ACL. • Los nombres pueden contener caracteres alfanuméricos. • Los nombres no pueden contener espacios ni puntuación. • Se sugiere que el nombre se escriba en MAYÚSCULAS. • Las entradas se pueden agregar o eliminar dentro de la ACL.

Un administrador de red modificó un router habilitado para OSPF para tener una configuración de temporizador de saludo de 20 segundos. ¿Cuál es la configuración predeterminada del nuevo intervalo muerto?

¿En qué estado de OSPF se lleva a cabo la elección de DR/BDR?

¿Qué protocolo se sincroniza con un reloj maestro privado o con un servidor disponible públicamente en Internet?

¿Cuándo pasará un router habilitado para OSPF del estado inactivo al estado inicial?

¿Cuál es una característica de la API REST?

Un centro de datos ha actualizado recientemente un servidor físico para alojar múltiples sistemas operativos en una sola CPU. El centro de datos ahora puede proporcionar a cada cliente un servidor web independiente sin tener que asignar un servidor discreto real para cada cliente. ¿Cuál es la tendencia de redes que está implementando el centro de datos en esta situación?

Consulte la exposición. Los routers R1 y R2 están conectados a través de un enlace serial. Un router está configurado como maestro NTP y el otro es un cliente NTP. ¿Qué dos piezas de información se pueden obtener de la salida parcial del comando show ntp association detail en R2? (Elija dos.)

Por favor, selecciona 2 respuestas correctas

Explicación: Con el comando show NTP association, se proporciona la dirección IP del maestro NTP.

¿En qué paso de la recopilación de síntomas determina el ingeniero de red si el problema está en el núcleo, la distribución o la capa de acceso de la red?

¿Qué dos escenarios son ejemplos de VPN de acceso remoto? (Elija dos.)

Por favor, selecciona 2 respuestas correctas

Consulte la exposición. Muchos empleados están perdiendo el tiempo de la empresa accediendo a las redes sociales en sus computadoras de trabajo. La empresa quiere detener este acceso. ¿Cuál es el mejor tipo y ubicación de ACL para usar en esta situación?

Un administrador está configurando OSPF de área única en un router. Una de las redes que deben anunciarse es 172.20.0.0 255.255.252.0. ¿Qué máscara wildcard usaría el administrador en la declaración de red OSPF?

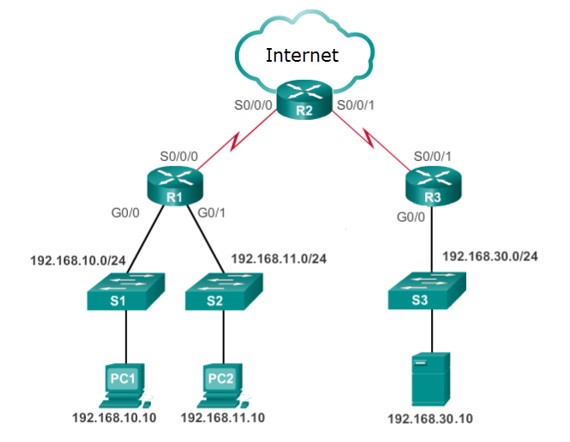

Consulte la exposición. ¿Qué tres conclusiones se pueden extraer del resultado mostrado? (Elija tres.)

Por favor, selecciona 3 respuestas correctas

Consulte la exposición. ¿Qué secuencia de comandos debe usarse para configurar el router A para OSPF?

¿Cuál es la función principal de un hipervisor?

¿Qué tipo de tráfico se describe como predecible y fluido?

¿Qué tipo de VPN permite el tráfico de multidifusión y difusión a través de una VPN segura de sitio a sitio?

¿Qué protocolo es un protocolo de capa 2 independiente del proveedor que anuncia la identidad y las capacidades del dispositivo host a otros dispositivos de red conectados?

Se aplica una ACL entrante en una interfaz de router. La ACL consta de una sola entrada: access-list 210 permit tcp 172.18.20.0 0.0.0.31 172.18.20.32 0.0.0.31 eq ftp Si se recibe un paquete con una dirección de origen 172.18.20.55, una dirección de destino 172.18.20.3 y un protocolo 21 en la interfaz, ¿el paquete está permitido o denegado?

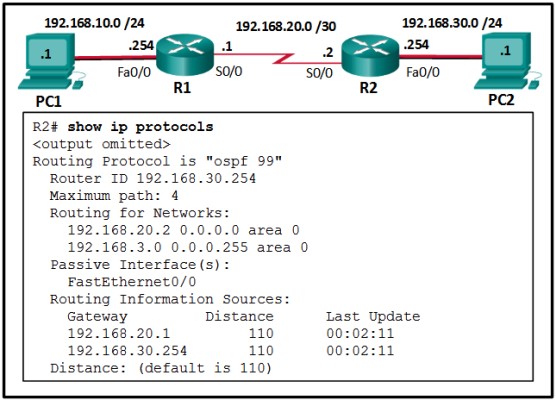

Consulte la exposición. Si el switch se reinicia y todos los routers tienen que restablecer las adyacencias OSPF, ¿qué routers se convertirán en los nuevos DR y BDR?

Explicación: Las elecciones OSPF de un DR se basan en lo siguiente en orden de precedencia: • Mayor prioridad de 1 a 255 (0 = nunca un DR) • ID de router más alto • La dirección IP más alta de una interfaz de bucle invertido o activa en ausencia de una ID de router configurada manualmente. Las direcciones IP de bucle invertido tienen mayor prioridad que otras interfaces. En este caso, los routers R3 y R1 tienen la prioridad de router más alta. Entre los dos, R3 tiene el ID de router más alto. Por lo tanto, R3 se convertirá en DR y R1 se convertirá en BDR.

¿Qué paso en el proceso de enrutamiento de estado de enlace describe un router que envía paquetes de saludo a todas las interfaces habilitadas para OSPF?

Consulte la exposición. El administrador de red que tiene la dirección IP 10.0.70.23/25 necesita tener acceso al servidor FTP corporativo (10.0.54.5/28). El servidor FTP también es un servidor web al que pueden acceder todos los empleados internos en redes dentro de la dirección 10.xxx. No se debe permitir ningún otro tráfico a este servidor. ¿Qué ACL extendida se usaría para filtrar este tráfico y cómo se aplicaría esta ACL? (Elija dos.)

Por favor, selecciona 2 respuestas correctas

Explicación: Las dos primeras líneas de la ACL permiten al host 10.0.70.23 acceso FTP al servidor que tiene la dirección IP 10.0.54.5. La siguiente línea de la ACL permite el acceso HTTP al servidor desde cualquier host que tenga una dirección IP que comience con el número 10. La cuarta línea de la ACL niega cualquier otro tipo de tráfico al servidor desde cualquier dirección IP de origen. La última línea de la ACL permite cualquier otra cosa en caso de que se agreguen otros servidores o dispositivos a la red 10.0.54.0/28. Debido a que el tráfico se filtra desde todas las demás ubicaciones y para el dispositivo host 10.0.70.23, el mejor lugar para colocar esta ACL es el más cercano al servidor.

¿Qué tipo de tráfico se describe como de alto volumen de datos por paquete?

¿Qué componente de la arquitectura ACI traduce las políticas de aplicación en programación de red?

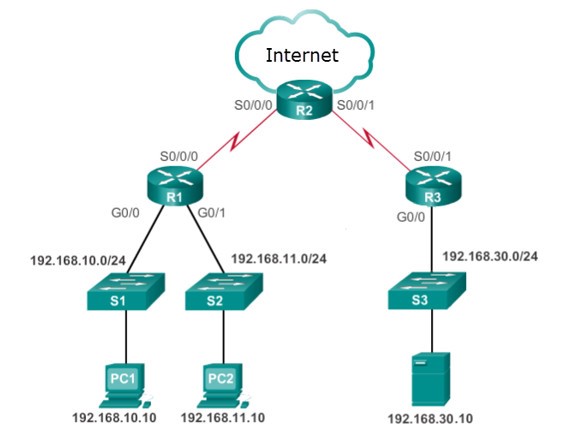

Consulte la exposición. El administrador de red tiene una dirección IP 192.168.11.10 y necesita acceso para administrar R1. ¿Cuál es el mejor tipo y ubicación de ACL para usar en esta situación?

Explicación: Las ACL estándar permiten o deniegan paquetes basándose únicamente en la dirección IPv4 de origen. Debido a que todos los tipos de tráfico están permitidos o denegados, las ACL estándar deben ubicarse lo más cerca posible del destino. Las ACL extendidas permiten o rechazan paquetes según la dirección IPv4 de origen y la dirección IPv4 de destino, el tipo de protocolo, los puertos TCP o UDP de origen y destino, y más. Debido a que el filtrado de las ACL extendidas es tan específico, las ACL extendidas deben ubicarse lo más cerca posible de la fuente del tráfico que se filtrará. El tráfico no deseado se niega cerca de la red de origen sin cruzar la infraestructura de red.

¿Cuáles son dos propósitos de lanzar un ataque de reconocimiento en una red? (Elija dos.)

Por favor, selecciona 2 respuestas correctas

Consulte la exposición. ¿Cuál es el costo de OSPF para llegar a la LAN West 172.16.2.0/24 desde East?

Una empresa contrató a una empresa de seguridad de redes para ayudar a identificar las vulnerabilidades de la red corporativa. La firma envía un equipo para realizar pruebas de penetración a la red de la empresa. ¿Por qué el equipo usaría sistemas operativos de piratería?

¿Cuál es el propósito de establecer una línea de base de red?

Explicación: Se utiliza una línea de base para establecer el rendimiento normal de la red o del sistema. Se puede utilizar para comparar con el rendimiento futuro de la red o del sistema para detectar situaciones anormales.

Una empresa está considerando actualizar la conexión WAN del campus. ¿Qué dos opciones WAN son ejemplos de la arquitectura WAN privada? (Elija dos.)

Por favor, selecciona 2 respuestas correctas

¿Qué tipo de VPN implica el reenvío de tráfico a través de la red troncal mediante el uso de etiquetas distribuidas entre los routers centrales?

¿Qué paso en el proceso de enrutamiento del estado del enlace se describe mediante un router que inunda la información del estado del enlace y el costo de cada enlace conectado directamente?

¿Qué protocolo utiliza agentes, que residen en dispositivos administrados, para recopilar y almacenar información sobre el dispositivo y su funcionamiento?

Se aplica una ACL entrante en una interfaz de router. La ACL consta de una sola entrada: access-list 101 permit tcp 10.1.1.0 0.0.0.255 host 192.31.7.45 eq dns Si se recibe un paquete con una dirección de origen de 10.1.1.201, una dirección de destino de 192.31.7.45 y un protocolo de 23 en la interfaz, ¿el paquete está permitido o denegado?

Consulte la exposición. A medida que el tráfico se reenvía a través de una interfaz de salida con tratamiento de QoS, ¿qué técnica para evitar la congestión se utiliza?

Explicación: El modelado del tráfico almacena en búfer el exceso de paquetes en una cola y luego reenvía el tráfico en incrementos de tiempo, lo que crea una tasa de salida de paquetes suavizada. La vigilancia del tráfico reduce el tráfico cuando la cantidad de tráfico alcanza una tasa máxima configurada, lo que crea una tasa de salida que aparece como un diente de sierra con crestas y valles.

¿Qué protocolo proporciona servicios de autenticación, integridad y confidencialidad y es un tipo de VPN?

Consulte la exposición. R1 está configurado para NAT como se muestra. ¿Qué pasa con la configuración?

Explicación: R1 debe tener NAT-POOL2 enlazado a ACL 1. Esto se logra con el comando R1(config)#ip nat inside source list 1 pool NAT-POOL2. Esto permitiría al router verificar todo el tráfico interesante y, si coincide con ACL 1, se traduciría mediante el uso de las direcciones en NAT-POOL2.

¿Qué comando se usaría como parte de la configuración de NAT o PAT para borrar las entradas dinámicas antes de que expire el tiempo de espera?

¿Qué se usa para completar previamente la tabla de adyacencia en los dispositivos Cisco que usan CEF para procesar paquetes?

Un grupo de usuarios de la misma red se quejan de que sus equipos funcionan con lentitud. Después de investigar, el técnico determina que estas computadoras son parte de una red zombi. ¿Qué tipo de malware se utiliza para controlar estos equipos?

¿Qué base de datos OSPF es idéntica en todos los routers convergentes dentro de la misma área OSPF?

Explicación: Independientemente del área OSPF en la que resida un router, la base de datos de adyacencia, la tabla de enrutamiento y la base de datos de reenvío son únicas para cada router. La base de datos de estado de enlace enumera información sobre todos los demás routers dentro de un área y es idéntica en todos los routers OSPF que participan en esa área.

En una red OSPF, ¿qué estructura OSPF se usa para crear la tabla de vecinos en un router?

¿Cómo ayuda la virtualización con la recuperación ante desastres dentro de un centro de datos?

Explicación: La migración en vivo permite mover un servidor virtual a otro servidor virtual que podría estar en una ubicación diferente que esté a cierta distancia del centro de datos original.

¿Qué mecanismo de cola no tiene ninguna disposición para priorizar o almacenar en búfer, sino que simplemente reenvía los paquetes en el orden en que llegan?

¿Qué característica de diseño limitará el tamaño de un dominio de falla en una red empresarial?

Consulte la exposición. ¿Qué método se puede utilizar para permitir que un router OSPF anuncie una ruta predeterminada a los routers OSPF vecinos?

Consulte la exposición. ¿Qué formato de datos se utiliza para representar los datos para aplicaciones de automatización de redes?

Explicación: Los formatos de datos comunes que se utilizan en muchas aplicaciones, incluida la automatización y la programación de redes, son los siguientes: • Notación de objetos de JavaScript (JSON): En JSON, los datos conocidos como un objeto son uno o más pares clave / valor entre llaves {}. Las claves deben ser cadenas entre comillas dobles ” “. Las claves y los valores están separados por dos puntos. • Lenguaje de marcado extensible (XML): En XML, los datos se incluyen dentro de un conjunto relacionado de etiquetas datos . • YAML no es lenguaje de marcado (YAML): En YAML, los datos conocidos como objeto son uno o más pares clave-valor. Los pares clave-valor están separados por dos puntos sin el uso de comillas. YAML usa sangría para definir su estructura, sin el uso de corchetes o comas.

Un administrador está configurando OSPF de área única en un router. Una de las redes que debe anunciarse es 172.16.91.0 255.255.255.192. ¿Qué máscara wildcard usaría el administrador en la declaración de red OSPF?

¿Cuál es el estado operativo final que se formará entre un OSPF DR y un DROTHER una vez que los routers alcancen la convergencia?

¿Cuáles son los dos beneficios de extender la conectividad de la capa de acceso a los usuarios a través de un medio inalámbrico? (Elija dos.)

Por favor, selecciona 2 respuestas correctas

Una empresa necesita interconectar varias sucursales en un área metropolitana. El ingeniero de redes busca una solución que proporcione tráfico convergente de alta velocidad, incluidos voz, video y datos en la misma infraestructura de red. La compañía también quiere una fácil integración a su infraestructura LAN existente en las ubicaciones de sus oficinas. ¿Qué tecnología debería recomendarse?

¿Qué comando se usaría como parte de la configuración de NAT o PAT para mostrar todas las traducciones estáticas que se han configurado?

Una empresa ha contratado a una empresa de seguridad de redes para ayudar a identificar las vulnerabilidades de la red corporativa. La firma envía un equipo para realizar pruebas de penetración a la red de la empresa. ¿Por qué el equipo usaría depuradores?

Si un host externo no tiene el cliente Cisco AnyConnect preinstalado, ¿cómo obtendría el host acceso a la imagen del cliente?

¿Qué tipo de tráfico se describe como tráfico que tiene una prioridad más baja si no es de misión crítica?

Se aplica una ACL entrante en una interfaz de router. La ACL consta de una sola entrada: access-list 100 permit tcp 192.168.10.0 0.0.0.255 any eq www Si se recibe un paquete con una dirección de origen de 192.168.10.45, una dirección de destino de 10.10.3.27 y un protocolo de 80 en la interfaz, ¿el paquete está permitido o denegado?

¿Qué enunciado describe una característica de los switchs Cisco Catalyst 2960?

¿Cuál es una característica de un hipervisor de tipo 2?

Consulte la exposición. ¿Qué dos configuraciones se usarían para crear y aplicar una lista de acceso estándar en el R1, de modo que solo los dispositivos de red 10.0.70.0/25 puedan acceder al servidor de base de datos interno? (Elija dos.)

Por favor, selecciona 2 respuestas correctas

¿Qué enunciado describe una característica de las ACL IPv4 estándar?

En JSON, ¿qué se incluye entre corchetes [ ]?

¿Qué dos cosas debería modificar un administrador de red en un router para realizar la recuperación de contraseña? (Elija dos.)

Por favor, selecciona 2 respuestas correctas

¿Qué comando se usaría como parte de la configuración de NAT o PAT para identificar una interfaz como parte de la red global externa?

¿Qué protocolo usa números de estrato más pequeños para indicar que el servidor está más cerca de la fuente de tiempo autorizada que números de estrato más grandes?

Consulte la exposición. ¿Cuál es el propósito del comando marcado con una flecha que se muestra en la salida de configuración parcial de un router de banda ancha de Cisco?

¿Qué protocolo es un protocolo de Capa 2 independiente del proveedor que anuncia la identidad y las capacidades del dispositivo host a otros dispositivos de red conectados?

Consulte la exposición. Un diseñador web llama para informar que el servidor web web-s1.cisco.com no es accesible a través de un navegador web. El técnico utiliza las utilidades de la línea de comandos para verificar el problema y comenzar el proceso de resolución de problemas. ¿Qué dos cosas se pueden determinar sobre el problema? (Elija dos.)

Por favor, selecciona 2 respuestas correctas

¿Qué tipo de API se utilizaría para permitir que los vendedores autorizados de una organización accedan a los datos de ventas internos desde sus dispositivos móviles?

¿Por qué la QoS es un tema importante en una red convergente que combina comunicaciones de voz, video y datos?

¿Qué tres afirmaciones se consideran generalmente las mejores prácticas en la colocación de ACL? (Elija tres.)

Por favor, selecciona 3 respuestas correctas

Consulte la exposición. Un administrador de red ha configurado OSPFv2 en los dos routers Cisco. Los routers no pueden formar una adyacencia vecina. ¿Qué se debe hacer para solucionar el problema en el router R2?

¿Qué protocolo envía anuncios periódicos entre los dispositivos Cisco conectados para conocer el nombre del dispositivo, la versión de IOS y el número y tipo de interfaces?

ABCTech está investigando el uso de la automatización para algunos de sus productos. Para controlar y probar estos productos, los programadores necesitan Windows, Linux y MAC OS en sus computadoras. ¿Qué servicio o tecnología respaldaría este requisito?

¿Qué es una WAN?

¿Qué comando se usaría como parte de la configuración de NAT o PAT para definir un grupo de direcciones para la traducción?

¿Qué tipo de tráfico se describe como tráfico que requiere una prioridad más alta si es interactivo?

Consulte la exposición. Una PC en la dirección 10.1.1.45 no puede acceder a Internet. ¿Cuál es la causa más probable del problema?

Explicación: El resultado de las estadísticas de show ip nat muestra que hay 2 direcciones en total y que se han asignado 2 direcciones (100%). Esto indica que el grupo de NAT no tiene direcciones globales para ofrecer nuevos clientes. Según las traducciones show ip nat, las PC en 10.1.1.33 y 10.1.1.123 han usado las dos direcciones disponibles para enviar mensajes ICMP a un host en la red externa.

¿Qué tipo de servidor se usaría para mantener un registro histórico de los mensajes de los dispositivos de red monitoreados?

¿Qué funcionalidad proporciona mGRE a la tecnología DMVPN?

Explicación: DMVPN se basa en tres protocolos, NHRP, IPsec y mGRE. NHRP es el protocolo de asignación de direcciones distribuidas para túneles VPN. IPsec cifra las comunicaciones en túneles VPN. El protocolo mGRE permite la creación dinámica de múltiples túneles radiales desde un hub VPN permanente.

¿Qué enunciado describe con precisión una característica de IPsec?

Consulte la presentación. Un administrador está intentando realizar una copia de seguridad de la configuración actual del router en una unidad USB e ingresa el comando copy usbflash0:/R1-config running-config en la línea de comandos del router. Después de quitar la unidad USB y conectarla a una PC, el administrador descubre que la configuración en ejecución no se copió correctamente en el archivo R1-config. ¿Cuál es el problema?

Consulte la exposición. Un administrador de red está configurando una ACL para limitar la conexión a las líneas VTY R1 solo a las estaciones de trabajo del grupo de TI en la red 192.168.22.0/28. El administrador verifica las conexiones Telnet exitosas desde una estación de trabajo con IP 192.168.22.5 a R1 antes de que se aplique la ACL. Sin embargo, después de aplicar la ACL a la interfaz Fa0/0, se niegan las conexiones Telnet. ¿Cuál es la causa del fallo de conexión?

Explicación: El rango de IP de origen en el ACE de denegación es 192.168.20.0 0.0.3.255, que cubre las direcciones IP de 192.168.20.0 a 192.168.23.255. La red del grupo de TI 192.168.22.0/28 está incluida en la red 192.168.20/22. Por lo tanto, se deniega la conexión. Para solucionarlo, se debe cambiar el orden de denegación y autorización de ACE.

Una empresa ha contratado a una empresa de seguridad de redes para ayudar a identificar las vulnerabilidades de la red corporativa. La firma envía un equipo para realizar pruebas de penetración a la red de la empresa. ¿Por qué el equipo usaría herramientas forenses?

Una empresa ha contratado a una empresa de seguridad de redes para ayudar a identificar las vulnerabilidades de la red corporativa. La firma envía un equipo para realizar pruebas de penetración a la red de la empresa. ¿Por qué el equipo usaría aplicaciones como Nmap, SuperScan y Angry IP Scanner?

En una red OSPF, ¿qué dos declaraciones describen la base de datos de estado de enlace (LSDB)? (Elija dos.)

Por favor, selecciona 2 respuestas correctas

¿Qué dos afirmaciones describen el uso de algoritmos asimétricos? (Elija dos.)

Por favor, selecciona 2 respuestas correctas

Explicación: Los algoritmos asimétricos utilizan dos claves: una clave pública y una clave privada. Ambas claves son capaces de realizar el proceso de cifrado, pero se requiere la clave complementaria coincidente para el descifrado. Si una clave pública cifra los datos, la clave privada correspondiente descifra los datos. Lo opuesto también es cierto. Si una clave privada cifra los datos, la clave pública correspondiente descifra los datos.

Un usuario informa que cuando se ingresa la URL de la página web corporativa en un navegador web, un mensaje de error indica que la página no se puede mostrar. El técnico de la mesa de ayuda le pide al usuario que ingrese la dirección IP del servidor web para ver si se puede mostrar la página. ¿Qué método de solución de problemas está utilizando el técnico?

¿Qué recurso virtual se instalaría en un servidor de red para proporcionar acceso directo a los recursos de hardware?

Explicación: Hipervisores de tipo 1, el hipervisor se instala directamente en el servidor o hardware de red. Luego, las instancias de un sistema operativo se instalan en el hipervisor, como se muestra en la figura. Los hipervisores de tipo 1 tienen acceso directo a los recursos de hardware. Por tanto, son más eficientes que las arquitecturas alojadas. Los hipervisores de tipo 1 mejoran la escalabilidad, el rendimiento y la solidez.

Se aplica una ACL entrante en la interfaz del router. La ACL consta de una sola entrada: access-list 210 permit tcp 172.18.20.0 0.0.0.47 any eq ftp Si se recibe un paquete con una dirección de origen 172.18.20.40, una dirección de destino 10.33.19.2 y un protocolo 21 en la interfaz, ¿se permite o deniega el paquete?

¿Qué tipo de marcado de QoS se aplica a las tramas de Ethernet?

El marcado de clase de servicio (CoS) permite marcar una trama Ethernet de capa 2 con ocho niveles de prioridad (valores 0–7). Este marcado puede ser utilizada por dispositivos de red habilitados para QoS para proporcionar un tratamiento de tráfico preferencial.

¿Cuáles son dos reglas de sintaxis para escribir una matriz JSON? (Elija dos.)

¿Qué conjunto de entradas de control de acceso permitiría a todos los usuarios de la red 192.168.10.0/24 acceder a un servidor web ubicado en 172.17.80.1, pero que no les permitiría usar Telnet?

Explicación: Para que una ACL extendida cumpla con estos requisitos, es necesario incluir lo siguiente en las entradas de control de acceso: • Número de identificación en el rango 100-199 o 2000-2699 • Permitir o denegar parámetros • Protocolo • Dirección de origen y wildcard • Dirección de destino y wildcard • Número o nombre de puerto

Una empresa está desarrollando una política de seguridad para comunicaciones seguras. En el intercambio de mensajes críticos entre una oficina central y una sucursal, un valor hash solo debe recalcularse con un código predeterminado, asegurando así la validez de la fuente de datos. ¿Qué aspecto de las comunicaciones seguras se aborda?

Explicación: Las comunicaciones seguras constan de cuatro elementos: • Confidencialidad de los datos: Garantiza que solo los usuarios autorizados puedan leer el mensaje • Integridad de los datos: Garantiza que el mensaje no fue alterado • Autenticación de origen: Garantiza que el mensaje no es una falsificación y que realmente proviene de quién dice • No repudio de datos: Garantiza que el remitente no puede repudiar o refutar la validez de un mensaje enviado.

Consulte la exposición. Un administrador de red debe agregar una ACE a la ACL TRAFFIC-CONTROL que denegará el tráfico IP de la subred 172.23.16.0/20. ¿Qué ACE cumplirá con este requisito?

¿Qué enunciado describe una VPN?

¿Qué comando se usaría como parte de la configuración de NAT o PAT para mostrar cualquier traducción de PAT dinámica que haya sido creada por el tráfico?

¿Qué dos protocolos IPsec se utilizan para proporcionar integridad de datos?

Por favor, selecciona 2 respuestas correctas

¿Qué paso de QoS debe ocurrir antes de que se puedan marcar los paquetes?

Consulte la exposición. Los privilegios de Internet para un empleado se han revocado debido al abuso, pero el empleado aún necesita acceso a los recursos de la empresa. ¿Cuál es el mejor tipo y ubicación de ACL para usar en esta situación?

Explicación: • Las ACL estándar permiten o deniegan paquetes basándose únicamente en la dirección IPv4 de origen. Debido a que todos los tipos de tráfico están permitidos o denegados, las ACL estándar deben ubicarse lo más cerca posible del destino. • Las ACL extendidas permiten o niegan paquetes según la dirección IPv4 de origen y la dirección IPv4 de destino, el tipo de protocolo, los puertos TCP o UDP de origen y destino y más. Debido a que el filtrado de las ACL extendidas es tan específico, las ACL extendidas deben ubicarse lo más cerca posible de la fuente del tráfico que se filtrará. El tráfico no deseado se niega cerca de la red de origen sin cruzar la infraestructura de red.

Dos routers habilitados para OSPF están conectados a través de un enlace punto a punto. Durante el estado ExStart, ¿qué router se elegirá como el primero en enviar paquetes DBD?

Explicación: En el estado ExStart, los dos routers deciden qué router enviará primero los paquetes DBD. El router con el ID de router más alta será el primer router en enviar paquetes DBD durante el estado de intercambio.

Consulte la exposición. Los empleados de 192.168.11.0/24 trabajan con información muy sensible y no se les permite el acceso fuera de su red. ¿Cuál es el mejor tipo y ubicación de ACL para usar en esta situación?

¿Cuál es una razón para usar el comando ip ospf priority cuando se usa el protocolo de enrutamiento OSPF?

Se aplica una ACL entrante en una interfaz de router. La ACL consta de una sola entrada: access-list 101 permit udp 192.168.100.0 0.0.2.255 64.100.40.0 0.0.0.15 eq telnet . Si un paquete con una dirección de origen de 192.168.101.45, una dirección de destino de 64.100.40.4 y un protocolo de 23 se recibe en la interfaz, ¿el paquete está permitido o denegado?

Un administrador está configurando OSPF de área única en un router. Una de las redes que debe anunciarse es 10.27.27.0 255.255.255.0. ¿Qué máscara wildcard usaría el administrador en la declaración de red OSPF?

Un atacante está redirigiendo el tráfico a una puerta de enlace predeterminada falsa en un intento de interceptar el tráfico de datos de una red conmutada. ¿Qué tipo de ataque podría lograr esto?

¿Cuáles son las tres ventajas de utilizar direcciones IP privadas y NAT? (Elija tres.)

Por favor, selecciona 3 respuestas correctas

Cualquier empresa ha decidido reducir su huella ambiental reduciendo los costos de energía, mudándose a una instalación más pequeña y promoviendo el teletrabajo, ¿qué servicio o tecnología respaldaría los requisitos?

¿Qué dos escenarios resultarían en una falta de coincidencia dúplex? (Elija dos.)

Por favor, selecciona 2 respuestas correctas

Un administrador de red está solucionando un problema de OSPF que involucra adyacencia de vecinos. ¿Qué debe hacer el administrador?

Un técnico de red está configurando SNMPv3 y ha establecido un nivel de seguridad de autenticación. ¿Cuál es el efecto de esta configuración?

Cuando se implementa QoS en una red convergente, ¿qué dos factores se pueden controlar para mejorar el rendimiento de la red para el tráfico en tiempo real? (Elija dos.)

Por favor, selecciona 2 respuestas correctas

Una empresa ha contratado a una empresa de seguridad de redes para ayudar a identificar las vulnerabilidades de la red corporativa. La firma envía un equipo para realizar pruebas de penetración a la red de la empresa. ¿Por qué el equipo usaría aplicaciones como John the Ripper, THC Hydra, RainbowCrack y Medusa?

Consulte la exposición. La empresa ha decidido que ningún tráfico que se inicie desde cualquier otra red existente o futura se puede transmitir a la red de Investigación y Desarrollo. Además, ningún tráfico que se origina en la red de Investigación y Desarrollo puede transmitirse a otras redes existentes o futuras de la empresa. El administrador de la red ha decidido que las ACL extendidas son más adecuadas para estos requisitos. Según la información proporcionada, ¿qué hará el administrador de la red?

Consulte la exposición. Un administrador de red ha implementado QoS y ha configurado la red para marcar el tráfico en los teléfonos VoIP, así como en los switchs de Capa 2 y Capa 3. ¿Dónde debe ocurrir el marcado inicial para establecer el límite de confianza?

Explicación: El tráfico debe clasificarse y marcarse lo más cerca posible de su origen. El límite de confianza identifica en qué dispositivo se debe confiar en el tráfico marcado. El tráfico marcado en los teléfonos VoIP se consideraría confiable a medida que ingresa a la red empresarial.

¿Qué tipo de tráfico se describe que utiliza TCP o UDP, según la necesidad de recuperación de errores?

Consulte la exposición. ¿Qué formato de datos se utiliza para representar los datos para aplicaciones de automatización de redes?

¿Qué tipo de red usa una infraestructura común para transportar señales de voz, datos y video?

¿Qué tipo de tráfico se describe como que tiende a ser impredecible, inconsistente y con ráfagas?

Un cliente necesita una conexión WAN de área metropolitana que proporcione ancho de banda dedicado de alta velocidad entre dos sitios. ¿Qué tipo de conexión WAN satisfaría mejor esta necesidad?

Consulte la presentación. El director ejecutivo de la empresa exige que se cree una ACL para permitir el tráfico de correo electrónico a Internet y denegar el acceso FTP. ¿Cuál es el mejor tipo y ubicación de ACL para usar en esta situación?

¿Qué paso en el proceso de enrutamiento de estado de enlace describe un router que inserta las mejores rutas en la tabla de enrutamiento?

Consulte la exposición. Si no se configuró manualmente ningún ID de router, ¿qué usaría el router R1 como su ID de router OSPF?

¿Qué tipo de VPN proporciona una opción flexible para conectar un sitio central con sucursales?

¿Qué tipo de tráfico se describe como que requiere al menos 384 Kbps de ancho de banda?

¿Qué tipo de tráfico se describe como no resistente a pérdidas?

¿Qué protocolo es un protocolo de descubrimiento de capa 2 neutral para el proveedor que debe configurarse por separado para transmitir y recibir paquetes de información?

¿Cuál es el nombre de la capa en el diseño de la red conmutada sin fronteras de Cisco que se considera la red troncal utilizada para la conectividad de alta velocidad y el aislamiento de fallas?

¿Qué comando se usaría como parte de la configuración de NAT o PAT para vincular las direcciones locales internas al conjunto de direcciones disponibles para la traducción de PAT?

¿En qué paso de la recopilación de síntomas determina el ingeniero de red si el problema está en el núcleo, la distribución o la capa de acceso de la red?

Un técnico está trabajando en un switch de Capa 2 y observa que sigue apareciendo un mensaje% CDP-4-DUPLEX_MISMATCH para el puerto G0/5. ¿Qué comando debería emitir el técnico en el switch para iniciar el proceso de resolución de problemas?

¿Qué tipo de VPN usa una configuración de hub y radio para establecer una topología de malla completa?

¿Qué paso en el proceso de enrutamiento de estado de enlace describe un router que ejecuta un algoritmo para determinar la mejor ruta a cada destino?

¿Qué grupo de API utiliza un controlador SDN para comunicarse con varias aplicaciones?

Dos corporaciones acaban de completar una fusión. Se le ha pedido al ingeniero de redes que conecte las dos redes corporativas sin el gasto de líneas arrendadas. ¿Qué solución sería el método más rentable para proporcionar una conexión adecuada y segura entre las dos redes corporativas?

Consulte la exposición. Un administrador de red ha configurado una ACL estándar para permitir que solo las dos redes LAN conectadas a R1 accedan a la red que se conecta a la interfaz R2 G0/1, pero no a la interfaz G0/0. Al seguir las mejores prácticas, ¿en qué ubicación se debe aplicar la ACL estándar?

¿Cuáles son los dos tipos de ataques que se utilizan en los resolutores abiertos de DNS? (Elija dos.)

Por favor, selecciona 2 respuestas correctas

Explicación: Los tres tipos de ataques utilizados en los resolutores abiertos de DNS son los siguientes: • Envenenamiento de la caché de DNS: El atacante envía información falsificada para redirigir a los usuarios de sitios legítimos a sitios maliciosos. • Ataques de amplificación y reflexión de DNS: El atacante envía un mayor volumen de ataques para enmascarar la verdadera fuente del ataque. • Ataques de utilización de recursos de DNS: Un ataque de denegación de servicio (DoS) que consume recursos del servidor.

¿Cuál es una característica de un caballo de Troya en lo que respecta a la seguridad de la red?

Explicación: Un caballo de Troya lleva a cabo operaciones maliciosas bajo la apariencia de un programa legítimo. Los ataques de denegación de servicio envían cantidades extremas de datos a una interfaz de dispositivo de red o host en particular. Los ataques a contraseñas utilizan diccionarios electrónicos en un intento de aprender las contraseñas. Los ataques de desbordamiento de búfer explotan los búferes de memoria al enviar demasiada información a un host para hacer que el sistema no funcione.

¿Qué protocolo se utiliza en un sistema que consta de tres elementos: un administrador, agentes y una base de datos de información?

Considere la siguiente salida para una ACL que se ha aplicado a un router mediante el comando access-class in. ¿Qué puede determinar un administrador de red a partir del resultado que se muestra? R1# Standard IP access list 2 10 permit 192.168.10.0, wildcard bits 0.0.0.255 (2 matches) 20 deny any (1 match)

Un administrador de red está escribiendo una ACL estándar que denegará cualquier tráfico de la red 172.16.0.0/16, pero permitirá el resto del tráfico. ¿Qué dos comandos deben usarse? (Elija dos.)

Por favor, selecciona 2 respuestas correctas

Explicación: Para denegar el tráfico de la red 172.16.0.0/16, se utiliza el comando access-list 95 deny 172.16.0.0 0.0.255.255. Para permitir el resto del tráfico, la lista de acceso 95 permite que se agregue cualquier declaración.

¿Qué tipo de paquete OSPFv2 se utiliza para reenviar información de cambio de enlace OSPF?

Un administrador está configurando OSPF de área única en un router. Una de las redes que deben anunciarse es 192.168.0.0 255.255.254.0. ¿Qué máscara wildcard usaría el administrador en la declaración de red OSPF?

Una empresa ha consolidado una serie de servidores y está buscando un programa o firmware para crear y controlar máquinas virtuales que tengan acceso a todo el hardware de los servidores consolidados. ¿Qué servicio o tecnología respaldaría este requisito?

Consulte la exposición. Un administrador de red ha configurado OSPFv2 en los dos routers Cisco, pero la PC1 no puede conectarse a la PC2. ¿Cuál es el problema más probable?

Explicación: Si no se anuncia una red LAN mediante OSPFv2, no se podrá acceder a una red remota. La salida muestra una adyacencia vecina exitosa entre el router R1 y R2 en la interfaz S0/0 de ambos routers.

¿Qué tipo de VPN enruta paquetes a través de interfaces de túnel virtual para encriptación y reenvío?

Un estudiante, que está cursando un semestre de verano en el extranjero, ha tomado cientos de fotografías en un teléfono inteligente y quiere respaldarlas en caso de pérdida. ¿Qué servicio o tecnología respaldaría este requisito?

¿Cuáles son los dos tipos de conexiones VPN? (Elija dos.)

Por favor, selecciona 2 respuestas correctas

Consulte la exposición. ¿Qué dirección o direcciones representan la dirección global interna?

Consulte la exposición. Un administrador de red ha configurado una ACL estándar para permitir que solo las dos redes LAN conectadas a R1 accedan a la red que se conecta a la interfaz R2 G0 / 1. Al seguir las mejores prácticas, ¿en qué ubicación se debe aplicar la ACL estándar?

¿Qué tipo de VPN se conecta mediante la función Transport Layer Security (TLS)?

Se aplica una ACL entrante en una interfaz de router. La ACL consta de una sola entrada: access-list 210 permit tcp 172.18.20.0 0.0.0.31 172.18.20.32 0.0.0.31 eq ftp . Si se recibe un paquete con una dirección de origen 172.18.20.14, una dirección de destino 172.18.20.40 y un protocolo 21 en la interfaz, ¿se permite o deniega el paquete?

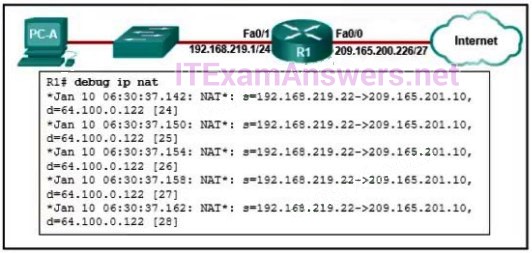

Consulte la exposición. Un administrador está intentando configurar PAT en R1, pero la PC-A no puede acceder a Internet. El administrador intenta hacer ping a un servidor en Internet desde la PC-A y recopila las depuraciones que se muestran en la exposición. Según este resultado, ¿cuál es la causa más probable del problema?

Explicación: La salida de debug ip nat muestra cada paquete que traduce el router. La "s" es la dirección IP de origen del paquete y la "d" es el destino. La dirección después de la flecha (“->”) muestra la dirección traducida. En este caso, la dirección traducida está en la subred 209.165.201.0 pero la interfaz orientada al ISP está en la subred 209.165.200.224/27. Es posible que el ISP descarte los paquetes entrantes o que no pueda enrutar los paquetes de retorno al host porque la dirección se encuentra en una subred desconocida.

¿Qué comando se usaría como parte de la configuración de NAT o PAT para mostrar información sobre los parámetros de configuración de NAT y la cantidad de direcciones en el grupo?

Un router OSPF tiene tres redes conectadas directamente; 10.0.0.0/16, 10.1.0.0/16 y 10.2.0.0/16. ¿Qué comando de red OSPF anunciaría solo la red 10.1.0.0 a los vecinos?

Consulte la exposición. Si el administrador de la red creó una ACL estándar que permite que solo los dispositivos que se conectan a la red R2 G0/0 accedan a los dispositivos en la interfaz R1 G0/1, ¿cómo se debe aplicar la ACL?

Explicación: Debido a que las listas de acceso estándar solo filtran por la dirección IP de origen, por lo general se ubican más cerca de la red de destino. En este ejemplo, los paquetes de origen vendrán de la red R2 G0/0. El destino es la red R1 G0/1. La ubicación adecuada de ACL es saliente en la interfaz R1 G0/1.

Al configurar una red de oficina pequeña, el administrador de red decide asignar direcciones IP privadas de forma dinámica a estaciones de trabajo y dispositivos móviles. ¿Qué función debe estar habilitada en el router de la empresa para que los dispositivos de oficina accedan a Internet?

Explicación: La traducción de direcciones de red (NAT) es el proceso que se utiliza para convertir direcciones privadas en direcciones enrutables a Internet que permiten que los dispositivos de oficina accedan a Internet.

¿Qué tipo de VPN implica un protocolo de túnel no seguro encapsulado por IPsec?

¿Qué comando se usaría como parte de la configuración de NAT o PAT para identificar direcciones locales internas que se traducirán?

¿Qué término describe agregar un valor al encabezado del paquete, lo más cerca posible de la fuente, para que el paquete coincida con una política definida?

Se aplica una ACL entrante en una interfaz de router. La ACL consta de una sola entrada: access-list 100 permit tcp 192.168.10.0 0.0.0.255 172.17.200.0 0.0.0.255 eq www Si se recibe un paquete con una dirección de origen de 192.168.10.244, una dirección de destino de 172.17.200.56 y un protocolo de 80 en la interfaz, ¿el paquete está permitido o denegado?

Se ha encargado a un administrador de red que cree un plan de recuperación ante desastres. Como parte de este plan, el administrador está buscando un sitio de respaldo para todos los datos en los servidores de la empresa. ¿Qué servicio o tecnología respaldaría este requisito?

¿Qué enfoque de resolución de problemas es más apropiado para un administrador de red experimentado que para un administrador de red con menos experiencia?

¿Cuáles son los tres componentes que se utilizan en la parte de consulta de una solicitud de API RESTful típica? (Elija tres.)

Por favor, selecciona 3 respuestas correctas

Un ingeniero de redes ha observado que algunas entradas de ruta de red esperadas no se muestran en la tabla de enrutamiento. ¿Qué dos comandos proporcionarán información adicional sobre el estado de las adyacencias del router, los intervalos del temporizador y el ID de área? (Elija dos.)

Por favor, selecciona 2 respuestas correctas

Consulte la exposición. Un técnico está configurando R2 para NAT estática para permitir que el cliente acceda al servidor web. ¿Cuál es una posible razón por la que la PC cliente no puede acceder al servidor web?

Explicación: La interfaz S0/0/0 debe identificarse como la interfaz NAT externa. El comando para hacer esto sería R2(config-if)# ip nat outside.

¿Cuáles son dos características del tráfico de video? (Elija dos.)

Por favor, selecciona 2 respuestas correctas

¿Qué tipo de recursos se requieren para un hipervisor de tipo 1?

Se aplica una ACL entrante en una interfaz de router. La ACL consta de una sola entrada: access-list 101 permiso tcp 10.1.1.0 0.0.0.255 host 10.1.3.8 eq dns Si se recibe un paquete con una dirección de origen de 10.1.3.8, una dirección de destino de 10.10.3.8 y un protocolo de 53 en la interfaz, ¿el paquete está permitido o denegado?

Consulte la exposición. ¿Desde qué ubicación cargó el IOS este router?

¿Cuáles son los dos beneficios de usar trampas SNMP? (Elija dos.)

Por favor, selecciona 2 respuestas correctas

¿Qué tipo de VPN es la opción preferida para brindar soporte y facilidad de implementación para el acceso remoto?

En una gran red empresarial, ¿qué dos funciones realizan los routers en la capa de distribución? (Elija dos.)

Por favor, selecciona 2 respuestas correctas

Consulte la exposición. ¿Qué dispositivos existen en el dominio de falla cuando el switch S3 pierde energía?

Explicación: Un dominio de falla es el área de una red que se ve afectada cuando un dispositivo crítico como el switch S3 tiene una falla o experimenta problemas.

Consulte la exposición. ¿Qué conclusión se puede sacar de esta red de accesos múltiples OSPF?

Explicación: En las redes de accesos múltiples OSPF, se elige un DR para que sea el punto de recopilación y distribución de los LSA enviados y recibidos. También se elige un BDR en caso de que el DR falle. Todos los demás routers que no son DR o BDR se convierten en DROTHER. En lugar de enviar LSA a todos los routers de la red, los DROTHER solo envían sus LSA al DR y BDR utilizando la dirección de multidifusión 224.0.0.6. Si no hay elección DR/BDR, el número de adyacencias requeridas es n (n-1) / 2 => 4 (4-1) / 2 = 6. Con la elección, este número se reduce a 3.

¿Qué tres tipos de VPN son ejemplos de VPN de sitio a sitio administradas por la empresa? (Elija tres.)

Por favor, selecciona 3 respuestas correctas

¿Qué protocolo permite al administrador sondear a los agentes para acceder a la información de la MIB del agente?

¿Cuál es una característica de una red OSPF de área única?

Si un router tiene dos interfaces y enruta tráfico tanto IPv4 como IPv6, ¿cuántas ACL se podrían crear y aplicar a él?

¿Qué tecnología de acceso a WAN pública utiliza líneas telefónicas de cobre para proporcionar acceso a los suscriptores que están multiplexados en una única conexión de enlace T3?

¿Cuáles son los tres beneficios de computación en la nube? (Elija tres.)

Por favor, selecciona 3 respuestas correctas

¿Cómo ayuda la virtualización con la recuperación ante desastres dentro de un centro de datos?

Una empresa ha contratado a una empresa de seguridad de redes para ayudar a identificar las vulnerabilidades de la red corporativa. La firma envía un equipo para realizar pruebas de penetración a la red de la empresa. ¿Por qué el equipo usaría rastreadores de paquetes?

¿Qué tabla OSPF es idéntica en todos los routers convergentes dentro de la misma área OSPF?

Una empresa ha contratado a una empresa de seguridad de redes para ayudar a identificar las vulnerabilidades de la red corporativa. La firma envía un equipo para realizar pruebas de penetración a la red de la empresa. ¿Por qué el equipo usaría fuzzers?

¿Qué dos afirmaciones son características de un virus? (Elija dos.)

Por favor, selecciona 2 respuestas correctas

Explicación: El tipo de interacción del usuario final que se requiere para iniciar un virus normalmente es abrir una aplicación, abrir una página web o encender la computadora. Una vez activado, un virus puede infectar otros archivos ubicados en la computadora o en otras computadoras de la misma red.

¿Qué tipo de tráfico se describe como capaz de tolerar una cierta cantidad de latencia, fluctuación y pérdida sin efectos notables?

¿Qué paso en el proceso de enrutamiento de estado de enlace describe un router que crea una base de datos de estado de enlace basada en los LSA recibidos?

Un administrador está configurando OSPF de área única en un router. Una de las redes que deben anunciarse es 192.168.0.0 255.255.252.0. ¿Qué máscara wildcard usaría el administrador en la declaración de red OSPF?

Se aplica una ACL entrante en una interfaz de router. La ACL consta de una sola entrada: access-list 101 permit udp 192.168.100.32 0.0.0.7 host 198.133.219.76 eq telnet Si se recibe un paquete con una dirección de origen de 198.133.219.100, una dirección de destino de 198.133.219.170 y un protocolo de 23 en la interfaz, ¿el paquete está permitido o denegado?

El paquete sería denegado por la ACL, ya que la dirección de origen no está dentro del rango permitido por la entrada. La ACL implícita que deniega todo no entra en juego en este caso, ya que la ACL explícita aplicada antes ya habría denegado el paquete.

¿Qué tipo de paquete OSPF utiliza un router para descubrir routers vecinos y establecer adyacencia de vecinos?

¿Qué dos piezas de información deben incluirse en un diagrama de topología lógica de una red? (Elija dos.)

Por favor, selecciona 2 respuestas correctas

¿Cuál es una característica de la topología de hoja espinal de dos niveles de la arquitectura de estructura de Cisco ACI?

¿Qué tipo de tráfico se describe que requiere que la latencia no supere los 400 milisegundos (ms)?