Autenticación OSPF

-

Autenticación MD5

-

Configuración y Verificación

Resumen

OSPF admite tres tipos de autenticación: nula, autenticación por contraseña simple y autenticación MD5. La autenticación MD5 de OSPF se puede configurar globalmente o por interfaz. Para verificar que la autenticación MD5 de OSPF esté habilitada, use el comando show ip ospf interface del modo EXEC privilegiado.

Se describe la autenticación en OSPF: nula, autenticación por contraseña simple y autenticación MD5. También se explica con ejemplos su configuración y verificación.

Tabla de Contenido

1. Ataques al Router

La función de los routers en una red es tan importante que, con frecuencia, son el blanco de ataques de red. Los administradores de red deben tener en cuenta que los routers corren el mismo riesgo de sufrir ataques que los sistemas para usuarios finales.

En general, se puede atacar a los sistemas de routing mediante la perturbación de los peers de routing o la falsificación de los datos que se transportan en el protocolo de routing.

En general, la información de routing falsificada se puede usar para causar que los sistemas intercambien información errónea (se mientan), provoquen un ataque por denegación de servicio (DoS) u ocasionen que el tráfico tome una ruta que normalmente no seguiría.

Las consecuencias de falsificar información de routing son las siguientes:

- Redireccionamiento del tráfico para crear bucles de routing

- Redireccionamiento del tráfico para que se lo pueda controlar en un enlace no seguro

- Redireccionamiento del tráfico para descartarlo

Para mitigar los ataques a los protocolos de routing, puede configurar la autenticación de OSPF.

2. Tipos de Autenticación OSPF

Cuando en un router está configurada la autenticación de vecinos, el router autentica el origen de cada paquete de actualización de routing que recibe. Esto se logra mediante el intercambio de una clave de autenticación (a veces llamada “contraseña“) que conocen tanto el router que envía el paquete como el que lo recibe.

Para intercambiar información de actualización de routing de manera segura, se debe habilitar la autenticación de OSPF. La autenticación de OSPF puede ser ninguna (nula), sencilla o de síntesis del mensaje 5 (MD5).

OSPF admite tres tipos de autenticación:

- Null (nula): este es el método predeterminado y significa que no se usa ninguna autenticación para OSPF.

- Simple password authentication (autenticación por contraseña simple): también se conoce como “autenticación con texto no cifrado”, porque la contraseña en la actualización se envía como texto no cifrado a través de la red.

Este método se considera un método antiguo de autenticación de OSPF.

- MD5 authentication (autenticación MD5): se trata del método de autenticación más seguro y recomendado. La autenticación MD5 proporciona mayor seguridad, dado que la contraseña nunca se intercambia entre peers. En cambio, se calcula mediante el algoritmo MD5. La coincidencia de los resultados autentica al emisor.

3. Autenticación MD5

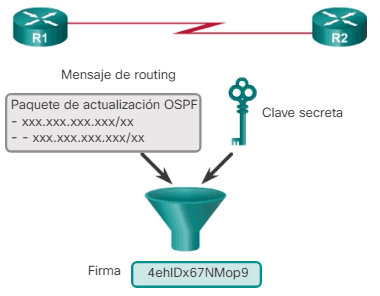

En el siguiente ejemplo, se muestra cómo se usa la autenticación MD5 para autenticar dos routers OSPF vecinos.

En la Imagen 1, el R1 combina el mensaje de routing con la clave secreta previamente compartida y calcula la firma con el algoritmo MD5. La firma también se conoce como “valor de hash“.

En la Imagen 2, el R1 agrega la firma al mensaje de routing y lo envía al R2.

MD5 no cifra el mensaje; por eso, el contenido se puede leer fácilmente.

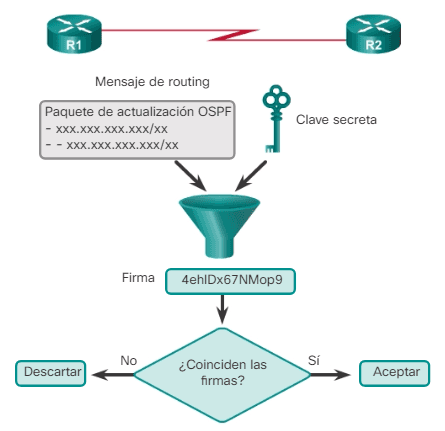

En la Imagen 3, el R2 abre el paquete, combina el mensaje de routing con la clave secreta previamente compartida y calcula la firma con el algoritmo MD5.

- Si las firmas coinciden, el R2 acepta la actualización de routing.

- Si las firmas no coinciden, el R2 descarta la actualización.

OSPFv3 (OSPF para IPv6) no incluye ninguna capacidad de autenticación propia. En cambio, depende por completo de IPSec para proteger las comunicaciones entre vecinos con el comando ipv6 ospf authentication ipsec spi del modo de configuración de interfaz. Esto resulta beneficioso, ya que simplifica el protocolo OSPFv3 y estandariza su mecanismo de autenticación.

4. Configuración de la autenticación MD5 de OSPF

OSPF admite la autenticación de protocolos de routing mediante MD5. La autenticación MD5 se puede habilitar globalmente para todas las interfaces o para cada interfaz deseada.

Para habilitar la autenticación MD5 de OSPF globalmente, configure lo siguiente:

Comando del modo de configuración de interfaz:

ip ospf message-digest-key key md5 password

Comando del modo de configuración del router:

area area-id authentication message-digest

Este método impone la autenticación en todas las interfaces con OSPF habilitado. Si una interfaz no está configurada con el comando ip ospf message-digest-key, no podrá establecer adyacencias con otros vecinos OSPF.

Para proporcionar más flexibilidad, ahora se admite la autenticación por interfaz. Para habilitar la autenticación MD5 por interfaz, configure lo siguiente:

Comando del modo de configuración de interfaz:

ip ospf message-digest-key key md5 password

Comando del modo de configuración de interfaz:

ip ospf authentication message-digest

Los métodos de autenticación MD5 de OSPF global y por interfaz pueden usarse en el mismo router. Sin embargo, la configuración por interfaz reemplaza la configuración global. Las contraseñas de autenticación MD5 no tienen que ser las mismas en toda un área; sin embargo, tienen que ser las mismas entre vecinos.

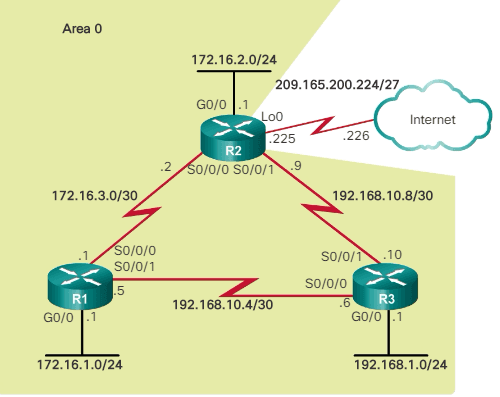

Por ejemplo, suponga que todos los routers en la ilustración convergieron mediante OSPF y que el routing funciona correctamente. La autenticación de OSPF se implementará en todos los routers.

4.1. Ejemplo de autenticación MD5 de OSPF

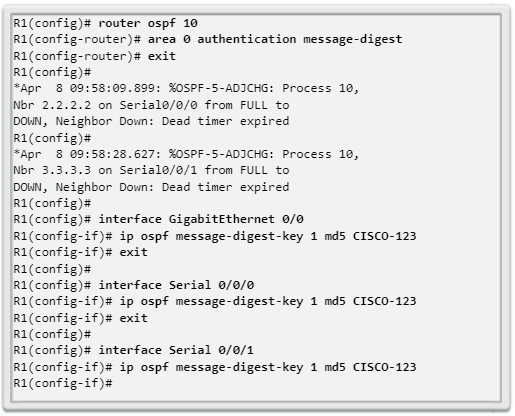

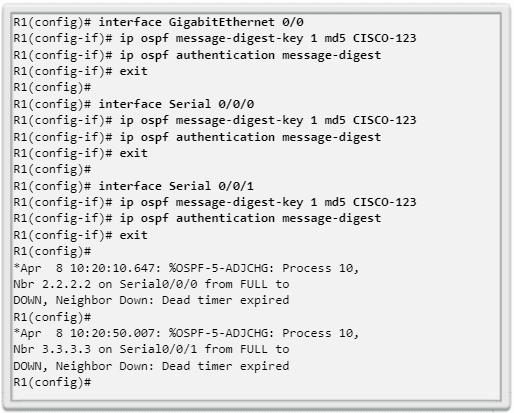

En el ejemplo de la Imagen 4, se muestra cómo configurar el R1 para habilitar la autenticación MD5 de OSPF en todas las interfaces.

Observe que los mensajes informativos indican que las adyacencias de vecinos OSPF con el R2 y el R3 cambiaron al estado Down (inactivo), porque todavía no se configuraron el R2 ni el R3 para que admitan autenticación MD5.

Como una alternativa a la habilitación global de la autenticación MD5, en el ejemplo de la Imagen 5 se muestra cómo configurar el R1 para habilitar la autenticación MD5 de OSPF por interfaz. Observe que, también en este caso, las adyacencias de vecinos OSPF cambiaron al estado Down.

A continuación, se habilita la autenticación MD5 de OSPF globalmente en el R2 y por interfaz en el R3.

R2(config)# router ospf 10 R2(config-router)# area 0 authentication message-digest R2(config-router)# interface GigabitEthernet 0/0 R2(config-if)# ip ospf message-digest-key 1 md5 CISCO-123 R2(config-if)# interface Serial 0/0/0 R2(config-if)# ip ospf message-digest-key 1 md5 CISCO-123 R2(config-if)# interface Serial 0/0/1 R2(config-if)# ip ospf message-digest-key 1 md5 CISCO-123 R2(config-if)# end R2(config)# *Apr 8 10:26:46.783: %OSPF-5-ADJCHG: Process 10, Nbr 1.1.1.1 on Serial0/0/0 from LOADING to FULL, Loading Done R2(config)# *Apr 8 10:27:16.435: %OSPF-5-ADJCHG: Process 10, Nbr 3.3.3.3 on Serial0/0/1 from FULL to DOWN, Neighbor Down: Dead timer expired R2#

Aquí también aparecen mensajes informativos. El primer mensaje se debe a que se volvió a establecer la adyacencia de vecino con el R1. Sin embargo, la adyacencia con el R3 cambió al estado Down, porque todavía no se configuró el R3.

R3(config)# interface GigabitEthernet 0/0 R3(config-if)# ip ospf message-digest-key 1 md5 CISCO-123 R3(config-if)# ip ospf authentication message-digest R3(config-if)# interface Serial 0/0/0 R3(config-if)# ip ospf message-digest-key 1 md5 CISCO-123 R3(config-if)# ip ospf authentication message-digest R3(config-if)# interface Serial 0/0/1 R3(config-if)# ip ospf message-digest-key 1 md5 CISCO-123 R3(config-if)# ip ospf authentication message-digest R3(config-if)# end R3# *Apr 8 10:29:21.859: %OSPF-5-ADJCHG: Process 10, Nbr 2.2.2.2 on Serial0/0/1 from LOADING to FULL, Loading Done R3(config)# *Apr 8 10:29:27.315: %OSPF-5-ADJCHG: Process 10, Nbr 1.1.1.1 on Serial0/0/0 from LOADING to FULL, Loading Done R3#

Después de configurar el R3, se volvieron a establecer todas las adyacencias de vecinos.

5. Verificación de la autenticación MD5 de OSPF

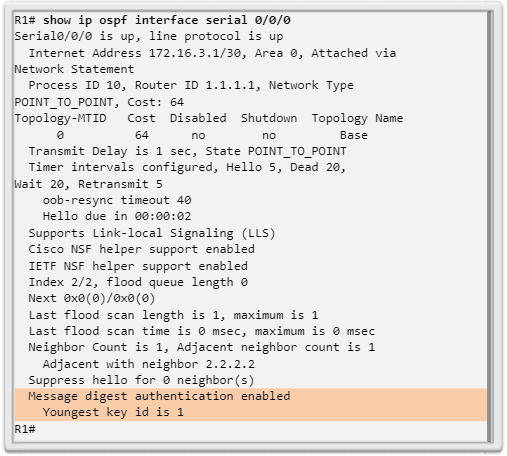

Para verificar que la autenticación MD5 de OSPF esté habilitada, use el comando show ip ospf interface del modo EXEC privilegiado. Al verificar que la tabla de routing está completa, se puede confirmar que la autenticación se realizó correctamente.

En la Imagen 6, se muestra la verificación de la autenticación MD5 de OSPF en la interfaz serial 0/0/0 en el R1.

En la Imagen 7, se confirma que la autenticación se realizó correctamente.