Tipos de VPN

Resumen

Se describe los diferentes tipos de VPN. ¡¡Empieza a aprender CCNA 200-301 gratis ahora mismo!!

Tabla de Contenido

1. VPN de Acceso Remoto

En el tema anterior se aprendieron los conceptos básicos de una VPN. Aquí aprenderás sobre los tipos de VPN.

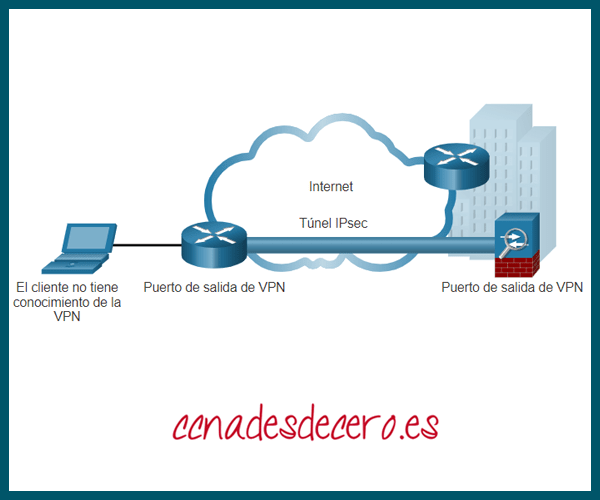

Las VPN se han convertido en la solución lógica para la conectividad de acceso remoto por muchas razones. Como se muestra en la figura, las VPN de acceso remoto permiten a los usuarios remotos y móviles conectarse de forma segura a la empresa mediante la creación de un túnel encriptado. Los usuarios remotos pueden replicar de forma segura su acceso de seguridad empresarial, incluidas las aplicaciones de correo electrónico y de red. Las VPN de acceso remoto también permiten a los contratistas y socios tener acceso limitado a servidores, páginas web o archivos específicos según sea necesario. Esto significa que estos usuarios pueden contribuir a la productividad empresarial sin comprometer la seguridad de la red.

Las VPN de acceso remoto generalmente se habilitan dinámicamente por el usuario cuando es necesario. Las VPN de acceso remoto se pueden crear utilizando IPsec o SSL. Como se muestra en la figura, un usuario remoto debe iniciar una conexión VPN de acceso remoto.

La figura muestra dos formas en que un usuario remoto puede iniciar una conexión VPN de acceso remoto: VPN sin cliente y VPN basada en el cliente.

- Conexión VPN sin cliente -La conexión está asegurada por medio de una conexión SSL del navegador web. SSL se usa principalmente para proteger el tráfico HTTP (HTTPS), y los protocolos de correo electrónico como IMAP y POP3. Por ejemplo, HTTPS es en realidad HTTP usando un túnel SSL. Primero se establece la conexión SSL y luego se intercambian los datos HTTP a través de la conexión.

- Conexión VPN basada en el cliente – El software de cliente VPN como Cisco AnyConnect Secure Mobility Client debe instalarse en el dispositivo final del usuario remoto. Los usuarios deben iniciar la conexión VPN utilizando el cliente VPN y luego autenticarse en la puerta de enlace VPN de destino. Cuando los usuarios remotos se autentican, tienen acceso a los archivos y aplicaciones de la empresa. El software del cliente VPN encripta el tráfico utilizando IPsec o SSL y lo reenvía por Internet a la pasarela VPN de destino.

2. VPNs SSL

Cuando un cliente negocia una conexión VPN SSL con la puerta de enlace VPN, en realidad se conecta utilizando Transport Layer Security (TLS). TLS es la versión más nueva de SSL y a veces se expresa como SSL/TLS. Sin embargo, ambos términos a menudo se usan indistintamente.

SSL utiliza la infraestructura de llave pública y los certificados digitales para autenticar a sus pares. Ambas tecnologías IPsec y SSL VPN ofrecen acceso a prácticamente cualquier aplicación o recurso de red. Sin embargo, cuando la seguridad es un problema, IPsec es la mejor opción. Si el soporte y la facilidad de implementación son los problemas principales, considera SSL. El tipo de método VPN implementado se basa en los requisitos de acceso de los usuarios y los procesos de TI de la organización. La tabla compara las implementaciones de acceso remoto IPsec y SSL.

| Característica | IPsec | SSL |

|---|---|---|

| Aplicaciones soportadas | Extensiva – Todas las aplicaciones basadas en IP son compatibles. | Limitada – Sólo se admiten las aplicaciones basadas en la web y el intercambio de archivos. |

| Fuerza de autenticación | Fuerte – Utiliza una autenticación bidireccional con claves compartidas o certificados digitales. | Moderada– Utilizando una autenticación de una o dos vías. |

| Fuerza de encriptación | Fuerte – Utiliza longitudes de clave de 56 bits a 256 bits. | Moderada a Fuerte – Con longitudes de clave de 40 a 256 bits. |

| Complejidad de conexión | Media – Porque requiere un cliente VPN preinstalado en un host. | Baja – Sólo requiere un navegador web en un host. |

| Opción de conexión | Limitada – Sólo pueden conectarse dispositivos específicos con configuraciones específicas. | Extensiva – Cualquier dispositivo con un navegador web puede conectarse. |

Es importante comprender que las VPN IPsec y SSL no son mutuamente excluyentes. En cambio, son complementarios; ambas tecnologías resuelven diferentes problemas, y una organización puede implementar IPsec, SSL o ambos, según las necesidades de sus tele-trabajadores.

3. VPN IPsec de Sitio a Sitio

Las VPN de sitio a sitio se utilizan para conectar redes a través de otra red no confiable como Internet. En una VPN de sitio a sitio, los usuarios finales envían y reciben tráfico normal de TCP/IP sin encriptar a través de un dispositivo VPN de terminación. La terminación de VPN generalmente se denomina puerta de enlace VPN. Un dispositivo de puerta de enlace VPN podría ser un router o un firewall, como se muestra en la figura. Por ejemplo, el Cisco Adaptive Security Appliance (ASA) que se muestra en el lado derecho de la figura es un dispositivo de firewall autónomo que combina la funcionalidad de firewall, concentrador de VPN y prevención de intrusiones en una imagen de software.

La puerta de enlace VPN encapsula y encripta el tráfico saliente para todo el tráfico de un sitio en particular. Luego envía el tráfico a través de un túnel VPN a través de Internet a una puerta de enlace VPN en el sitio de destino. Al recibirlo, la puerta de enlace VPN receptora despoja los encabezados, desencripta el contenido y retransmite el paquete hacia el usuario de destino dentro de su red privada.

Las VPN de sitio a sitio generalmente se crean y protegen mediante el IP Security (IPsec).

4. GRE sobre IPsec

Generic Routing Encapsulation (GRE) es un protocolo tunel de VPN de sitio a sitio básico y no seguro. Puede encapsular varios protocolos de capa de red. También es compatible con el tráfico de multicast y broadcast que puede ser necesario si la organización requiere protocolos de enrutamiento para operar a través de una VPN. Sin embargo, GRE no admite de forma predeterminada el encriptado; y por lo tanto, no proporciona un túnel VPN seguro.

Una VPN IPsec estándar (no GRE) solo puede crear túneles seguros para el tráfico de unicast. Por lo tanto, los protocolos de enrutamiento no intercambiarán información de enrutamiento a través de una VPN IPsec.

Para resolver este problema, podemos encapsular el tráfico del protocolo de enrutamiento utilizando un paquete GRE y luego encapsular el paquete GRE en un paquete IPsec para reenviarlo de forma segura a la puerta de enlace VPN de destino.

Los términos utilizados para describir la encapsulación de GRE sobre el túnel IPsec son protocolo pasajero (passenger protocol), protocolo operador (carrier protocol) y protocolo transporte (transport protocol), como se muestra en la figura.

- Passenger protocol – Este es el paquete original que va a ser encapsulado por GRE. Podría ser un paquete IPv4 o IPv6, una actualización del enrutamiento y más.

- Carrier protocol – GRE es el protocolo portador que encapsula el paquete original del pasajero.

- Transport protocol – Este es el protocolo que se usará para enviar el paquete. Podría ser IPv4 o IPv6.

Por ejemplo, en la figura que muestra una topología, Branch y HQ desean intercambiar información de enrutamiento OSPF sobre una VPN IPsec. Sin embargo, IPsec no admite tráfico de tipo multicast. Por lo tanto, GRE sobre IPsec se usa para admitir el tráfico del protocolo enrutamiento (routing protocol) sobre la VPN de IPsec. Específicamente, los paquetes OSPF (es decir, el protocolo pasajero) serían encapsulados por GRE (es decir, el protocolo portador) y posteriormente encapsulados en un túnel VPN IPsec.

La captura de pantalla de Wireshark en la figura muestra un paquete de saludo “Hello” OSPF que se envió utilizando GRE sobre IPsec. En el ejemplo, el paquete original de multicast OSPF Hello (el protocolo pasajero) se encapsuló con un encabezado GRE (el protocolo portador), que posteriormente se encapsula con otro encabezado IP (protocolo transporte). Este encabezado IP se reenviaría a través de un túnel IPsec.

5. VPNs Dinámicas Multipunto

Las VPN de IPsec de sitio a sitio y GRE sobre IPsec son adecuadas para usar cuando solo hay unos pocos sitios para interconectarse de forma segura. Sin embargo, no son suficientes cuando la empresa agrega muchos más sitios. Esto se debe a que cada sitio requeriría configuraciones estáticas para todos los demás sitios o para un sitio central.

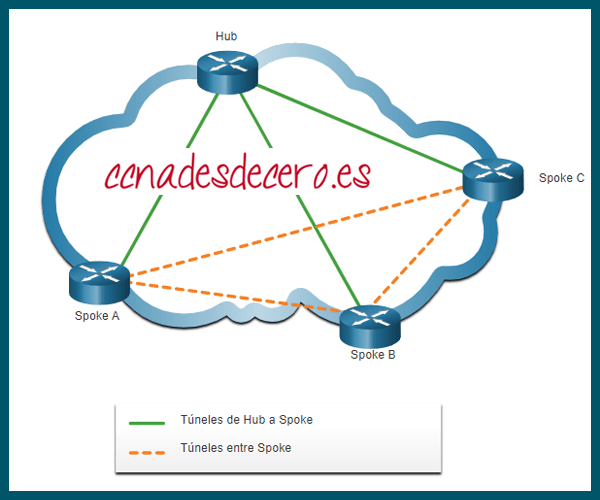

La VPN dinámica multipunto (DMVPN) es una solución de Cisco para crear VPN múltiples de forma fácil, dinámica y escalable. Al igual que otros tipos de VPN, DMVPN depende de IPsec para proporcionar un transporte seguro a través de redes públicas, como Internet.

DMVPN simplifica la configuración del túnel VPN y proporciona una opción flexible para conectar un sitio central con sitios de sucursales. Utiliza una configuración de hub-and-spoke para establecer una topología de malla completa (full mesh). Los sitios de spoke establecen túneles VPN seguros con el sitio hub/central, como se muestra en la figura.

Túneles Hub-to-Spoke de DMVPN

Cada sitio se configura usando Multipoint Generic Routing Encapsulation (mGRE). La interfaz del túnel mGRE permite que una única interfaz GRE admita dinámicamente múltiples túneles IPsec. Por lo tanto, cuando un nuevo sitio requiere una conexión segura, la misma configuración en el sitio del hub admitiría el túnel. No se requerirá configuración adicional.

Los sitios Spoke también podrían obtener información sobre sitios remotos desde el sitio central. Pueden usar esta información para establecer túneles VPN directos, como se muestra en la figura.

La figura muestra un túnel VPN multipunto dinámico Hub-to-Spoke de túneles con túneles de Spoke-to-Spoke. El Hub es un router que tiene tres conexiones a otros routers, Spoke A, Spoke B y Spoke C. Hay un triángulo de línea de puntos que conecta los spoke entre sí.

Túneles Hub-to-Spoke y Spoke-to-Spoke de DMVPN

6. IPsec Virtual Tunnel Interface (VTI)

Al igual que los DMVPN, IPsec Virtual Tunnel Interface (VTI) simplifica el proceso de configuración requerido para admitir múltiples sitios y acceso remoto. Las configuraciones de IPsec VTI se aplican a una interfaz virtual en lugar de la asignación estática de las sesiones de IPsec a una interfaz física.

IPsec VTI es capaz de enviar y recibir tráfico IP encriptado de unicast y multicast. Por lo tanto, los protocolos de enrutamiento son compatibles automáticamente sin tener que configurar túneles GRE.

IPsec VTI se puede configurar entre sitios o en una topología de hub-and-spoke.

7. Proveedor de Servicios VPN MPLS

Las soluciones WAN tradicionales de los proveedores de servicios, como líneas alquiladas, Frame Relay y conexiones ATM, eran inherentemente seguras en su diseño. Hoy, los proveedores de servicios usan MPLS en su red principal. El tráfico se reenvía a través de la red principal del MPLS (backbone) utilizando etiquetas que se distribuyeron previamente entre los routers principales. Al igual que las conexiones WAN heredadas, el tráfico es seguro porque los clientes del proveedor de servicios no pueden ver el tráfico de los demás.

MPLS puede proporcionar a los clientes soluciones VPN administradas; por lo tanto, asegurar el tráfico entre los sitios del cliente es responsabilidad del proveedor del servicio. Hay dos tipos de soluciones VPN MPLS compatibles con los proveedores de servicios:

- VPN MPLS Capa 3 – El proveedor de servicios participa en el enrutamiento del cliente al establecer un intercambio entre los routers del cliente y los routers del proveedor. Luego, las rutas de los clientes que recibe el router del proveedor se redistribuyen a través de la red MPLS a las ubicaciones remotas del cliente.

- VPN MPLS Capa 2 – El proveedor de servicios no participa en el enrutamiento del cliente. En cambio, el proveedor implementa un Virtual Private LAN Service (VPLS) para emular un segmento LAN de acceso múltiple de Ethernet a través de la red MPLS. No hay enrutamiento involucrado. Los routers del cliente pertenecen efectivamente a la misma red de acceso múltiple.

La figura muestra un proveedor de servicios que ofrece VPN MPLS de capa 2 y capa 3.

¡Listo! Sigue visitando nuestro blog de curso de redes, dale Me Gusta a nuestra fanpage; y encontrarás más herramientas y conceptos que te convertirán en todo un profesional de redes.