IPSec

Resumen

Se explica cómo se utiliza el marco de IPsec para proteger el tráfico de red. ¡¡Empieza a aprender CCNA 200-301 gratis ahora mismo!!

Tabla de Contenido

1. Vídeo – Conceptos IPsec

En el tema anterior aprendiste sobre los tipos de VPN. Es importante comprender cómo funciona IPsec con una VPN.

Haz clic en Reproducir en la figura para ver un video sobre IPsec.

2. Tecnologías IPsec

IPsec es un estándar IETF (RFC 2401-2412) que define cómo se puede asegurar una VPN a través de redes IP. IPsec protege y autentica los paquetes IP entre el origen y el destino. IPsec puede proteger el tráfico de la Capa 4 a la Capa 7.

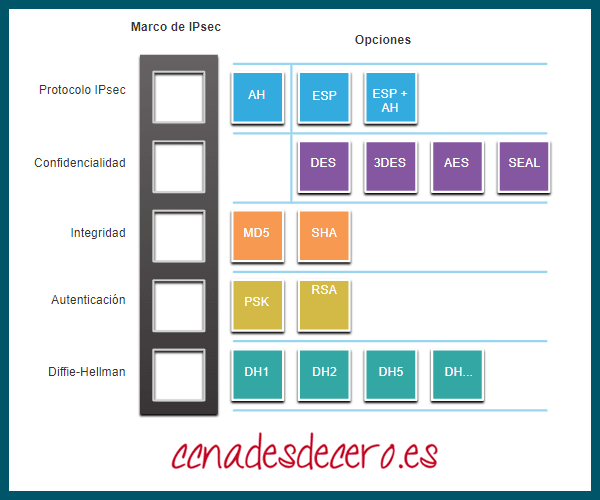

Usando el marco de IPsec, IPsec proporciona estas funciones de seguridad esenciales:

- Confidencialidad– IPsec utiliza algoritmos de encriptación para evitar que los delincuentes cibernéticos lean el contenido del paquete.

- Integridad – IPsec utiliza algoritmos de hash para garantizar que los paquetes no se hayan modificado entre el origen y el destino.

- Autenticación de Origen – IPsec utiliza el protocolo Internet Key Exchange (IKE) para autenticar el origen y el destino. Métodos de autenticación que incluyen el uso de llaves previamente compartidas (contraseñas), certificados digitales o certificados RSA.

- Diffie-Hellman – Intercambio seguro de claves, generalmente varios grupos del algoritmo DH.

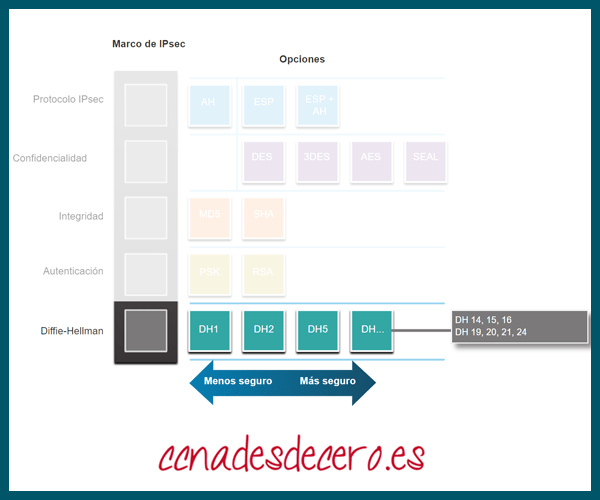

El IPsec no está sujeto a ninguna norma específica para las comunicaciones seguras. Esta flexibilidad del marco permite al IPsec integrar fácilmente nuevas tecnologías de seguridad sin necesidad de actualizar las normas existentes del IPsec. Las tecnologías actualmente disponibles se ajustan a su función específica de seguridad. Los espacios abiertos que se muestran en el marco del IPsec en la figura pueden llenarse con cualquiera de las opciones disponibles para esa función IPsec a fin de crear una asociación de seguridad (SA, Security Association) única.

Las funciones de seguridad se enumeran en la tabla.

| Función IPsec | Descripción |

|---|---|

| Protocolo IPsec | Las opciones para el protocolo IPsec incluyen Authentication Header (AH) o Encapsulation Security Protocol (ESP). AH autentica el paquete de la capa 3. ESP encripta el paquete de la Capa 3. Nota: ESP+AH se usa raramente ya que esta combinación no atravesará con éxito un dispositivo NAT. |

| Confidencialidad | La encriptación asegura la confidencialidad del paquete de la capa 3. Las opciones incluyen Data Encryption Standard (DES), Triple DES (3DES), Advanced Encryption Standard (AES), oSoftware-Optimized Encryption Algorithm (SEAL). La no encriptación también es una opción. |

| Integridad | Asegura que los datos lleguen sin cambios a su destino utilizando un algoritmo hash, como el Message Digest 5 (MD5) o el Secure Hash Algorithm (SHA). |

| Autenticación | El IPsec utiliza el Internet Key Exchange (IKE) para autenticar a los usuarios y los dispositivos que pueden llevar a cabo la comunicación de forma independiente. IKE utiliza varios tipos de autenticación, incluyendo nombre de usuario y contraseña, contraseña de un solo uso, biometría, claves pre-compartidas (PSK), y certificados digitales utilizando el algoritmo Rivest, Shamir, y Adleman (RSA). |

| Diffie-Hellman | El IPsec utiliza el algoritmo DH para proporcionar un método de intercambio de claves públicas para que dos pares establezcan una clave secreta compartida. Hay varios grupos diferentes para elegir, incluyendo DH14, 15, 16 y DH 19, 20, 21 y 24. Los DH1, 2 y 5 ya no se recomiendan. |

La figura muestra ejemplos de SA para dos implementaciones diferentes. Una SA es el bloque básico de construcción de IPsec. Al establecer un enlace VPN, los pares deben compartir la misma SA para negociar los parámetros de intercambio de llaves, establecer una llave compartida, autenticarse mutuamente y negociar los parámetros de encriptación. Ten en cuenta que el Ejemplo 1 de SA no utiliza encriptación.

Ejemplos de Asociaciones de Seguridad de IPsec

3. Protocolo de Encapsulación IPsec

La elección del protocolo de encapsulación IPsec es el primer bloque de construcción del marco. IPsec encapsula paquetes usando Authentication Header (AH) o el Encapsulation Security Protocol (ESP).

La elección de AH o ESP establece qué otros bloques de construcción están disponibles.

- La AH es apropiada sólo cuando la confidencialidad no es requerida o permitida. Proporciona autenticación e integridad de los datos, pero no proporciona confidencialidad de los datos (encriptación). Todo el texto se transporta sin cifrar.

ESP proporciona tanto confidencialidad como autenticación. Proporciona confidencialidad al realizar la encriptación en el paquete IP. ESP provee autenticación para el paquete IP interno y el encabezado ESP. La autenticación proporciona la autentificación del origen de los datos y la integridad de los datos. Aunque tanto el cifrado como la autenticación son opcionales en el ESP, como mínimo, uno de ellos debe ser seleccionado.

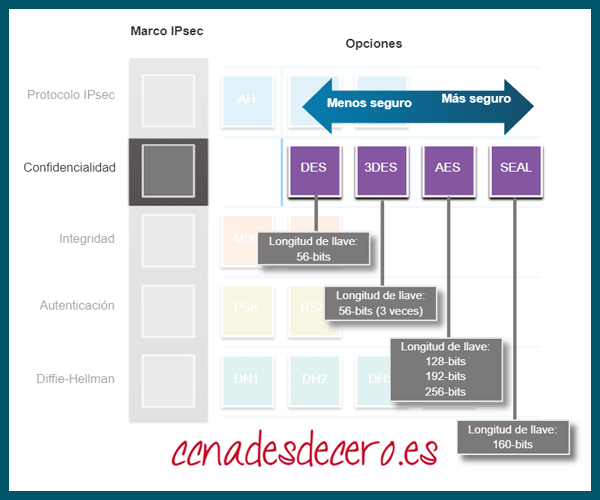

4. Confidencialidad

La confidencialidad se logra encriptando los datos, como se muestra en la figura. El grado de confidencialidad depende del algoritmo de encriptación y la longitud de la clave utilizada en el algoritmo de encriptación. Si alguien intenta hackear la clave a través de un ataque de fuerza bruta, la cantidad de posibilidades para intentar es una función de la longitud de la clave. El tiempo para procesar todas las posibilidades es una función de la potencia de la computadora del dispositivo atacante. Cuanto más corta es la clave, más fácil es romperla. Una clave de 64 bits puede tardar aproximadamente un año en romperse con una computadora relativamente sofisticada. Una llave de 128 bits con la misma máquina puede tardar aproximadamente 1019 o 10 quintillones de años en desencriptarse.

Los algoritmos de encriptación resaltados en la figura son todos criptosistemas de clave simétrica.

- El DES utiliza una clave de 56 bits.

- El 3DES es una variante del DES de 56 bits. Utiliza tres claves de cifrado independientes de 56 bits por cada bloque de 64 bits, lo que proporciona una fuerza de cifrado significativamente mayor que la del DES.

- AES proporciona una seguridad más fuerte que DES y es computacionalmente más eficiente que 3DES. AES ofrece tres longitudes de clave diferentes: 128 bits, 192 bits y 256 bits.

- SEAL es un cifrado de flujo, lo que significa que encripta los datos continuamente en lugar de encriptar bloques de datos. SEAL utiliza una clave de 160 bits.

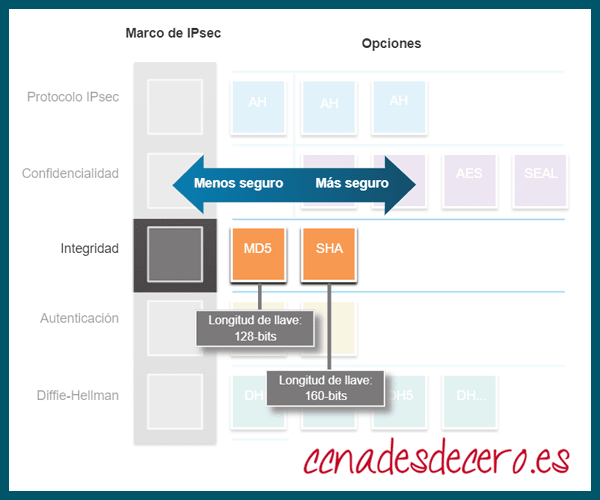

5. Integridad

La integridad de los datos significa que los datos que se reciben son exactamente los mismos datos que se enviaron. Potencialmente, los datos podrían ser interceptados y modificados. Por ejemplo, en la figura, asume que un cheque por $ 100 está escrito para Alex. El cheque se envía por correo a Alex, pero es interceptado por un actor de amenaza. El actor de la amenaza cambia el nombre del cheque a Jeremy y el monto del cheque a $ 1,000 e intenta cobrarlo. Dependiendo de la calidad de la falsificación en el cheque alterado, el atacante podría tener éxito.

Debido a que los datos VPN se transportan a través de Internet público, se requiere un método para probar la integridad de los datos, para garantizar que el contenido no se haya alterado. El Hashed Message Authentication Code (HMAC) es un algoritmo de integridad de datos que garantiza la integridad del mensaje utilizando un valor hash. La figura destaca los dos algoritmos HMAC más comunes.

- Message-Digest 5 (MD5) utiliza una clave secreta compartida de 128 bits. El mensaje de longitud variable y la clave secreta compartida de 128 bits se combinan y se ejecutan a través del algoritmo hash HMAC-MD5. La salida es un hash de 128 bits.

- The Secure Hash Algorithm (SHA) usa una llave secreta de 160 bits. El mensaje de longitud variable y la clave secreta compartida de 160 bits se combinan y se ejecutan a través del algoritmo HMAC-SHA-1. La salida es un hash de 160 bits.

6. Autenticación

Cuando se hacen negocios a larga distancia, hay que saber quién está al otro lado del teléfono, el correo electrónico o el fax. Lo mismo ocurre con las redes VPN. El dispositivo del otro extremo del túnel VPN debe ser autenticado antes de que la ruta de comunicación se considere segura. La figura destaca los dos métodos de autenticación de pares.

- Un valor de clave secreta precompartida (PSK, Pre-Shared Secret Key) se introduce manualmente en cada par. El PSK se combina con otra información para formar la clave de autenticación. Los PSK son fáciles de configurar manualmente, pero no se escalan bien, porque cada par IPsec debe ser configurado con el PSK de cada uno de los otros pares con los que se comunica.

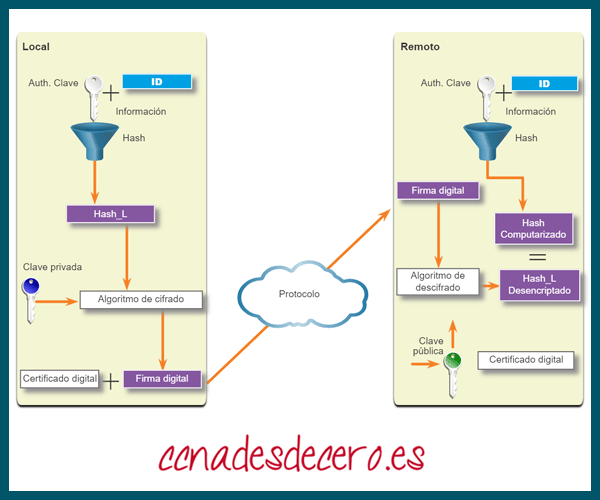

- La autenticación de Rivest, Shamir y Adleman (RSA) utiliza certificados digitales para autenticar a los pares. El dispositivo local deriva un hash y lo encripta con su clave privada. El hash cifrado se adjunta al mensaje y se reenvía al extremo remoto y actúa como una firma. En el extremo remoto, el hash cifrado se descifra usando la clave pública del extremo local. Si el hash descifrado coincide con el hash recalculado, la firma es genuina. Cada par debe autenticar a su par opuesto antes de que el túnel se considere seguro.

La figura muestra un ejemplo de autenticación PSK. En el dispositivo local, la clave de autenticación y la información de identidad se envían a través de un algoritmo hash para formar el hash para el par local (Hash _L). La autenticación unidireccional se establece enviando Hash _L al dispositivo remoto. Si el dispositivo remoto puede crear independientemente el mismo hash, el dispositivo local se autentica. Después que el dispositivo remoto autentica el dispositivo local, el proceso de autenticación comienza en la dirección opuesta, y todos los pasos se repiten desde el dispositivo remoto al dispositivo local.

Autenticación PSK

La figura muestra un ejemplo de autenticación RSA. En el dispositivo local, la llave de autenticación y la información de identidad se envían a través del algoritmo hash para formar el hash para el par local. (Hash_L). Luego, Hash _L se encripta utilizando la llave de encriptación privada del dispositivo local. Esto crea una firma digital. La firma digital y un certificado digital se envían al dispositivo remoto. La llave de encriptación pública para descifrar la firma se incluye en el certificado digital. El dispositivo remoto verifica la firma digital descifrándola con la llave de cifrado pública. El resultado es Hash_L. A continuación, el dispositivo remoto crea Hash _L de forma independiente a partir de la información almacenada. Si el Hash _L calculado es igual al Hash _L desencriptado, el dispositivo local se autentica. Después de que el dispositivo remoto autentica el dispositivo local, el proceso de autenticación comienza en la dirección opuesta, y todos los pasos se repiten desde el dispositivo remoto al dispositivo local.

Autenticación RSA

7. Intercambio Seguro de Claves con Diffie-Hellman

Los algoritmos de encriptación requieren una clave secreta simétrica y compartida para realizar la encriptación y desencriptación. ¿Cómo obtienen los dispositivos de encriptación y desencriptación la clave secreta compartida? El método más sencillo de intercambio de claves es utilizar un método de intercambio de claves públicas, como Diffie-Hellman (DH), como se muestra en la figura.

DH proporciona una forma para que dos pares establezcan una clave secreta compartida que solo ellos conocen, a pesar de que se comunican a través de un canal inseguro. Las variaciones del intercambio de llaves DH se especifican como grupos DH:

- Los grupos DH 1, 2 y 5 ya no deberían usarse. Estos grupos admiten un tamaño de llave de 768 bits, 1024 bits y 1536 bits, respectivamente.

- Los grupos DH 14, 15 y 16 usan tamaños de llave más grandes con 2048 bits, 3072 bits y 4096 bits, respectivamente, y se recomienda su uso hasta 2030.

- Los grupos DH 19, 20, 21 y 24 con tamaños de llave respectivos de 256 bits, 384 bits, 521 bits y 2048 bits admiten la criptografía de curva elíptica (ECC, Elliptical Curve Cryptography), que reduce el tiempo necesario para generar claves. El grupo DH 24 es la encriptación preferida de próxima generación.

El grupo DH que elijas debe ser lo suficientemente fuerte o tener suficientes bits para proteger las claves IPsec durante la negociación. Por ejemplo, el grupo DH 1 es lo suficientemente fuerte como para admitir la encriptación DES y 3DES, pero no AES. Por ejemplo, si los algoritmos de cifrado o autenticación usan una clave de 128 bits, usa el grupo 14, 19, 20 o 24. Sin embargo, si los algoritmos de cifrado o autenticación usan una clave de 256 bits o superior, usa el grupo 21 o 24.

8. Vídeo – Modos de Transporte y Túnel IPsec

Haz clic en Reproducir en la figura para ver un vídeo sobre el modo de transporte y túnel en IPsec

¡Listo! Sigue visitando nuestro blog de curso de redes, dale Me Gusta a nuestra fanpage; y encontrarás más herramientas y conceptos que te convertirán en todo un profesional de redes.