Servicios IP

Resumen

Se busca explicar cómo los actores de amenazas explotan los servicios IP. ¡¡Empieza a aprender CCNA 200-301 gratis!!

Tabla de Contenido

1. Vulnerabilidades de ARP

Anteriormente en este módulo aprendiste sobre vulnerabilidades con IP, TCP y UDP. El conjunto de protocolos TCP/IP nunca se creó para la seguridad. Por lo tanto, los servicios que utiliza IP para direccionar funciones como ARP, DNS y DHCP tampoco son seguros, como aprenderás en este tema.

Los hosts transmiten una solicitud de ARP a otros hosts del segmento para determinar la dirección MAC de un host con una dirección IP específica. Todos los hosts de la subred reciben y procesan la solicitud de ARP. El host con la dirección IP que coincide con la de la solicitud de ARP envía una respuesta de ARP.

En la figura, haz clic en el botón Reproducir para ver el proceso de ARP en funcionamiento.

El Proceso ARP

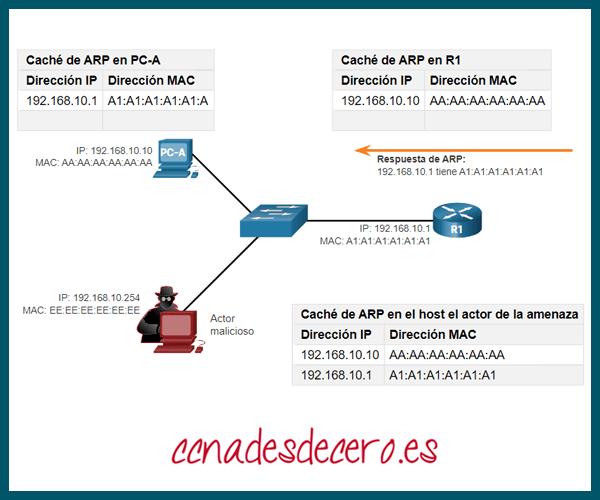

Cualquier cliente puede enviar una respuesta de ARP no solicitada llamada “ARP gratuito”. Esto suele hacerse cuando un dispositivo se inicia por primera vez para informar a todos los demás dispositivos de la red local sobre la nueva dirección MAC del dispositivo. Cuando un host envía un ARP gratuito, otros hosts en la subred almacenan en sus tablas de ARP la dirección MAC y la dirección IP que contiene dicho ARP.

Esta característica de ARP también significa que cualquier host puede reclamar ser el propietario de cualquier IP o MAC. Un actor de amenaza puede envenenar la caché de ARP de los dispositivos en la red local y crear un ataque de MITM para redireccionar el tráfico. El objetivo es atacar un host y cambiar su gateway predeterminado por el del dispositivo del actor de amenaza. Esto posiciona al actor de amenaza entre la víctima y todos los demás sistemas fuera de la subred local.

2. Envenenamiento del Caché de ARP

El envenenamiento de caché ARP se puede usar para lanzar varios ataques de hombre en el medio (man-in-the-middle).

3. Vídeo – ARP Spoofing

Haz clic en Reproducir en la figura para ver un vídeo sobre ARP Spoofing.

4. Ataques DNS

El protocolo del Servicio de Nombres de Dominio (DNS) define un servicio automatizado que hace coincidir los nombres de recursos, como www.cisco.com, con la dirección numérica de red requerida, como la dirección IPv4 o IPv6. Incluye el formato de las consultas, las respuestas y los datos, y utiliza registros de recursos (RR) para identificar el tipo de respuesta del DNS.

A menudo se pasa por alto la seguridad del DNS. Sin embargo, es crucial para el funcionamiento de una red y debe ser asegurada en consecuencia.

Los ataques al DNS incluyen los siguientes:

- Ataques open resolver DNS

- Ataques stealth DNS

- Ataques domain shadowing DNS

- Ataques tunneling DNS

Ataques open resolver DNS

Muchas organizaciones utilizan los servicios de servidores de DNS abiertos al público, como GoogleDNS (8.8.8.8), para responder a las consultas. Este tipo de servidor DNS se denomina “open resolver”. Un servidor de DNS abierto responde a las consultas de los clientes que están fuera de su dominio administrativo. Los resolvedores abiertos de DNS son vulnerables a múltiples actividades maliciosas descritas en la tabla.

| Vulnerabilidades de los Resolvedores de DNS | Descripción |

|---|---|

| Ataques de envenenamiento del caché del DNS | Los actores de la amenaza envían información engañosa y falsificada de recursos de registro (RR) a una resolución de DNS para redirigir a los usuarios de sitios legítimos a sitios maliciosos. Los ataques de envenenamiento de la caché del DNS pueden utilizarse para informar a la entidad de resolución del DNS de que utilice un servidor de nombres malintencionado que está proporcionando información de RR para actividades malintencionadas. |

| Ataques de amplificación y reflexión del DNS | Los actores de la amenaza utilizan los ataques DoS o DDoS en los resolutores abiertos del DNS para aumentar el volumen de los ataques y ocultar la verdadera fuente de un ataque. Los actores de la amenaza envían mensajes DNS a los open resolvers usando la dirección IP de un host objetivo. Estos ataques son posibles porque el resolvedor abierto responderá a las consultas de cualquiera que haga una pregunta. |

| Ataques de utilización de recursos del DNS | Un ataque DoS que consume los recursos de los resolutores abiertos del DNS. Este ataque DoS consume todos los recursos disponibles para afectar negativamente las operaciones del resolvedor abierto del DNS. El impacto de este ataque DoS puede requerir que se reinicie el resolvedor abierto del DNS o que se detengan y reinicien los servicios. |

Ataques stealth DNS

Para ocultar su identidad, los actores de la amenaza también utilizan las técnicas de sigilo (stealth) del DNS descritas en la tabla para llevar a cabo sus ataques.

| Técnicas de Sigilo del DNS | Descripción |

|---|---|

| Flujo Rápido (Fast Flux) | Los actores de amenaza utilizan esta técnica para ocultar sus sitios de phishing y de entrega de malware detrás de una red de hosts DNS comprometidos que cambia rápidamente. Las direcciones IP del DNS cambian continuamente en minutos. Las redes zombies a menudo emplean técnicas de Fast Flux para ocultar eficazmente los servidores maliciosos para que no sean detectados. |

| Doble Flujo IP | Los actores de amenaza utilizan esta técnica para cambiar rápidamente el nombre del host a mapeos de direcciones IP y también para cambiar el servidor de nombres autorizado. Esto aumenta la dificultad de identificar la fuente del ataque. |

| Algoritmos de Generación de dominios | Los actores de amenaza utilizan esta técnica en el malware para generar aleatoriamente nombres de dominio que pueden utilizarse como puntos de encuentro para sus servidores de mando y control (C&C). |

Ataques domain shadowing DNS

El shadowing de dominios implica que el actor de la amenaza reúna las credenciales de la cuenta de dominio para crear silenciosamente múltiples subdominios que se utilizarán durante los ataques. Estos subdominios suelen apuntar a servidores maliciosos sin alertar al propietario real del dominio principal.

5. Tunelización DNS

Los actores de amenaza que usan el tunelado DNS colocan el tráfico no DNS dentro del tráfico DNS. Este método suele eludir las soluciones de seguridad cuando un actor de amenaza desea comunicarse con los bots dentro de una red protegida, o exfiltrar datos de la organización, como una base de datos de contraseñas. Cuando el actor de amenaza utiliza el tunelado DNS, los diferentes tipos de registros DNS se alteran. Así es como funciona el tunelado DNS para los comandos CnC enviados a una red de bots:

- Los datos del comando se dividen en múltiples partes codificadas.

- Cada pedazo se coloca en una etiqueta de nombre de dominio de nivel inferior de la consulta DNS.

- Debido a que no hay respuesta del DNS local o de la red para la consulta, la solicitud se envía a los servidores de DNS recursivos del ISP.

- El servicio DNS recursivo reenviará la consulta al servidor de nombres autorizado del actor de amenaza.

- El proceso se repite hasta que se envían todas las consultas que contienen las partes.

- Cuando el servidor de nombre autorizado del atacante recibe las consultas de DNS de los dispositivos infectados, envía las respuestas para cada consulta de DNS, las cuales contienen los comandos CnC encapsulados y codificados.

- El malware del host comprometido recombina los trozos y ejecuta los comandos ocultos en el registro DNS.

Para detener el tunelado del DNS, el administrador de la red debe usar un filtro que inspeccione el tráfico del DNS. Presta mucha atención a las consultas DNS que son más largas que la media, o a las que tienen un nombre de dominio sospechoso. Las soluciones DNS, como Cisco OpenDNS, bloquean gran parte del tráfico de tunelización del DNS mediante la identificación de dominios sospechosos.

6. DHCP

Los servidores DHCP proporcionan dinámicamente información de configuración de IP a los clientes. La figura muestra la secuencia típica de un intercambio de mensajes DHCP entre el cliente y el servidor.

Funcionamiento normal de DHCP

En la figura, un cliente difunde un mensaje discover DHCP. El servidor DHCP responde con un unicast offer que incluye información de dirección que el cliente puede utilizar. El cliente emite una solicitud DHCP para decirle al servidor que el cliente acepta la oferta. El servidor responde con un acuse de recibo unicast (unicast acknowledgment) aceptando la solicitud.

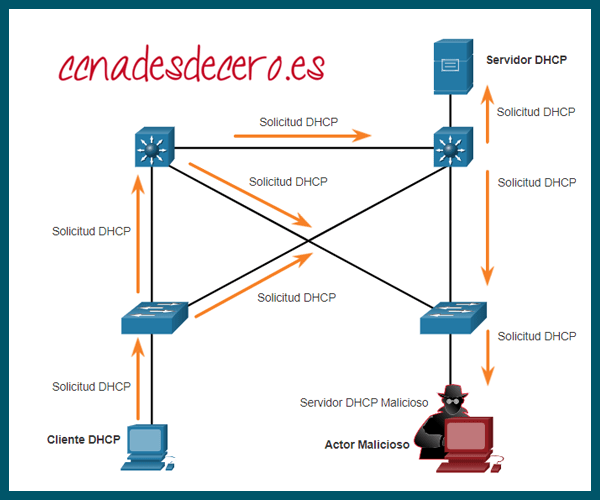

7. Ataques DHCP

Ataque de Suplantación de DHCP

Un ataque de suplantación de DHCP se produce cuando un servidor DHCP pícaro (rogue) se conecta a la red y brinda parámetros de configuración IP falsos a los clientes legítimos. Un servidor rogue puede proporcionar una variedad de información engañosa:

- Gateway predeterminado incorrecto – El actor de amenaza proporciona un gateway no válido o la dirección IP de su host para crear un ataque de MITM. Esto puede pasar totalmente inadvertido, ya que el intruso intercepta el flujo de datos por la red.

- Servidor DNS incorrecto – El actor de amenaza proporciona una dirección del servidor DNS incorrecta que dirige al usuario a un sitio web malicioso.

- Dirección IP incorrecta -El actor de amenazas proporciona una dirección IP no válida, una dirección IP de puerta de enlace predeterminada no válida o ambas. Luego, el actor de amenaza crea un ataque de DoS en el cliente DHCP.

Supongamos que un actor de amenaza conecta con éxito un servidor DHCP rogue a un puerto de switch en la misma subred que los clientes de destino. El objetivo del servidor actor es proporcionarles a los clientes información de configuración de IP falsa.

8. Laboratorio: Explorar Tráfico DNS

En esta práctica de laboratorio se cumplirán los siguientes objetivos:

- Capturar Tráfico DNS

- Explorar Tráfico de Consultas DNS

- Explorar Tráfico de Respuestas DNS

¡Listo! Sigue visitando nuestro blog de curso de redes, dale Me Gusta a nuestra fanpage; y encontrarás más herramientas y conceptos que te convertirán en todo un profesional de redes.