Técnicas de Implementación de QoS

Resumen

Se explica cómo QoS utiliza mecanismos para garantizar la calidad de transmisión.¡¡Empieza a aprender CCNA 200-301 gratis ahora mismo!!

Descubre todo sobre QoS o calidad de servicio, aquí.

Tabla de Contenido

1. Tutorial en Vídeo: Técnicas de Implementación de QoS

Haz clic en Reproducir para ver una descripción general de la clasificación, la marcación (marking), los límites de confianza, la prevención de congestión, la conformación/modelado (shaping) y la vigilancia policing.

2. Evitar Pérdida de Paquetes

Ahora que has aprendido sobre las características del tráfico, los algoritmos de colas y los modelos de QoS, es hora de aprender sobre las técnicas de implementación de QoS.

Empecemos con la pérdida de paquetes. La pérdida de paquetes suele ser el resultado de la congestión en una interfaz. La mayoría de las aplicaciones que utilizan TCP experimentan una ralentización porque TCP se ajusta automáticamente a la congestión de la red. Los segmentos de TCP que se pierden hacen que las sesiones de TCP reduzcan el tamaño de sus ventanas. Algunas aplicaciones no utilizan TCP y no pueden manejar caídas (flujos frágiles).

Los siguientes enfoques pueden evitar las caídas en aplicaciones sensibles:

- Aumentar la capacidad del enlace para facilitar o prevenir la congestión.

- Garantizar un ancho de banda suficiente y aumentar el espacio del búfer para acomodar las caídas de tráfico de los flujos frágiles. WFQ, CBWFQ y LLQ pueden garantizar el ancho de banda y proporcionar un reenvío prioritario a las aplicaciones sensibles a las caídas.

- Dejar caer los paquetes de menor prioridad antes de que se produzca la congestión. Cisco IOS QoS proporciona mecanismos de cola, como la detección temprana aleatoria ponderada (WRED), que empiezan a soltar los paquetes de menor prioridad antes de que se produzca la congestión.

3. Herramientas de la QoS

Hay tres categorías de herramientas de QoS, como se describe en la tabla:

- Herramientas de clasificación y marcación

- Herramientas para evitar la congestión

- Herramientas de administración de congestión

Herramientas para Implementar QoS

| Herramientas de QoS | Descripción |

|---|---|

| Herramientas de clasificación y marcación |

|

| Herramientas para evitar la congestión |

|

| Herramientas de administración de congestión |

|

Consulta la figura para ayudar a comprender la secuencia de cómo se utilizan estas herramientas cuando QoS se aplica a los flujos de paquetes.

Secuencia de QoS

Como se muestra en la ilustración, se clasifican los paquetes de ingreso (cuadros grises) y se marca su encabezado IP respectivo (cuadros de color). Para evitar la congestión, luego se asignan recursos a los paquetes en base a las políticas definidas. Los paquetes son luego puestos en la cola y reenviados a la interfaz de egreso según la política definida de modelado y regulación de tráfico de la QoS.

4. Clasificación y Marcación

Antes de que a un paquete se le pueda aplicar una política de la QoS, el mismo tiene que ser clasificado. La clasificación y la marcación (Classification & Marking) nos permiten identificar o “marcar” los tipos de paquetes. La clasificación determina la clase de tráfico al cual los paquetes o tramas pertenecen. Solo pueden aplicarse las políticas al tráfico después del marcado.

El cómo se clasifica un paquete depende de la implementación de la QoS. Los métodos de clasificación de flujos de tráfico en la capa 2 y 3 incluyen el uso de interfaces, ACL y mapas de clase. El tráfico también se puede clasificar en las capas 4 a 7 mediante el uso del Reconocimiento de aplicaciones basado en la red (NBAR, Network Based Application Recognition).

La marcación significa que estamos agregando un valor al encabezado de paquetes. Los dispositivos que reciben el paquete se basan en este campo para ver si coincide con una política definida. La marcación debe realizarse tan cerca de la fuente como sea posible. Esto determina el límite de confianza.

La forma en la que se marca el tráfico generalmente depende de la tecnología. La tabla de la figura describe algunos de los campos de marcado que se usan en diversas tecnologías. La decisión de marcar el tráfico de las capas 2 o 3 (o ambos) no es despreciable y debe tomarse tras considerar los siguientes puntos:

- La marcación de tramas de capa 2 se puede realizar para el tráfico no IP.

- La marcación de tramas de la capa 2 es la única opción de QoS disponible para los switches que no tienen “reconocimiento de IP”.

- La marcación de capa 3 llevará la información de QoS de extremo a extremo.

Marcación de Tráfico para QoS

| Herramientas de la QoS | Capa | Campo de Marcación | Ancho en bits |

|---|---|---|---|

| Ethernet (802.1Q, 802.1p) | 2 | Class of Service (CoS) | 3 |

| 802.11 (Wi-Fi) | 2 | Wi-Fi Traffic Identifier (TID) | 3 |

| MPLS | 2 | Experimental (EXP) | 3 |

| IPv4 e IPv6 | 3 | IP Precedence (IPP) | 3 |

| IPv4 e IPv6 | 3 | Differentiated Services Code Point (DSCP) | 6 |

5. Marcación en Capa 2

802.1Q es el estándar IEEE que admite etiquetado VLAN en la capa 2 de las redes Ethernet. Cuando se implementa 802.1Q, se agregan dos campos a la trama de Ethernet. Como se muestra en la figura, estos dos campos se insertan en la trama de Ethernet después del campo de la dirección MAC de origen.

Valores de Clase de Servicio Ethernet (CoS)

El estándar 802.1Q también incluye el esquema de priorización de la QoS conocido como IEEE 802.1p. El estándar 802.1p usa los tres primeros bits del campo de información de control de etiqueta (TCI). Conocido como campo de prioridad (PRI), este campo de 3 bits identifica las marcas de clase de servicio (CoS). Tres bits significan que una trama Ethernet de capa 2 se puede marcar con uno de los ocho niveles de prioridad (valores 0-7) como se muestra en la figura.

Valores de Clase de Servicio Ethernet (CoS)

| Valor de CoS | Valor Binario de CoS | Descripción |

|---|---|---|

| 0 | 000 | Datos de mejor esfuerzo |

| 1 | 001 | Datos de prioridad media |

| 2 | 010 | Datos de alta prioridad |

| 3 | 011 | Señalización de llamadas |

| 4 | 100 | Videoconferencia |

| 5 | 101 | Portador de voz (tráfico de voz) |

| 6 | 110 | Reservado |

| 7 | 111 | Reservado |

6. Marcación en Capa 3

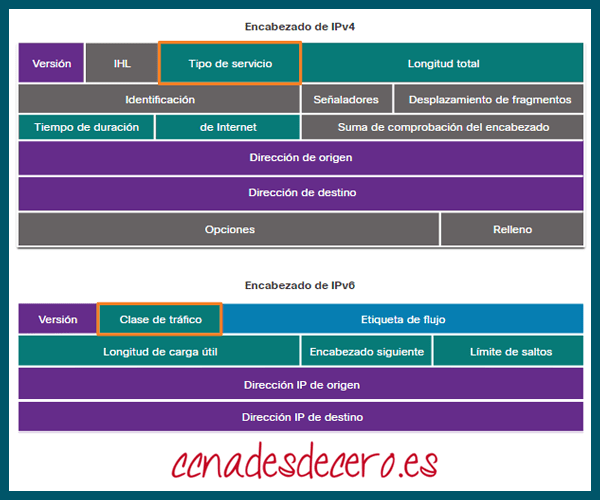

IPv4 e IPv6 especifican un campo de 8 bits en sus encabezados de paquetes para marcar los paquetes. Como se muestra en la figura, tanto IPv4 como IPv6 admiten un campo de 8 bits para marcar: el campo Tipo de servicio (ToS) para IPv4 y el campo Clase de Tráfico para IPv6.

Encabezados de Paquetes IPv4 e IPv6

7. Campo Tipo de Servicio y Clase de Tráfico

El tipo de servicio (IPv4) y la clase de tráfico (IPv6) llevan el marcado de paquetes según lo asignado por las herramientas de clasificación de QoS. Luego se hace referencia al campo mediante dispositivos receptores que reenvían los paquetes en función de la política de QoS asignada apropiada.

La figura muestra el contenido del campo de 8 bits. En RFC 791, el estándar original de IP especificaba el campo de preferencia de IP (IPP) que se utilizará para las marcaciones de la QoS. Sin embargo, en la práctica, estos tres bits no proporcionaban suficiente granularidad para implementar QoS.

RFC 2474 reemplaza RFC 791 y redefine el campo de ToS al cambiar el nombre y ampliar el campo de IPP. El nuevo campo, como se muestra en la figura, tiene 6 bits asignados para QoS. Conocido como campo de punto de código de servicios diferenciados (DSCP, Differentiated Services Code Point), estos seis bits ofrecen un máximo de 64 clases de servicio posibles. Los dos bits restantes de notificación de congestión extendida (ECN, Explicit Congestion Notification) de IP pueden usarse en los routers con reconocimiento de ECN para marcar paquetes en lugar de descartarlos. La marcación de ECN informa a los routers downstream que hay congestión en el flujo de paquetes.

8. Valores DSCP

Los 64 valores DSCP están organizados en tres categorías:

- Mejor Esfuerzo (BE, Best-Effort) – Este es el valor por defecto para todos los paquetes IP. El valor DSCP es 0. El comportamiento por salto es un enrutamiento normal. Cuando un router experimenta congestión, estos paquetes serán eliminados. No se implementa ningún plan de QoS.

- Reenvío Expedito (EF, Expedited Forwarding) – El RFC 3246 define EF como el valor decimal de DSCP 46 (binario 101110). Los primeros 3 bits (101) se asignan directamente al valor 5 de CoS de la capa 2 utilizado para el tráfico de voz. En la Capa 3, Cisco recomienda que EF sólo se utilice para marcar paquetes de voz.

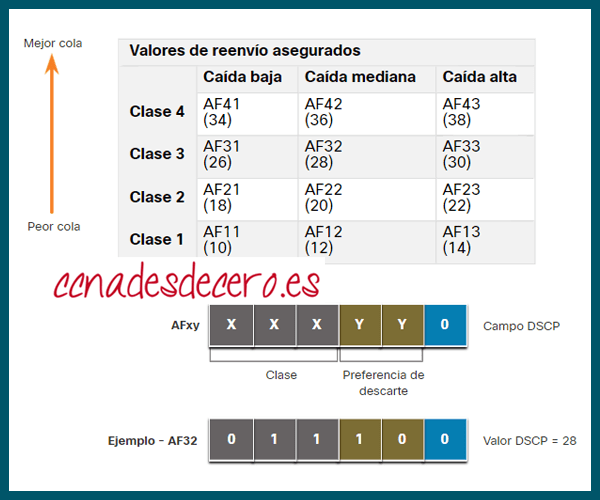

- Reenvío Asegurado (AF, Assured Forwarding) – El RFC 2597 define AF para utilizar los 5 bits DSCP más significativos para indicar las colas y la preferencia de caída. La definición de AF se ilustra en la figura.

Valores de Reenvío Asegurado

La fórmula de AFxy se especifica de la siguiente manera:

- Los 3 primeros bits más significativos se usan para designar la clase. La clase 4 es la mejor cola y la clase 1 es la peor cola.

- Los 4 y 5 bits más significativos se usan para designar la preferencia de caída.

- El 6º bit más significativo se establece en cero.

Por ejemplo, AF32 pertenece a la clase 3 (binario 011) y tiene una preferencia media de descarte (binario 10). El valor completo de DSCP es 28 porque incluye el 6º bit en 0 (binario 011100).

9. Bits Selectores de Clase

Como los primeros 3 bits más significativos del campo DSCP indican la clase, estos bits también se denominan bits de selector de clase (CS). Estos 3 bits se asignan directamente a los 3 bits del campo CoS y el campo IPP para mantener la compatibilidad con 802.1p y RFC 791, como se muestra en la figura.

ToS de Capa 2 CoS y Capa 3

La tabla en la figura muestra cómo los valores de CoS se correlacionan con los selectores de clase y el valor DSCP correspondiente de 6 bits. Esta misma tabla se puede usar para asociar los valores de IPP a los selectores de clase.

Asignación de CoS a los Selectores de Clase en DSCP

10. Límites de Confianza

¿Dónde deberían producirse las marcaciones? El tráfico se debe clasificar y marcar lo más cerca su origen como sea técnicamente y administrativamente posible. Esto define el límite de confianza, como se muestra en la figura.

- Los terminales confiables tienen las capacidades y la inteligencia para marcar el tráfico de aplicaciones con las CoS de capa 2 apropiadas y/o los valores de DSCP de la Capa 3. Algunos ejemplos de terminales de confianza incluyen teléfonos IP, puntos de acceso inalámbrico, gateways y sistemas de videoconferencia, estaciones de conferencia IP y más.

- Los terminales seguros pueden hacer que el tráfico se marque en el switch de la capa 2.

- El tráfico también puede marcarse en los switches/routers de la capa 3.

Por lo general, es necesario volver a marcar el tráfico, por ejemplo, volver a marcar los valores de CoS en los valores de precedente IP o DSCP.

Varios Límites de Confianza

11. Prevención de Congestión

La gestión de la congestión incluye métodos de programación y colas en los que el exceso de tráfico se almacena en un búfer o en una cola (y a veces se descarta) mientras espera a que se le envíe una interfaz de salida. Las herramientas para evitar la congestión son más sencillas. Supervisan las cargas de tráfico de la red en un esfuerzo por anticipar y evitar la congestión en los cuellos de botella comunes de la red y la Internet antes de que la congestión se convierta en un problema. Estas herramientas pueden monitorear la profundidad promedio de la cola, como se representa en la figura. Cuando la cola está por debajo del umbral mínimo, no hay caídas. A medida que la cola se llena hasta el umbral máximo, un pequeño porcentaje de paquetes se descarta. Cuando se supera el umbral máximo, se dejan caer todos los paquetes.

Mecanismos de Prevención de Congestión

Algunas técnicas de evitación de la congestión proporcionan un tratamiento preferencial por el que se dejan caer los paquetes. Por ejemplo, el IOS QoS de Cisco incluye la detección temprana aleatoria ponderada (WRED, Weighted Random Early Detection) como una posible solución para evitar la congestión. El algoritmo WRED permite evitar la congestión en las interfaces de red proporcionando una gestión de búferes y permitiendo que el tráfico TCP disminuya, o se reduzca, antes de que los búferes se agoten. El uso de WRED ayuda a evitar las caídas de cola y maximiza el uso de la red y el rendimiento de las aplicaciones basadas en TCP. No se evita la congestión del tráfico basado en el Protocolo de Datagrama de Usuario (UDP), como el tráfico de voz. En el caso del tráfico basado en UDP, los métodos como las técnicas de cola y compresión ayudan a reducir e incluso prevenir la pérdida de paquetes UDP.

12. Shaping y Policing

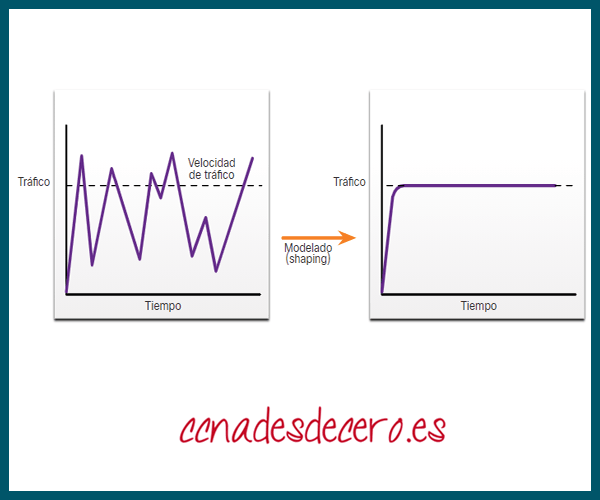

La conformación (shaping) del tráfico y la vigilancia (policing) del tráfico son dos mecanismos proporcionados por el software IOS QoS de Cisco para prevenir la congestión.

Ejemplo de Conformación (shaping) del Tráfico

La conformación (shaping) implica la existencia de una cola y de suficiente memoria para almacenar paquetes retrasados, mientras que la vigilancia (policing) no.

Asegúrate de tener suficiente memoria cuando habilites el “shaping”. Además, el “shaping” requiere una función de programación para la transmisión posterior de cualquier paquete retrasado. Esta función de programación te permite organizar la cola de envío del “shaping” en diferentes colas. Ejemplos de funciones de programación son CBWFQ y LLQ.

El “shaping” es un concepto de salida; los paquetes que salen de una interfaz se ponen en cola y pueden ser formados. Por el contrario, el “policing” se aplica al tráfico entrante en una interfaz. Cuando la tasa de tráfico alcanza la tasa máxima configurada, el exceso de tráfico se elimina (o se remarca).

La vigilancia se aplica comúnmente por los proveedores de servicios para hacer cumplir una tasa de información al cliente (CIR) contratada. Sin embargo, el proveedor de servicios también puede permitir el estallido por CIR si la red del proveedor de servicios no experimenta actualmente congestión.

Ejemplo de Vigilancia (Policing) del Tráfico

13. Pautas de Directivas de QoS

La directiva QoS debe tener en cuenta la ruta completa desde el origen hasta el destino. Si un dispositivo en la ruta está utilizando una directiva diferente a la deseada, entonces toda la directiva de QoS se ve afectada. Por ejemplo, el tartamudeo (stutter) en la reproducción de vídeo podría ser el resultado de un switch en la ruta que no tiene el valor CoS establecido adecuadamente.

Algunas pautas que ayudan a garantizar la mejor experiencia para los usuarios finales incluyen las siguientes:

- Habilitar la puesta en cola en todos los dispositivos de la ruta entre el origen y el destino.

- Clasificar y marcar el tráfico lo más cerca posible del origen.

- Conformar (Shape) y Vigilar (Police) los flujos de tráfico lo más cerca posible de sus orígenes.

¡Listo! Sigue visitando nuestro blog de curso de redes, dale Me Gusta a nuestra fanpage; y encontrarás más herramientas y conceptos que te convertirán en todo un profesional de redes.