¿Por qué lo necesitamos?

¿De quién tenemos que protegernos?

Lo estamos haciendo bien, ¡y nadie nos piratea!

Afortunadamente, últimamente hemos oído hablar menos de esto a los clientes cuando se trata del rendimiento y la seguridad del Wi-Fi, pero no todo son buenas noticias. Todavía hay muchas empresas cuyos profesionales de TI no se sienten obligados a asegurar adecuadamente el segmento inalámbrico de sus redes corporativas.

En esta publicación, echaremos un vistazo a cómo asegurar tu red Wi-Fi y proporcionaremos recomendaciones específicas sobre cómo hacerlo.

Tabla de Contenido

Panorama de la Seguridad WLAN

La situación más común que encontramos en las organizaciones es cuando las redes inalámbricas están organizadas de la siguiente manera:

- La red inalámbrica se basa en routers/puntos de acceso SOHO (pequeña oficina/oficina doméstica) no diseñados para redes pesadas

- Se utiliza la autenticación de clave pre-compartida

- Acceso sin restricciones a servidores y otros recursos desde la red inalámbrica

- El acceso a Internet está configurado sin ningún tipo de restricción/comprobación

- Las versiones de firmware en el hardware no se controlan adecuadamente

- Se utilizan los ajustes de hardware por defecto

Riesgos de Seguridad en WLAN

Esto no se aplica a todas las empresas ni a todos los puntos a la vez, pero todo el mundo tiene un par o tres de puntos como norma. Veamos algunas situaciones e imaginemos lo que puede ocurrir en un caso así.

El acceso a la red más fácil

Cualquier usuario no autorizado, o simplemente un intruso, puede acceder a la red local de una organización aunque esté fuera de ella. Las claves de autenticación compartidas no suelen cambiar durante largos periodos de tiempo y son conocidas por el público en general. Entonces, usando métodos simples, es posible atacar cualquier servidor/PC y obtener acceso a casi cualquier información.

BYOD (trae tu propio dispositivo) inseguro

También hay un gran número de dispositivos personales de empleados e invitados conectados a la red, cuya seguridad no se puede controlar. Existe el riesgo de que se introduzcan programas maliciosos en la red local a través de estos dispositivos, por ejemplo, de encriptación y criptominería.

Explotación incontrolada

Las versiones de firmware desfasadas contienen una gran cantidad de vulnerabilidades a través de las cuales se puede acceder al control y, en consecuencia, perder el control de la red inalámbrica. Las versiones anticuadas también pueden ser inestables y los equipos pueden “congelarse y fallar”.

Puesta en marcha incorrecta

Las contraseñas por defecto y las direcciones IP no modificadas durante la puesta en marcha de la red son fáciles de buscar en la documentación, especialmente cuando se conoce el modelo de los equipos instalados, que puede determinarse con un simple escaneo. (ver, por ejemplo, Router Passwords: este sitio (tal vez) conoce la contraseña de tu Router)

Falta de medidas de seguridad modernas

Por último, como opción, es posible simplemente bloquear la red inalámbrica realizando un ataque DoS al equipo, ¡ya que los dispositivos SOHO no tienen ninguna funcionalidad de seguridad!

10 Consejos para Asegurar tu Red WiFi

Entonces, ¿cómo puedes asegurar la red Wi-Fi de tu organización y proteger la información de tu empresa para que no sea pirateada por posibles atacantes? – Estamos a punto de decírselo.

1. Proteger el control de los dispositivos de la red inalámbrica

Cambiar la configuración por defecto y restringir el acceso a las interfaces de gestión. Utiliza sólo protocolos de gestión seguros HTTPS/SSH.

Con este paso eliminarás la posibilidad de comprometer la gestión del equipo. Sólo los administradores autorizados podrán cambiar la configuración de la red inalámbrica.

2. Mantenerte al día

Comprueba periódicamente si hay actualizaciones de software y actualiza los sistemas operativos (firmware) de tu equipo inalámbrico.

Al hacer esto tan sencillo, eliminas la posibilidad de que los atacantes exploten vulnerabilidades conocidas y comunes, y tu equipo funcionará de forma estable y sin congelaciones.

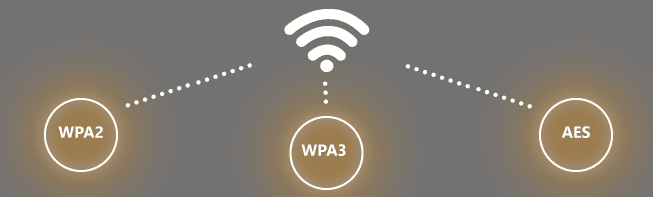

3. Configurar las tecnologías y algoritmos de cifrado actuales

Utiliza únicamente tecnologías de acceso y algoritmos de cifrado probados, como WPA2/WPA3 y AES. No utilices WEP/WPA/TKIP.

Estos ajustes te ayudarán a eliminar la posibilidad de comprometer tu clave, lo que puede llevar sólo unas decenas de minutos.

4. Redes Wi-Fi separadas

Te recomendamos encarecidamente que separes la red inalámbrica en una red de invitados y una red corporativa. Una red de invitados sólo puede tener acceso a Internet. Una red empresarial puede tener acceso a la red local. Utilizar la segmentación (VLAN) para diferentes redes.

Seguir esta recomendación añadirá otro plus a la seguridad de tu organización, ya que los dispositivos de los invitados, los smartphones personales y los portátiles de los empleados no tendrán ningún acceso a los recursos de la LAN. Estos dispositivos suelen ser difíciles o imposibles de supervisar en cuanto al cumplimiento de la seguridad.

Los smartphones, las tablets y los ordenadores portátiles de la empresa con acceso a los recursos de la LAN están sujetos a estrictas auditorías.

5. Utilizar una autenticación fuerte de los usuarios

Establece una autenticación/autorización de usuario fuerte para la red corporativa y contraseñas temporales para la red de invitados. Por ejemplo, para la red corporativa, puedes utilizar cuentas y contraseñas basadas en datos de Microsoft Active Directory. Para ello es necesario un servidor que ejecute el protocolo RADIUS. Por ejemplo, Cisco ISE o Microsoft NPS.

Proporcionará una imagen completa de las acciones de los usuarios y sus dispositivos en la red inalámbrica, lo que ayudará a prevenir e investigar posibles incidentes de seguridad. La red inalámbrica también estará sujeta a la política de contraseñas de Microsoft AD.

Las cuentas de invitados con un periodo de validez limitado pueden crearse desde la interfaz del controlador inalámbrico. No será posible acceder permanentemente con las mismas contraseñas durante un largo periodo de tiempo, lo que minimiza la posibilidad de acciones ilegítimas por parte de terceros usuarios.

6. No te olvides de los Firewall

El acceso a la LAN desde la red inalámbrica sólo debe organizarse mediante un firewall en el que sólo se permitan las reglas necesarias para la operación.

La opción más segura es conectar los dispositivos de red inalámbricos a switches dedicados sin conexión a los switches de la LAN.

En este caso, el acceso a la LAN puede configurarse a través de un firewall y de la tecnología VPN.

7. No te olvides de los Firewall, parte 2

El acceso a Internet desde todos los segmentos de la red inalámbrica sólo debe organizarse a través de un Firewall (NGFW) con funciones de filtrado avanzadas, como la prevención de intrusiones, el control de consultas DNS y el antivirus activado. Si no es posible instalar un Firewall, al menos utiliza el servicio en la nube Cisco Umbrella para proteger a los usuarios de tu red inalámbrica.

Estas medidas evitarán la entrada de software malicioso en la red de la empresa, así como la protección de los dispositivos personales y de los invitados no supervisados y generalmente mal protegidos.

8. Utilizar las funciones de seguridad opcionales de un controlador de red Wi-Fi

Configura la funcionalidad del sistema de prevención de intrusiones (IPS inalámbrico), así como la funcionalidad de protección de tramas de administración (MFP) incluida en cualquier controlador de red inalámbrico completo.

WIPS protegerá contra las redes Wifi falsificadas (ataque Evil Twin) y bloqueará los ataques que coincidan con patrones conocidos (firmas), MFP evitará que la red sea interrumpida por tramas de control falsas.

9. Hacer un seguimiento

Supervisa regularmente tanto los eventos de acceso a la red inalámbrica como los flujos de tráfico hacia la LAN y hacia Internet. El servidor Syslog más sencillo incluido en el conjunto base de cualquier distribución de Linux o una solución profesional como SolarWinds son adecuados para este propósito. (Revisa los 7 Mejores Software para Monitorear Redes Inalámbricas)

Esto te permite analizar los incidentes que ya se han producido y evitar que se produzcan otros nuevos.

10. Para tener algo que proteger, hay que construirlo bien

Si el rendimiento de tu red Wi-Fi no está a la altura, te recomendamos que la hagas auditar y que elimines la causa del mal rendimiento.

Si todavía está pensando en crear una red inalámbrica en tu organización, asuma el nivel de responsabilidad adecuado: subcontrata la tarea a profesionales.