El acceso a la red de confianza cero (ZTNA) se está convirtiendo en una palabra de moda para los profesionales de la informática y la seguridad. Muchas empresas incluso quieren sustituir las VPN por ZTNA. Esto se debe a que se basa en un método sin confianza para conceder acceso a activos y redes. Se basa en la autenticación y la autorización para verificar los usuarios y los dispositivos.

Esto es genial cuando se quiere una alta seguridad con una buena utilización de recursos, flexibilidad y granularidad.

En este artículo, describiré todo lo que necesitas saber sobre el acceso a la red de confianza cero. Descubrirás qué es, cuándo y cómo utilizarlo. También aprenderás en qué se diferencia de una VPN. Primero conozcamos qué es ZTNA.

Tabla de Contenido

ZTNA: Una Breve Definición

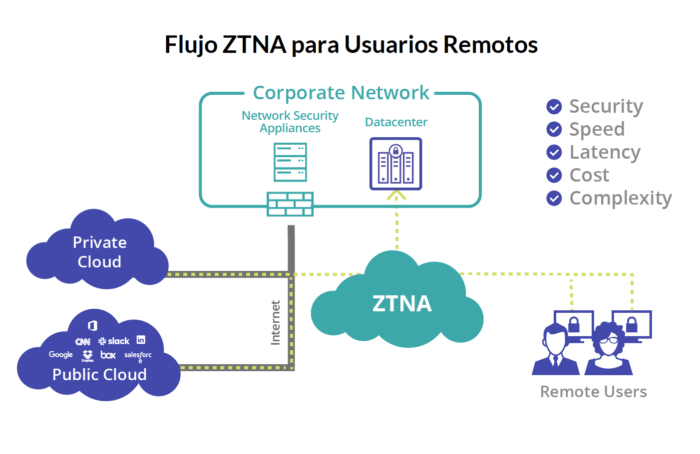

El acceso a la red de confianza cero (ZTNA –Zero Trust Network Access-) es un modelo de seguridad que está ganando popularidad. Permite a los empleados trabajar desde cualquier dispositivo, en cualquier lugar, sin necesidad de una VPN. ZTNA se basa en la autenticación y la autorización, no en la confianza. Esto lo hace ideal para entornos BYOD y para que las empresas se alejen del modelo de seguridad tradicional basado en el perímetro de red.

En un modelo ZTNA, un sistema de gestión de identidades realiza la autenticación desde cualquier dispositivo que almacene credenciales. luego, ese dispositivo recibe una puntuación de confianza basada en varios factores, como la ubicación, el comportamiento del usuario y la hora del día.

Por ejemplo, si se inicia una sesión desde varias ubicaciones en diferentes días. Esas ubicaciones reciben una puntuación de confianza alta. Eso significa que el sistema de gestión de identidades podría aprobar la autenticación automáticamente. Dicho esto, un nuevo usuario o dispositivo con una puntuación de confianza baja tendrá problemas para obtener la aprobación de las solicitudes de acceso al sistema. La autenticación podría fallar y requerir la aprobación antes de conceder el acceso.

El ZTNA se diferencia de los modelos de red tradicionales en que no confía en ningún dispositivo. Por el contrario, las redes tradicionales sitúan todos los dispositivos en zonas de confianza y conceden acceso a los recursos de la red libremente. Esa es la línea de meta de las redes tradicionales. La ZTNA, sin embargo, va un paso más allá. Incluso si está en una zona de confianza, necesitará una autenticación adicional antes de recibir acceso a los recursos de la red.

Ahora que sabes qué es ZTNA, vamos a profundizar en su funcionamiento.

Proceso de Verificación de la Identidad de ZTNA

El ZTNA utiliza la autenticación y la autorización para conceder el acceso a los recursos de la red. La autentificación utiliza diferentes métodos para autentificar a los usuarios, incluyendo contraseñas, biometría y tokens. La autorización, en cambio, se basa en los roles y permisos de cada usuario. El proceso también autentifica y autoriza los dispositivos antes de permitir el acceso y la conexión a la red.

ZTNA se basa en una combinación de herramientas de control de acceso a la red (NAC, Network Access Control) y de gestión de información y eventos de seguridad (SIEM, Security Information and Event Management). Utiliza estos controles y herramientas para gestionar identidades, dispositivos, usuarios, aplicaciones y datos. ZTNA utiliza NAC para aplicar políticas que protejan toda la red de dispositivos no autorizados o no gestionados. El SIEM, por su parte, analiza los patrones de actividad de los usuarios en busca de comportamientos anómalos, que indiquen un posible ataque o una violación de datos.

Si quieres beneficiarte del ZTNA como empresa, el primer paso es elegir una solución NAC. Una vez que la despliegues, puedes añadir SIEM para proporcionar un análisis más profundo y alertas en tiempo real para las amenazas de seguridad. A continuación se presentan 7 de los casos de uso más comunes.

7 Casos de Uso de ZTNA

ZTNA tiene muchas formas de ayudar a tu empresa a protegerse en el mundo digital. Puedes utilizar ZTNA en estos 7 métodos más populares. Vamos a repasarlos uno por uno:

VPN fuera, ZTNA dentro

La dependencia de las VPN está disminuyendo a medida que se hacen menos necesarias. Según Gartner, el 60% de las empresas cambiarán de VPN a ZTNA en 2023. ZTNA es una alternativa más rápida y segura que las empresas pueden gestionar fácilmente.

ZTNA para asegurar el acceso a múltiples nubes

A medida que el trabajo a distancia gana adeptos, más empresas están adoptando aplicaciones y servicios en la nube. Por ello, las empresas están priorizando la seguridad para proteger sus datos a medida que aumentan los ciberataques. ZTNA te ayuda a controlar tu seguridad, ya que puedes establecer limitaciones de acceso específicas y sólo conceder acceso a los usuarios y dispositivos autorizados. De este modo, tus empleados sólo acceden a los activos que necesitan para trabajar, limitando los puntos finales que los ciberatacantes pueden utilizar para llegar a tu información y atacarte con ransomware.

ZTNA para reducir el riesgo de terceros

Los usuarios de terceros que acceden a la red y utilizan dispositivos no gestionados están en peligro. Los ciberatacantes buscan puertas traseras de seguridad para infiltrarse en los dispositivos y acechan para encontrar datos con los que explotar una empresa para obtener dinero. Sin embargo, ZTNA reduce significativamente esta amenaza a la seguridad al garantizar que las partes externas nunca obtengan el control total de los activos de su empresa. También les impide acceder a aplicaciones no autorizadas que podrían causar interrupciones o daños internos, si no se controlan.

Acelerar la integración de las fusiones y adquisiciones

A menudo se necesitan muchos años para cosechar los beneficios de las fusiones y adquisiciones. Esto se debe a que acabará con IPs y herramientas de red superpuestas que alargan el proceso de integración. ZTNA ayuda a conseguir la integración más rápidamente, ya que se basa en reglas y parámetros que se establece, y no en direcciones IP que se debe verificar.

ZTNA para reforzar el control de acceso

Se puede diseñar el enfoque de seguridad de ZTNA para proporcionar el menor acceso posible a todos los usuarios, limitando lo que cada persona sabe y hace. El caso de la estrategia basada en el amplio perímetro de las soluciones SaaS tradicionales es que puede permitir a los ciberatacantes entrar en tu red si hackean una cuenta con claves de acceso válidas. Eso, a su vez, abre la puerta a los derechos completos a los recursos corporativos sensibles, como los datos que almacenas dentro de las granjas de servidores. Esto también puede significar que los ciberdelincuentes ya han accedido a los ordenadores de la oficina, comprometiéndolos también.

La diferencia clave entre ZTNA y otros sistemas de esta categoría es que verifica las solicitudes de conexión antes de conceder un uso totalmente irrestricto. También asigna a cada solicitud una firma digital verificada. Esta firma sólo coincide con una copia válida presente en cualquier lugar. Esto garantiza que nunca habrá dos personas que tengan una vía de comunicación directa.

Reducción de los costes de conexión y mantenimiento

Las redes con prioridad en la nube son una necesidad para las empresas de hoy en día. Dicho esto, si utiliza una solución de VPN tradicional, añadirá gastos y mantenimiento que sólo perjudicarán a la empresa, no la ayudarán a crecer. El enfoque de ZTNA para el acceso remoto de los usuarios le proporciona lo mejor de ambos mundos. Permite conexiones rápidas y directas que reducen los costes. Esto se debe a que no es necesario configurar una VPN en cada dispositivo ni invertir tiempo en formar a los empleados. También ayuda a aumentar las capacidades de rendimiento para facilitar las estrategias de despliegue de la fuerza de trabajo en este entorno siempre cambiante que llamamos “la nube”.

Asegurar el acceso remoto a las aplicaciones privadas

En tu empresa, te enfrentas al reto de mantener la seguridad de las aplicaciones en varios entornos de nube a medida que mueves las aplicaciones críticas para el negocio entre dispositivos. Estos dispositivos que se conectan necesitan una forma de identificar quién tiene acceso y de qué tipo es. De este modo, nadie puede hacerse con los datos de tu empresa sin tu permiso previo.

Los ZTNA te ayudan a conseguir un acceso consciente del contexto a tus aplicaciones privadas. También te ayuda a adaptar este acceso. El sistema comprueba tu identidad antes de conceder permiso a una aplicación o interfaz programable. Eso significa que sólo los usuarios designados pueden abrir archivos específicos. Esto también impide que personas ajenas a la empresa tengan un control total sobre estos activos empresariales críticos.

¿Cuál es la Diferencia entre VPN y ZTNA?

VPN y ZTNA proporcionan acceso a toda la red, pero una VPN funciona principalmente para asegurar toda tu conexión a Internet. Dicho esto, la ZTNA sólo permite el acceso a determinados recursos y con frecuencia solicita la autentificación.

¿Estás seguro de que tu VPN proporciona la seguridad adecuada? Exploremos 3 inconvenientes de la VPN en comparación con la ZTNA:

Adaptación a un número creciente de usuarios remotos

El impacto de la pandemia en las condiciones de trabajo creó una dependencia de los lugares de trabajo remotos. Dicho esto, las VPN tienen que seguir el ritmo del aumento de la demanda, pero a menudo no pueden hacerlo. Muchas VPN suelen tener recursos limitados o una red de servidores pequeña. Eso puede provocar una congestión cuando un servidor conecta a más usuarios.

La situación conduce a una mayor latencia y a la necesidad de contar con recursos adicionales para satisfacer la creciente demanda o los periodos de mayor uso. Esto puede poner en aprietos a tu departamento de TI, que se esfuerza por proporcionar los recursos necesarios en el momento oportuno. En el caso de ZTNA, esto no es un problema, ya que lo único que tienen que hacer los administradores de TI es establecer los parámetros de autenticación y autorización una vez. A continuación, el sistema funcionará de forma independiente y utilizará la potencia de cálculo existente para comprobar si un usuario cumple los parámetros.

Modificación de las políticas de seguridad y autorización de usuarios

A menudo tienes que gestionar muchos puntos finales y los numerosos recursos que tus empleados utilizan cada día. Si confías en las VPN para controlar el acceso, tendrás que instalar software en todos los dispositivos de los empleados. También tendrás que formar a tus empleados para que utilicen la VPN y para que sepan cómo funciona cuando se conectan desde diferentes redes, como la del trabajo o la de casa. Esto puede llevar mucho tiempo y ser complicado, ya que depende de que los empleados se aseguren de que la VPN está activa cuando se conectan a la red. Por eso, ZTNA es la solución ideal.

ZTNA es una excelente opción si deseas modificar fácilmente tus políticas de seguridad y la autorización de los usuarios en función de las necesidades. Esto se simplifica aún más cuando se utiliza ABAC (control de acceso basado en atributos) y RBAC (control de acceso basado en roles) en ZTNA.

Limitación de los privilegios de los usuarios

Las VPN son como llaves maestras, ya que te ayudan a conceder a los usuarios el acceso a toda la red. El proceso verifica a cada usuario antes de permitirle el acceso a activos no designados, como aplicaciones o datos. ¿Y si no quieres eso? Aquí es donde ZTNA resulta útil. ZTNA te ayuda a verificar y autenticar a cada usuario y dispositivo antes de abrir el acceso. Los usuarios deben demostrar su validez mediante una prueba de posesión. Esto crea una capa de seguridad adicional porque garantiza que sólo los dispositivos autorizados tienen plenos privilegios para utilizar determinados servicios en un momento dado. A veces las empresas utilizan ZTNA y VPN conjuntamente para reforzar la seguridad.

¿Cómo se Puede Implementar ZTNA?

ZTNA es un sistema de Internet seguro, multiplataforma y de confianza que facilita el intercambio de información entre redes. Se puede implementar el acceso a la red de confianza cero utilizando 2 arquitecturas principales: ZTNA iniciada por el punto final o basada en el agente y ZTNA iniciada por el servicio o basada en el servicio. Veamos cómo se puede utilizar cada una de ellas.

ZTNA basada en agentes

Esta arquitectura se acerca a la especificación de la Cloud Security Alliance para los perímetros definidos por software (SDP). En este caso, un perímetro virtualizado crea pequeñas zonas alrededor de los usuarios, dispositivos y aplicaciones.

Cuando se inicia un ZTNA iniciado por un punto final, el proceso comienza con el agente. Su contexto de seguridad llega a uno de los muchos controladores para su registro y análisis. Los servidores de esta empresa externa pueden tener acceso o conocimiento sobre qué dispositivo utilizó en qué momentos. Estos servidores recopilan estos datos basándose en muchos factores, como la ubicación geográfica, el código de país, etc.

El controlador ZTNA se asegura de que cualquier dispositivo que intente conectarse a través de Internet sea auténtico y tenga permiso para lo que está haciendo. El primer paso en este proceso es determinar los elementos de seguridad conocidos en tu red. Puede tratarse de un firewall de nueva generación (NGFW) capaz de aplicar múltiples políticas. También puedes utilizar este firewall como puerta de enlace entre las redes internas y las conexiones externas.

Una vez concedido el acceso, el tráfico puede dirigirse a su destino a través de una conexión cifrada de extremo a extremo. En las arquitecturas ZTNA generalizadas, una gateway central sirve de punto para toda la comunicación dentro de esta red.

ZTNA basada en servicios

El ZTNA basada en servicios se asemeja a la tecnología de Google BeyondCorp. Eso sí, es una arquitectura más avanzada basada en la nube. El proceso no requiere un agente en los dispositivos. En su lugar, puede depender de servicios proporcionados por un tercero, como la gestión de dispositivos.

El conector es un componente clave del Systems Manager. Se conecta a aplicaciones, bases de datos y otros sistemas. Eso ayuda a que la infraestructura tecnológica de tu empresa funcione de la forma más eficiente y eficaz posible.

Cuando se solicita el acceso a la aplicación, el servicio en la nube los autentifica. Luego, la validación pasa por un producto de gestión de identidades, como una herramienta de inicio de sesión único. Ese producto tiene un control completo sobre tu proxy para todas las aplicaciones. También aísla las aplicaciones de los ataques directos y de hacking.

Reflexiones finales

El Acceso a la Red de Confianza Cero -Zero Trust Network Access- es una gran manera de proporcionar a los empleados y clientes la máxima seguridad. Puede ayudarte a evitar costosas violaciones de datos al reducir los ataques de toma de posesión de cuentas. ZTNA es también una solución de seguridad que ayuda a proteger a tu empresa de los riesgos asociados con el aprovechamiento de los entornos de nube y mejora la experiencia del usuario. La implantación de ZTNA no es una tarea sencilla. Requiere un socio de seguridad con experiencia que pueda garantizar que tu empresa implemente los pilares de ZTNA que hemos mencionado anteriormente para que puedas aprovechar todas sus ventajas.