El firewall es la piedra angular de la seguridad en las redes informáticas y en la informática en general. En este sitio web hemos hablado sobre el firewall Cisco ASA que es un ejemplo clásico de un firewall de red de hardware.

Sin embargo, hay otros tipos de firewalls que se utilizan en grandes empresas, PYMES o incluso redes domésticas. Algunos de estos tipos de firewalls son muy populares y otros son raramente encontrados por los profesionales (como el tipo discutido al final de este artículo).

Las principales razones para implementar un dispositivo o software firewall en una red es controlar el flujo de tráfico, permitir o bloquear el tráfico entre hosts, restringir el acceso a las aplicaciones, inspeccionar los paquetes en busca de patrones maliciosos, etc.

Lo anterior puede llevarse a cabo en diferentes capas del modelo OSI, empezando por la capa 3 hasta la capa 7, que es la capa de aplicación.

Así que, sin más dilación, veamos las distintas arquitecturas y tipos de cortafuegos que puedes encontrar en tu carrera profesional.

Tabla de Contenido

1. Firewall de Hardware

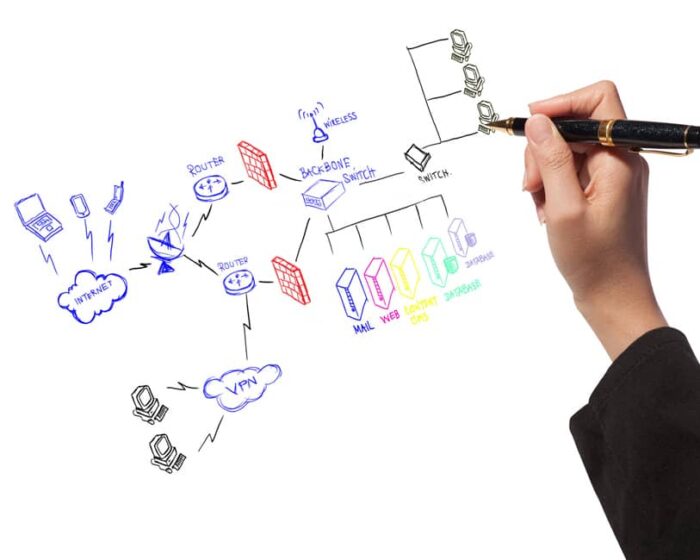

Es el tipo de firewall más popular. Se utiliza ampliamente en las redes modernas, ya sea como dispositivo perimetral o de frontera/borde (es decir, para separar y proteger la red LAN interna de Internet u otras redes no confiables, como se muestra a continuación) o para segmentar y proteger las redes internas en las grandes empresas.

Los firewalls de hardware suelen tener muchas interfaces de red físicas que pueden utilizarse para crear diferentes “zonas de seguridad” que son esencialmente diferentes subredes de capa 3. Cada interfaz física puede dividirse a su vez en “subinterfaces” que pueden ampliar aún más las zonas de protección.

Dado que el firewall se ejecuta en su propio dispositivo de hardware dedicado, puede manejar grandes volúmenes de paquetes, miles o millones de conexiones y generalmente son dispositivos de alto rendimiento.

Algunas marcas populares de firewalls de hardware son Cisco ASA, Fortigate, Juniper, Checkpoint, Palo Alto, SonicWall, etc.

2. Firewalls de Software

Un ejemplo clásico de firewall de software es el Firewall de Windows instalado por defecto en todos los sistemas operativos de Microsoft Windows. Es un firewall basado en el host y controla el tráfico y las aplicaciones en las estaciones de trabajo de los usuarios finales o en los servidores.

Otros ejemplos de firewalls de host por software son los que se encuentran en las máquinas Linux, como IPTABLES, CSF, etc.

Sin embargo, los firewalls de software no sólo se basan en el host. Hay varios tipos de firewalls de software de código abierto (como pfSense, OPNSense, ClearOS, etc.) que pueden instalarse en hardware dedicado (servidores, cajas Linux, etc.) y crear así un dispositivo de firewall de hardware dedicado.

Los dos primeros tipos mencionados anteriormente son dos amplias categorías de firewalls. Ahora vamos a ver otros tipos basados en su arquitectura, cómo manejan el tráfico y en qué capa del modelo OSI trabajan.

3. Firewalls de Inspección de Estado

Casi todos los firewalls de red modernos incorporan la arquitectura de “inspección de estado” (Stateful Inspection). Describamos lo que significa exactamente utilizando la comunicación de ejemplo que aparece a continuación:

En una comunicación TCP entre un cliente y un servidor (por ejemplo, un usuario con un navegador web que se comunica con un servidor web como se muestra arriba), el navegador del cliente inicia una comunicación HTTP en el puerto 80 con un servidor web de Internet.

Supongamos que el Stateful Inspection Firewall que se encuentra en el medio permite que este tráfico HTTP saliente pase. Por lo tanto, los paquetes llegarán al servidor web, que responderá al cliente (como ocurre con toda comunicación TCP).

Ahora, el Stateful Firewall bajo el capó guardará los detalles de la conexión inicial del cliente al servidor en una “tabla de estado“. Esta tabla incluirá detalles como la IP de origen y el puerto de origen, la IP de destino y el puerto de destino, los indicadores TCP, los números de secuencia TCP, etc.

Por lo tanto, cualquier paquete de respuesta que regrese del servidor web externo que coincida con la conexión inicial iniciada desde el cliente, pasará a través del firewall y llegará al cliente sin ninguna configuración adicional.

Esto facilita la configuración ya que el administrador no necesita configurar ninguna regla en el firewall para permitir los paquetes de retorno/respuesta que vienen del exterior al interior. Estos paquetes se permitirán automáticamente si pertenecen a una conexión ya establecida de cliente a servidor.

El stateful firewall es efectivo por tres razones:

- Funciona tanto en los paquetes como en las conexiones.

- Funciona a un nivel de rendimiento más alto que el filtrado de paquetes o el uso de un servidor proxy.

- Registra datos en una tabla para cada conexión y transacción sin conexión. Esta tabla sirve como punto de referencia para determinar si los paquetes pertenecen a una conexión existente o provienen de una fuente no autorizada.

4. Firewall de Filtrado de Paquetes

Un firewall de filtrado de paquetes funciona en las capas 3 y 4 del modelo OSI (es decir, la capa IP de Internet y la capa de transporte).

Dicho esto, este tipo de firewalls filtra el tráfico estáticamente sólo por dirección IP y números de puerto. El firewall no guarda ningún estado sobre cada conexión (como el firewall stateful que hemos descrito anteriormente).

Un dispositivo de filtrado de paquetes sólo comprueba lo siguiente

- La IP y puerto de origen

- IP y puerto de destino

El filtrado de paquetes también se denomina “firewall sin estado” (“stateless firewall”). En los dispositivos Cisco, por ejemplo, una lista de control de acceso (ACL) configurada en un router funciona como un firewall de filtro de paquetes.

Una de las principales desventajas de los firewalls con filtro de paquetes es que hay que configurar reglas para permitir también los paquetes de respuesta que vuelven de los hosts de destino. Esto se debe a que el firewall no mantiene una “tabla de estado” como el firewall con estado del que hablamos anteriormente.

5. Firewalls de Aplicación

Como su nombre indica, este tipo funciona en la Capa 7 (aplicación) del modelo OSI. Inspecciona y controla los paquetes a nivel de aplicación.

Este firewall tiene conocimiento de lo que constituye un tráfico de aplicación seguro o normal y lo que es un tráfico de aplicación malicioso.

Por ejemplo, un firewall de aplicaciones que protege un servidor web, conoce los ataques HTTP relacionados con la web (por ejemplo, inyecciones SQL, Cross Site scripting, etc.) y protege la aplicación de estos ataques examinando el tráfico de aplicaciones HTTP.

Algunos ejemplos de firewalls de aplicaciones son:

- WAF (Web Application Firewall): Protege los sitios web/servidores web

- DB (Database) Firewall: Protege bases de datos como Oracle, MSSQL, etc.

- Proxy Firewalls: Inspecciona y protege el tráfico de los usuarios hacia Internet. También puede proporcionar filtrado web de URL/dominio. Los usuarios acceden a la red pasando por un proceso que establece el estado de la sesión, la autenticación del usuario y la política de autorización.

6. Firewall de Próxima Generación (NGFW)

Se trata de un término de marketing que se ha hecho popular últimamente entre los fabricantes de firewalls. Básicamente, un NGFW (Next-generation Firewall) combina casi todos los tipos que hemos discutido anteriormente en una caja. Es un firewall de hardware con estado que también proporciona protección e inspección a nivel de aplicación.

Este tipo ofrece una inspección profunda de paquetes y es capaz de identificar el tráfico malicioso en todas las capas del modelo OSI (hasta la capa de aplicación).

Un NGFW suele proporcionar detección/prevención avanzada de intrusiones, funciones antivirus, control de aplicaciones, etc. Estas funciones suelen tener una licencia separada y el cliente tiene que pagar tasas adicionales para activar algunas o todas las protecciones.

Algunos NGFW se comunican con un servicio de seguridad en la nube del fabricante (por ejemplo, Cisco Talos, Fortinet FortiGuard, etc.) para recibir información sobre amenazas desde la nube.

7. Firewalls Relacionados con la Telefonía

Hay un tipo raro de firewalls que no suele encontrarse en las redes empresariales normales, salvo en algunos casos especializados.

Se trata de firewalls especiales relacionados con los servicios de telefonía y VoIP y que se utilizan para proteger los sistemas de los ataques a las comunicaciones telefónicas.

Algunos ejemplos son:

- Firewalls SIP (para proteger los sistemas de telefonía VoIP).

- Firewalls SMS (para proteger a los abonados de los ataques de fraude por SMS en las redes móviles GSM).

- Firewalls SS7 (para proteger a los operadores de telefonía móvil).

Qué es la Tecnología de Firewalls

Los firewalls se utilizan para proteger las redes informáticas de intrusiones hostiles. Un firewall de hardware separa las redes internas de confianza (por ejemplo, la LAN corporativa interna) de las redes externas que no son de confianza (por ejemplo, Internet o la WAN no fiable).

El objetivo principal del firewall es examinar todo el tráfico entrante y saliente para ver si cumple con criterios específicos (reglas de política del firewall). Si el tráfico cumple con la política del firewall se permite, de lo contrario se descarta.