Seguridad de Escaneo de Puertos

Resumen

El popular análisis de puertos es una herramienta de hacking que permite a los atacantes recopilar información sobre el funcionamiento de las redes corporativas. Aprende a detectar y prevenir ataques de análisis de puertos.

Cuando un router informa múltiples ocurrencias periódicas de sondeo por fuerza bruta, lo que sucede es que el router está registrando solicitudes de puerto de un escáner de puertos. El escaneo de puertos es uno de los métodos de recopilación de información más populares utilizados por los hackers. Desafortunadamente, los escaneos de puertos son fáciles de realizar y es fundamental tener en cuenta que todos los dispositivos conectados a Internet se probarán en algún momento.

Artículos de Interés:

Un puerto es un punto final de comunicación a través del cual fluye la información. Los números de puerto varían de 0 a 65535. Los puertos comunes incluyen el puerto 80 para HTTP, el puerto 443 para HTTPS y el puerto 465 para servidores de correo, como el Protocolo para transferencia simple de correo (SMTP).

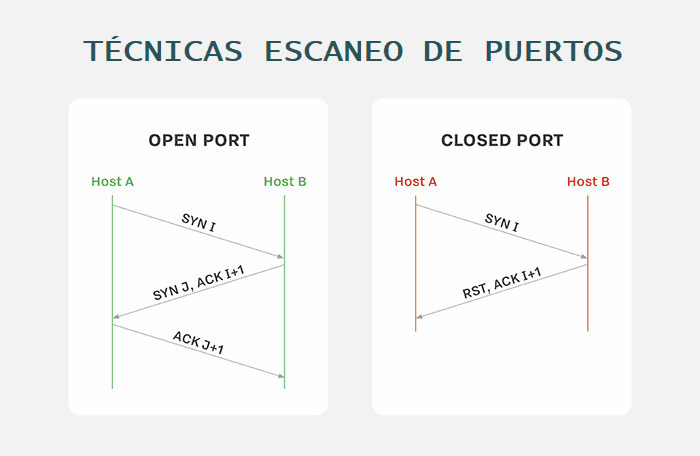

Los escáneres de puertos son aplicaciones que identifican qué puertos y servicios están abiertos o cerrados en un dispositivo conectado a Internet. El escáner envía una solicitud de conexión a la computadora de destino en todos los 65,536 puertos y registra qué puertos responden y cómo. El tipo de respuesta recibida de los puertos indica si están en uso o no.

El escaneo de puertos no es un ataque en sí mismo, sino más bien parte de la fase de reconocimiento de un ataque durante el cual un atacante intenta averiguar lo más posible sobre su objetivo. El objetivo general de un escaneo de puertos es mapear el sistema operativo del sistema y las aplicaciones y servicios que está ejecutando para comprender cómo está protegido y qué vulnerabilidades pueden estar presentes y ser explotables. Además, ten en cuenta que el escaneo de puertos puede ser realizado por atacantes y defensores, como se explica más adelante.

Entonces, ¿cómo puede una empresa protegerse y prevenir ataques de escaneo de puertos en su red?

1. Defensa contra escaneos de puertos

Los firewalls corporativos pueden responder a un escaneo de puertos de tres maneras: abierto, cerrado o sin respuesta. Si un puerto está abierto o escuchando, responderá a la solicitud. Un puerto cerrado responderá con un mensaje que indica que recibió la solicitud abierta pero la rechazó. De esta manera, cuando un sistema genuino envía una solicitud abierta, sabe que la solicitud se recibió, pero no hay necesidad de volver a intentarlo. Sin embargo, esta respuesta también revela que hay una computadora detrás de la dirección IP escaneada y, por lo tanto, la tercera opción es no responder a la solicitud. En este caso, si un puerto está bloqueado o en modo oculto, el firewall no responderá al escáner de puertos.

Es interesante, sin embargo, los puertos bloqueados en realidad violan las reglas de conducta TCP/IP y, por lo tanto, un firewall tiene que suprimir las respuestas de puerto cerrado del equipo. Los equipos de seguridad incluso pueden descubrir que el firewall corporativo no ha bloqueado todos los puertos de red de todos modos. Por ejemplo, si el puerto 113, utilizado por el Protocolo de identificación (Identification Protocol – RFC 1413), está completamente bloqueado, las conexiones a algunos servidores remotos de Internet, como Internet Relay Chat (IRC), pueden retrasarse o denegarse por completo. Por esta razón, muchos firewalls configuran el puerto 113 como cerrado en lugar de bloquearlo por completo.

Además, algunos firewalls ahora usan un comportamiento adaptativo, lo que significa que bloquearán los puertos previamente abiertos y cerrados automáticamente si una dirección IP sospechosa los está investigando. Los firewalls también se pueden configurar para alertar a los administradores si detectan solicitudes de conexión a través de una amplia gama de puertos desde un solo host. Sin embargo, los hackers pueden evitar esta protección realizando un escaneo de puertos en modo estroboscópico o sigiloso. En el modo estroboscópico, los hackers solo escanean una pequeña cantidad de puertos a la vez, generalmente menos de 20.

2. Tipos de escaneos de puertos

Existen varios tipos de técnicas de escaneo de puertos, incluidos los siguientes:

- Un escaneo de ping, o sweep scan, escanea el mismo puerto en varias computadoras para ver si están activas. Esto implica enviar una solicitud de eco del Internet Control Message Protocol para ver qué equipos responden.

- Un escaneo TCP SYN, o escaneo TCP medio abierto (TCP half-open), es uno de los tipos más comunes de escaneo de puertos. Involucra a atacantes que envían paquetes TCP SYN para iniciar la comunicación, pero no completa la conexión.

- Conexión TCP, también conocida como vanilla scan, es como una exploración TCP SYN, ya que envía paquetes TCP SYN para iniciar la comunicación, pero esta exploración completa la conexión enviando un ACK

- Un escaneo estroboscópico (strobe scan) es un intento de conectarse solo a los puertos seleccionados, generalmente menos de 20.

- Escaneo Protocolo de datagramas de usuario busca puertos UDP abiertos.

- En un escaneo FTP bounce, se utiliza un servidor FTP para escanear otros hosts. Los intentos de escaneo que se dirigen a través de un servidor FTP ocultan la dirección de origen del atacante.

- En un escaneo fragmentado, el encabezado TCP se divide en varios paquetes para evitar que un firewall los detecte.

- Los escaneos sigilosos involucran varias técnicas de escaneo que intentan evitar que se registre la solicitud de conexión.

3. Cómo bloquear escaneos de puertos en la red

Es importante tener en cuenta que es imposible detener el acto de escaneo de puertos ya que cualquiera puede seleccionar cualquier dirección IP y escanearla en busca de puertos abiertos. Por lo tanto, para proteger adecuadamente una red empresarial, los equipos de seguridad deben averiguar qué descubriría un atacante si ejecutara un escaneo de puertos contra la red ejecutando su propio escaneo. Aquí es donde el defensor realiza el escaneo de puertos, como se indicó anteriormente. Los escaneos de puertos corporativos se pueden completar con Nmap, un escáner de puertos gratuito que los hackers utilizan a menudo, o cualquier otra cantidad de herramientas de escaneo de puertos. Una vez que los administradores de seguridad descubren qué puertos responden como abiertos, pueden revisar si es necesario que esos puertos sean accesibles desde fuera de la red corporativa.

Si la empresa no necesita que se pueda acceder a ellos desde fuera de la red, los administradores de seguridad deben cerrarlos o bloquearlos. Si son necesarios, los administradores deben comenzar a investigar qué tipo de vulnerabilidades y exploits está abierta a la red y aplicar los parches apropiados para proteger la red.

Los Firewalls y los sistemas de detección de intrusos siempre deben configurarse para detectar y bloquear intentos y solicitudes de conexión inusuales. Por ejemplo, después de completar un escaneo de puertos, un atacante puede lanzar algunos ataques de sondeo para validar investigaciones anteriores o para obtener información adicional necesaria para refinar su ataque principal. La alimentación de actividad anormal en un sistema SIEM (La gestión de eventos e información de seguridad) puede proporcionar retroalimentación en tiempo real y mejorar las respuestas automáticas a tales eventos.

Ten en cuenta que las evaluaciones de seguridad y las pruebas de penetración en muchos servicios de alojamiento en la nube, como AWS, necesitan aprobación antes del escaneo.

¡Listo! Sigue visitando nuestro blog de curso de redes, dale Me Gusta a nuestra fanpage; y encontrarás más herramientas y conceptos que te harán todo un profesional de redes