Implementar Port Security

Resumen

Se explica cómo implementar Port Security para mitigar los ataques a la tabla de direcciones MAC. ¡¡Empieza a aprender CCNA 200-301 gratis ahora mismo!!

Tabla de Contenido

1. Asegurar los Puertos sin Utilizar

Los dispositivos de Capa 2 se consideran el eslabón mas débil en la infraestructura de seguridad de una compañía. Los ataques de Capa 2 son de los mas sencillos de desplegar para los hackers, pero estas amenazas también pueden ser mitigadas con algunas soluciones comunes de capa 2.

Se deben proteger todos los puertos del switch (interfaces) antes de implementar el switch para su uso en producción. La forma en que se asegura un puerto depende de su función.

Un método simple que muchos administradores usan para contribuir a la seguridad de la red ante accesos no autorizados es inhabilitar todos los puertos del switch que no se utilizan. Por ejemplo, si un switch Catalyst 2960 tiene 24 puertos y hay tres conexiones Fast Ethernet en uso, es aconsejable inhabilitar los 21 puertos que no se utilizan. Navega a cada puerto no utilizado y emite el comando shutdown de Cisco IOS. Si un puerto debe reactivarse más tarde, se puede habilitar con el comando no shutdown.

Para configurar un rango de puertos, usa el comando interface range.

Switch(config)# interface range type module/first-number – last-number

Por ejemplo, para apagar los puertos de Fa0/8 hasta Fa0/24 en S1, deberás ingresar el siguiente comando.

S1(config)# interface range fa0/8 - 24 S1(config-if-range)# shutdown %LINK-5-CHANGED: Interface FastEthernet0/8, changed state to administratively down (output omitted) %LINK-5-CHANGED: Interface FastEthernet0/24, changed state to administratively down S1(config-if-range)#

2. Mitigar Ataques de la tabla de Direcciones MAC

El método más simple y efectivo para prevenir los ataques de desbordamiento de la tabla de direcciones MAC es habilitar port security (seguridad del puerto).

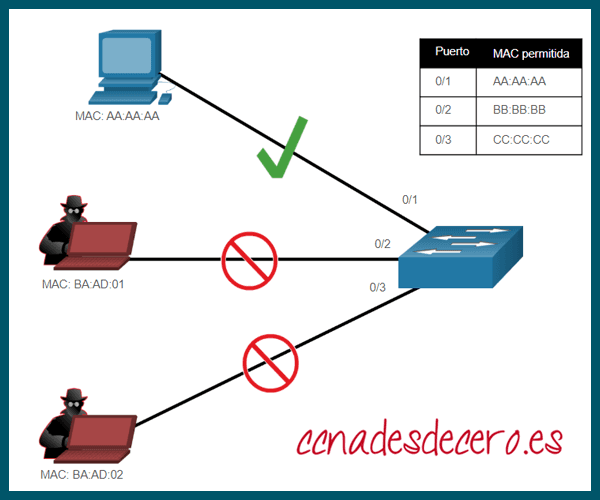

Port security limita el número de direcciones MAC válidas permitidas en un puerto. Permite a un administrador configurar manualmente las direcciones MAC de un puerto o permitir que el switch aprenda dinámicamente un número limitado de direcciones MAC. Cuando un puerto configurado con port security recibe una trama, la dirección MAC de origen de la trama se compara con la lista de direcciones MAC de origen seguras que se configuraron manualmente o se aprendieron dinámicamente en el puerto.

Al limitar a uno el número de direcciones MAC permitidas en un puerto, la seguridad del puerto / port security puede utilizarse para controlar el acceso no autorizado a la red, como se muestra en la figura.

3. Habilitar Port Security

Observe en el ejemplo, el comando switchport port-security fue rechazado. Esto se debe a que port security solo se puede configurar en puertos de acceso o trunks configurados manualmente Los puertos capa 2 del switch están definidos como dynamic auto (trunking on), de manera predeterminada. Por lo tanto, en el ejemplo, el puerto se configura con el comando de configuración de la interfaz switchport mode access.

S1(config)# interface f0/1 S1(config-if)# switchport port-security Command rejected: FastEthernet0/1 is a dynamic port. S1(config-if)# switchport mode access S1(config-if)# switchport port-security S1(config-if)# end S1#

Usa el comando show port-security interface para mostrar la configuración de port security actual para FastEthernet 0/1, como se muestra en el ejemplo. Nota que port security está habilitado, el modo de violación (Violation Mode) esta apagado, y que el numero máximo de direcciones MAC permitidas es 1. Si un dispositivo esta conectado al puerto, el switch automáticamente agregara la direccion MAC de este dispositivo como una dirección MAC segura. En este ejemplo, no existe ningún dispositivo conectado al puerto.

S1# show port-security interface f0/1 Port Security : Enabled Port Status : Secure-shutdown Violation Mode : Shutdown Aging Time : 0 mins Aging Type : Absolute SecureStatic Address Aging : Disabled Maximum MAC Addresses : 1 Total MAC Addresses : 0 Configured MAC Addresses : 0 Sticky MAC Addresses : 0 Last Source Address:Vlan : 0000.0000.0000:0 Security Violation Count : 0 S1#

Una vez que se activa port security, se pueden configurar otras funciones especificas de port security, como se muestra en el ejemplo.

S1(config-if)# switchport port-security ? aging Port-security aging commands mac-address Secure mac address maximum Max secure addresses violation Security violation mode <cr> S1(config-if)# switchport port-security

4. Limitar y Aprender Direcciones MAC

Para poner el numero máximo de direcciones MAC permitidas en un puerto, utiliza el siguiente comando

Switch(config-if)# switchport port-security maximum value

El valor predeterminado de port security es 1. EL numero máximo de direcciones MAC seguras que se puede configurar depende del switch y el IOS. En este ejemplo, el máximo es 8192.

S1(config)# interface f0/1 S1(config-if)# switchport port-security maximum ? <1-8192> Maximum addresses S1(config-if)# switchport port-security maximum

El switch se puede configurar para aprender direcciones MAC en un puerto seguro de tres maneras:

1. Manually Configured | Manualmente Configurado

El administrador configura manualmente una(s) dirección MAC estática usando el siguiente comando para cada dirección MAC en el puerto:

Switch(config-if)# switchport port-security mac-address mac-address

2. Dynamically Learned | Aprendido Dinámicamente

Cuando se ingresa el comando switchport port-security, la MAC origen actual para el dispositivo conectado al puerto se asegura automáticamente pero no se agrega a la configuración de inicio/startup. Si el switch es reiniciado, el puerto tendrá que re-aprender la dirección MAC del dispositivo.

3. Dynamically Learned – Sticky | Aprendido dinámicamente – Adherente

El administrador puede habilitar el switch para que aprenda dinámicamente la dirección MAC y la “pegue/stick” a la configuración en ejecución/running usando el siguiente comando:

Switch(config-if)# switchport port-security mac-address sticky

Guardando la configuración en ejecución, la dirección MAC aprendida dinámicamente será enviada a la NVRAM.

El siguiente ejemplo demuestra una configuración completa de port security para FastEthernet 0/1. El administrador especifica un máximo de 4 direcciones MAC, configura manualmente una dirección MAC segura, y luego configura el puerto para aprender dinámicamente direcciones MAC seguras adicionales hasta el máximo de 4 direcciones MAC seguras. Usa los comandos show port-security interface y show port-security address para verificar la configuración.

S1(config)# interface fa0/1

S1(config-if)# switchport mode access

S1(config-if)# switchport port-security

S1(config-if)# switchport port-security maximum 4

S1(config-if)# switchport port-security mac-address aaaa.bbbb.1234

S1(config-if)# switchport port-security mac-address sticky

S1(config-if)# end

S1# show port-security interface fa0/1

Port Security : Enabled

Port Status : Secure-up

Violation Mode : Shutdown

Aging Time : 0 mins

Aging Type : Absolute

SecureStatic Address Aging : Disabled

Maximum MAC Addresses : 4

Total MAC Addresses : 1

Configured MAC Addresses : 1

Sticky MAC Addresses : 0

Last Source Address:Vlan : 0000.0000.0000:0

Security Violation Count : 0

S1# show port-security address

Secure Mac Address Table

-----------------------------------------------------------------------------

Vlan Mac Address Type Ports Remaining Age

(mins)

---- ----------- ---- ----- -------------

1 aaaa.bbbb.1234 SecureConfigured Fa0/1 -

-----------------------------------------------------------------------------

Total Addresses in System (excluding one mac per port) : 0

Max Addresses limit in System (excluding one mac per port) : 8192

S1#

5. Port Security Aging

Port security aging se puede usar para establecer el tiempo en que caduca las direcciones seguras estáticas y dinámicas de un puerto. Se admiten dos tipos de envejecimiento por puerto:

- Absolute – Las direcciones seguras en el puerto se eliminan después del tiempo de caducidad especificado.

- Inactivity – Las direcciones seguras en el puerto se eliminan solo si están inactivas durante el tiempo de caducidad especificado.

Utiliza aging para eliminar las direcciones MAC seguras en un puerto seguro sin eliminar manualmente las direcciones MAC seguras existentes. También se pueden aumentar los límites de tiempo de vencimiento para asegurar que se mantengan las direcciones MAC seguras del pasado, incluso mientras se añaden nuevas direcciones MAC. El vencimiento de las direcciones seguras configuradas estáticamente puede activarse o desactivarse en cada puerto.

Usa el comando switchport port-security aging para habilitar o deshabilitar el envejecimiento estático para el puerto seguro, o para establecer el tiempo o el tipo de vencimiento.

Switch(config-if)# switchport port-security aging { static | time time | type {absolute | inactivity}}

Los parámetros para el comando se describen en la tabla.

| Parámetro | Descripción |

|---|---|

static |

Habilitar el vencimiento para las direcciones seguras configuradas estáticamente en este puerto. |

time time |

Especifica el tiempo de vencimiento de este puerto. El rango es de 0 a 1440 minutos. Sin embargo, si el tiempo es 0, el vencimiento esta deshabilitado en este puerto. |

type absolute |

Establezca el tiempo de vencimiento absoluto. Todas las direcciones seguras de este puerto caducan exactamente después del tiempo (en minutos) especificado y se eliminan de la lista de direcciones seguras. |

type inactivity |

Establezca el tipo de vencimiento por inactividad. Las direcciones seguras de este puerto caducan sólo si no hay tráfico de datos desde la dirección de origen segura durante el período de tiempo especificado. |

El ejemplo muestra a un administrador configurando el tipo de vencimiento a 10 minutos de inactividad y utilizando el comando show port-security interface para verificar la configuración.

S1(config)# interface fa0/1 S1(config-if)# switchport port-security aging time 10 S1(config-if)# switchport port-security aging type inactivity S1(config-if)# end S1# show port-security interface fa0/1 Port Security : Enabled Port Status : Secure-shutdown Violation Mode : Restrict Aging Time : 10 mins Aging Type : Inactivity SecureStatic Address Aging : Disabled Maximum MAC Addresses : 4 Total MAC Addresses : 1 Configured MAC Addresses : 1 Sticky MAC Addresses : 0 Last Source Address:Vlan : 0050.56be.e4dd:1 Security Violation Count : 1

6. Port Security: Modos de Violación de Seguridad

Si la dirección MAC de un dispositivo conectado al puerto difiere de la lista de direcciones seguras, entonces ocurre una violación de puerto. El puerto entra en el estado de error-disabled de manera predeterminada.

Para configurar el modo de violación de la seguridad del puerto, utiliza el siguiente comando:

Switch(config-if)# switchport port-security violation { protect | restrict | shutdown}

La tabla siguiente muestra como reacciona el switch basado en la configuración de modo de violación.

Modos de violación de Seguridad

| Modo | Descripción |

|---|---|

shutdown (por defecto) |

El puerto pasa inmediatamente al estado error-disabled, apaga el LED del puerto y envía un mensaje de syslog. Incrementa el contador de violaciones. Cuando un puerto seguro se encuentra en el estado error-disabled, un administrador debe volver a habilitarlo introduciendo los comandos shutdown y no shutdown. |

restrict |

El puerto deja caer paquetes con direcciones de origen desconocido hasta que se elimine un número suficiente de direcciones MAC seguras para que caigan por debajo del valor máximo o aumenten el valor máximo. Este modo hace que el contador de violaciones de seguridad se incremente y genere un mensaje de syslog. |

protect |

Este es el menos seguro de los modos de violación de seguridad. El puerto deja caer paquetes con direcciones de origen MAC desconocidas hasta que se elimine un número suficiente de direcciones MAC seguras para que caigan por debajo del valor máximo o aumenten el valor máximo. No se envía ningún mensaje del syslog. |

Comparación de Modos de Violación de Seguridad

| Violation Mode | Descarta el Tráfico Ilícito | Envía Mensaje Syslog | Aumentar Contador Violaciones | Desactiva el Puerto |

|---|---|---|---|---|

| Protect | Sí | No | No | No |

| Restrict | Sí | Sí | Sí | No |

| Shutdown | Sí | Sí | Sí | Sí |

El siguiente ejemplo muestra un administrador cambiando la violación de seguridad a ”restrict”. La salida del comando show port-security interface confirma que se ha realizado el cambio.

S1(config)# interface f0/1 S1(config-if)# switchport port-security violation restrict S1(config-if)# end S1# S1# show port-security interface f0/1 Port Security : Enabled Port Status : Secure-shutdown Violation Mode : Restrict Aging Time : 0 mins Aging Type : Absolute SecureStatic Address Aging : Disabled Maximum MAC Addresses : 4 Total MAC Addresses : 1 Configured MAC Addresses : 1 Sticky MAC Addresses : 0 Last Source Address:Vlan : 0050.56be.e4dd:1 Security Violation Count : 1 S1#

7. Puertos en Estado error-disabled

Cuando un puerto esta apagado/shutdown y puesto en modo error-disabled, no se envía ni se recibe tráfico a través de ese puerto. En la consola, se muestra una serie de mensajes relacionados con la seguridad del puerto.

*Sep 20 06:44:54.966: %PM-4-ERR_DISABLE: psecure-violation error detected on Fa0/18, putting Fa0/18 in err-disable state *Sep 20 06:44:54.966: %PORT_SECURITY-2-PSECURE_VIOLATION: Security violation occurred, caused by MAC address 000c.292b.4c75 on port FastEthernet0/18. *Sep 20 06:44:55.973: %LINEPROTO-5-PPDOWN: Line protocol on Interface FastEthernet0/18, changed state to down *Sep 20 06:44:56.971: %LINK-3-UPDOWN: Interface FastEthernet0/18, changed state to down

En el ejemplo, el comando show interface identifica el estado del puerto como “err-disabled” (desactivado por error). La salida del comando show port-security interface muestra ahora el estado del puerto como secure-shutdown. El contador de violaciones de seguridad se incrementa en 1.

S1# show interface fa0/18 FastEthernet0/18 is down, line protocol is down (err-disabled) (output omitted) S1# show port-security interface fa0/18 Port Security : Enabled Port Status : Secure-shutdown Violation Mode : Shutdown Aging Time : 0 mins Aging Type : Absolute SecureStatic Address Aging : Disabled Maximum MAC Addresses : 1 Total MAC Addresses : 1 Configured MAC Addresses : 1 Sticky MAC Addresses : 0 Last Source Address:Vlan : c025.5cd7.ef01:1 Security Violation Count : 1 S1#

El administrador debe determinar que causó la violación de seguridad, si un dispositivo no autorizado está conectado a un puerto seguro,la amenazas de seguridad es eliminada antes de restablecer el puerto.

Para volver a habilitar el puerto, primero usa el comando shutdown, luego usa el comando no shutdown para que el puerto sea operativo, como se muestra en el ejemplo.

S1(config)# interface fa0/18 S1(config-if)# shutdown *Sep 20 07:11:18.845: %LINK-5-CHANGED: Interface FastEthernet0/18, changed state to administratively down S1(config-if)# no shutdown *Sep 20 07:11:32.006: %LINK-3-UPDOWN: Interface FastEthernet0/18, changed state to up *Sep 20 07:11:33.013: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/18, changed state to up S1(config-if)#

8. Verificar Port Security

Después de configurar port security en un switch, revisa cada interfaz para verificar que port security y las direcciones MAC estáticas se configuraron correctamente.

Port Security para todas las interfaces

Para mostrar los ajustes de seguridad del puerto del switch, utiliza el comando show port-security. El ejemplo indica que las 24 interfaces están configuradas con el comando switchport port-security porque el máximo permitido es 1 y el modo de violación es shutdown. No hay dispositivos conectados. Por lo tanto, el CurrentAddr (Count/Recuento) es 0 para cada interfaz.

S1# show port-security

Secure Port MaxSecureAddr CurrentAddr SecurityViolation Security Action

(Count) (Count) (Count)

---------------------------------------------------------------------------

Fa0/1 1 0 0 Shutdown

Fa0/2 1 0 0 Shutdown

Fa0/3 1 0 0 Shutdown

(output omitted)

Fa0/24 1 0 0 Shutdown

---------------------------------------------------------------------------

Total Addresses in System (excluding one mac per port) : 0

Max Addresses limit in System (excluding one mac per port) : 4096

Switch#

Port Security para una interfaz específica

Utiliza el comando show port-security interface para ver los detalles de una interfaz específica, como se muestra anteriormente y en este ejemplo.

S1# show port-security interface fastethernet 0/18 Port Security : Enabled Port Status : Secure-up Violation Mode : Shutdown Aging Time : 0 mins Aging Type : Absolute SecureStatic Address Aging : Disabled Maximum MAC Addresses : 1 Total MAC Addresses : 1 Configured MAC Addresses : 0 Sticky MAC Addresses : 0 Last Source Address:Vlan : 0025.83e6.4b01:1 Security Violation Count : 0 S1#

Verificar las Direcciones MAC Aprendidas

Para verificar que las direcciones MAC se “adhieren” a la configuración, utiliza el comando “show run” como se muestra en el ejemplo para FastEthernet 0/19.

S1# show run | begin interface FastEthernet0/19 interface FastEthernet0/19 switchport mode access switchport port-security maximum 10 switchport port-security switchport port-security mac-address sticky switchport port-security mac-address sticky 0025.83e6.4b02 (output omitted) S1#

Verificar las Direcciones MAC Seguras

Para mostrar todas las direcciones MAC seguras que se configuran manualmente o se aprenden dinámicamente en todas las interfaces de los switches, utiliza el comando show port-security address como se muestra en el ejemplo.

S1# show port-security address Secure Mac Address Table -------------------------------------------------------------- Vlan Mac Address Type Ports Remaining Age (mins) ---- ----------- ---- ----- ------------- 1 0025.83e6.4b01 SecureDynamic Fa0/18 - 1 0025.83e6.4b02 SecureSticky Fa0/19 - -------------------------------------------------------------- Total Addresses in System (excluding one mac per port) : 0 Max Addresses limit in System (excluding one mac per port) : 8192 S1#

9. Verificador de Sintaxis – Implementar Port Security

Implementar Port Security para la interfaz del Switch basado en requerimientos específicos.

Actualmente estás en una sesión en S1. Configura FastEthernet 0/5 para port security usando los siguientes requerimientos

- Utiliza el nombre de la interfaz fa0/5 para entrar en el modo de configuración de la interfaz.

- Hbitar el puerto para el modo acceso.

- Habilitar port security.

- Configurar el numero máximo de direcciones MAC a 3.

- Configurar estáticamente la dirección MAC aaaa.bbbb.1234.

- Configurar el puerto para que aprenda dinámicamente direcciones MAC adicionales y que las agregue dinámicamente a la configuración en ejecución/running.

- Volver al modo EXEC privilegiado.

S1(config)#interface fa0/5 S1(config-if)#switchport mode access S1(config-if)#switchport port-security S1(config-if)#switchport port-security maximum 3 S1(config-if)#switchport port-security mac-address aaaa.bbbb.1234 S1(config-if)#switchport port-security mac-address sticky S1(config-if)#end

Ingrese el comando para verificar port security para todas las interfaces.

S1#show port-security

Secure Port MaxSecureAddr CurrentAddr SecurityViolation Security Action

(Count) (Count) (Count)

---------------------------------------------------------------------------

Fa0/5 3 2 0 Shutdown

---------------------------------------------------------------------------

Total Addresses in System (excluding one mac per port) : 0

Max Addresses limit in System (excluding one mac per port) : 8192

Ingresa el comando para verificar port security en FastEthernet 0/5. Usa fa0/5 para el nombre de la interfaz.

S1#show port-security interface fa0/5 Port Security : Enabled Port Status : Secure-up Violation Mode : Shutdown Aging Time : 0 mins Aging Type : Absolute SecureStatic Address Aging : Disabled Maximum MAC Addresses : 3 Total MAC Addresses : 2 Configured MAC Addresses : 1 Sticky MAC Addresses : 1 Last Source Address:Vlan : 0090.2135.6B8C:1 Security Violation Count : 0

Introduzca el comando que mostrará todas las direcciones para verificar que las direcciones MAC configuradas manualmente y aprendidas dinámicamente están en la configuración de ejecución/running configuration.

S1# port-security address

Secure Mac Address Table

-----------------------------------------------------------------------------

Vlan Mac Address Type Ports Remaining Age

(mins)

---- ----------- ---- ----- -------------

1 0090.2135.6b8c SecureSticky Fa0/5 -

1 aaaa.bbbb.1234 SecureConfigured Fa0/5 -

-----------------------------------------------------------------------------

Total Addresses in System (excluding one mac per port) : 0

Max Addresses limit in System (excluding one mac per port) : 8192

Genial. Has configurado y verificado exitosamente Port Security para la interfaz.

10. Packet Tracer – Implementar Port Security

En esta actividad, configurarás y verificarás la seguridad de puertos/port security de un switch. Port Security permite restringir el tráfico de entrada de un puerto mediante la limitación de las direcciones MAC que tienen permitido enviar tráfico al puerto.

¡Listo! Sigue visitando nuestro blog de curso de redes, dale Me Gusta a nuestra fanpage; y encontrarás más herramientas y conceptos que te convertirán en todo un profesional de redes.