Ataques LAN

Resumen

Se explica cómo los ataques a la red comprometen la seguridad de la red. ¡¡Empieza a aprender CCNA 200-301 gratis ahora mismo!!

Tabla de Contenido

1. Vídeo – VLAN y Ataques DHCP

Este tema investiga los diferentes tipos de ataques LAN y las técnicas de mitigación a estos ataques. Como en temas anteriores, estos ataques tienden a ser específicamente a los switches y Capa 2.

Haga clic en reproducir en la figura para ver un video sobre ataques DHCP.

2. Ataque de Salto de VLAN

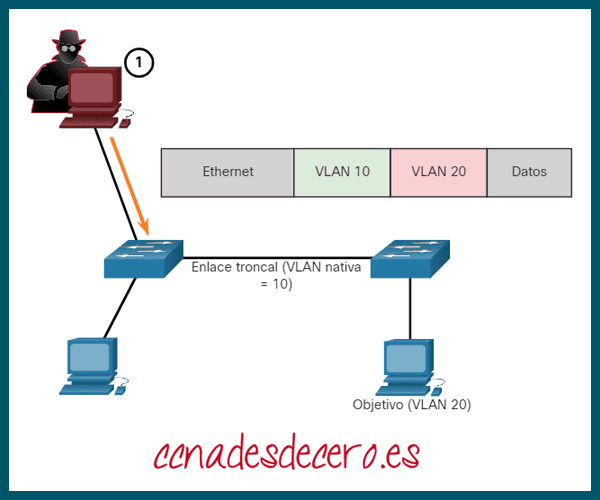

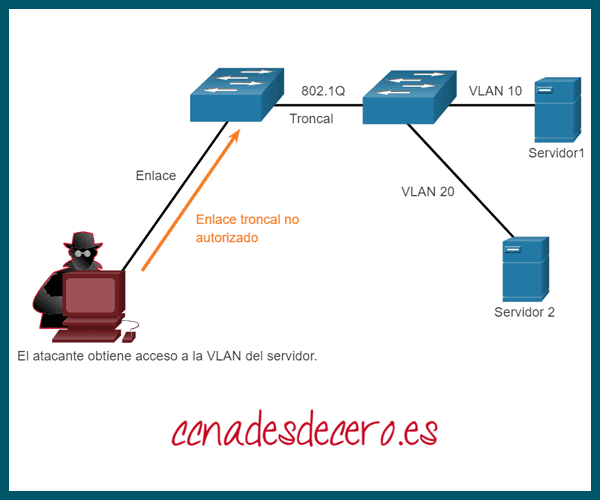

Un ataque de salto de VLAN (VLAN Hopping) permite que el tráfico de una VLAN sea visto por otra VLAN sin la ayuda de un router. En un ataque básico de salto de VLAN, el actor de la amenaza configura un host para que actúe como un switch y aproveche la función de puerto de enlace troncal automático habilitada por defecto en la mayoría de los puertos del switch.

El atacante configura el host para falsificar la señalización 802.1Q y la señalización del Protocolo de enlace dinámico (DTP), propiedad de Cisco, hacia el enlace troncal con el switch de conexión. Si es exitoso, el switch establece un enlace troncal con el host, como se muestra en la figura. Ahora el atacante puede acceder todas las VLANS en el switch. El atacante puede enviar y recibir tráfico en cualquier VLAN, saltando efectivamente entre las VLAN.

3. Ataque de Doble Etiquetado VLAN

Un atacante, en situaciones específicas, podrían insertar una etiqueta 802.1Q oculta dentro de la trama que ya tiene una etiqueta 802.1Q. Esta etiqueta permite que la trama se envíe a una VLAN que la etiqueta 802.1Q externa no especificó.

Haz clic en cada paso para ver un ejemplo y una explicación de un ataque VLAN de etiquetado doble (VLAN Double-Tagging).

Un ataque de doble etiquetado de VLAN es unidireccional y funciona sólo cuando el atacante está conectado a un puerto que reside en la misma VLAN que la VLAN nativa del puerto troncal. La idea es que el doble etiquetado permite al atacante enviar datos a los hosts o servidores de una VLAN que de otra manera serían bloqueados por algún tipo de configuración de control de acceso. Presumiblemente el tráfico de retorno también será permitido, dando así al atacante la posibilidad de comunicarse con los dispositivos de la VLAN normalmente bloqueada.

Mitigación de Ataques a VLAN

Los ataques de salto de VLAN y de doble etiquetado de VLAN pueden ser prevenidos implementando las siguientes pautas de seguridad del troncal, como se discutió en un módulo anterior:

- Deshabilitar trunking en todos los puertos de acceso.

- Deshabilitar auto trunking en enlaces troncales para poder habilitarlos de manera manual.

- Asegúrate de que la VLAN nativa sólo se usa para los enlaces troncales.

4. Mensajes DHCP

Los servidores DHCP, de manera dinámica, proporcionan información de configuración de IP a los clientes, como la dirección IP, la máscara de subred, el gateway predeterminado, los servidores DNS y más. Una revisión de la secuencia típica de un intercambio de mensajes DHCP entre el cliente y el servidor es mostrada en la figura.

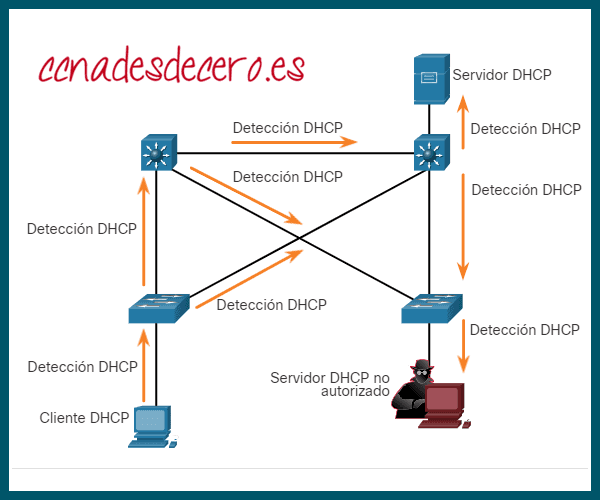

5. Ataques de DHCP

Los dos tipos de ataques DHCP son agotamiento DHCP (DHCP starvation) y Snooping DHCP. Ambos ataques pueden ser mitigados implementando DHCP snooping.

Ataque por Agotamiento DHCP/DHCP Starvation

El objetivo de un ataque de agotamiento DHCP es crear un DoS para la conexión de clientes. Los ataques de agotamiento de DHCP requieren una herramienta de ataque, como Gobbler.

Gobbler tiene la capacidad de mirar todo el alcance de las direcciones IP arrendables y trata de arrendarlas todas. Específicamente, crea mensajes discovery DHCP con direcciones MAC falsas.

Ataque de Suplantación DHCP/DHCP Spoofing

Un ataque de suplantación DHCP se produce cuando un servidor DHCP, no autorizado, se conecta a la red y brinda parámetros de configuración IP falsos a los clientes legítimos. Un servidor no autorizado puede proporcionar una variedad de información engañosa:

- Puerta de enlace predeterminada incorrecta – el atacante proporciona una puerta de enlace no válida o la dirección IP de su host para crear un ataque de MITM. Esto puede pasar totalmente inadvertido, ya que el intruso intercepta el flujo de datos por la red.

- Servidor DNS incorrecto el atacante proporciona una dirección del servidor DNS incorrecta que dirige al usuario a un sitio web malicioso.

- Dirección IP incorrecta – El servidor no autorizado proporciona una dirección IP no válida que crea efectivamente un ataque DoS en el cliente DHCP

Haz clic en cada paso para ver un ejemplo y una explicación de un ataque de suplantación DHCP / DHCP Spoofing.

6. Vídeo- Ataques ARP, Ataques STP, y Reconocimiento CDP

Haz clic en reproducir en la figura para ver un video sobre ataques ARP, ataques STP, y Reconocimiento CDP.

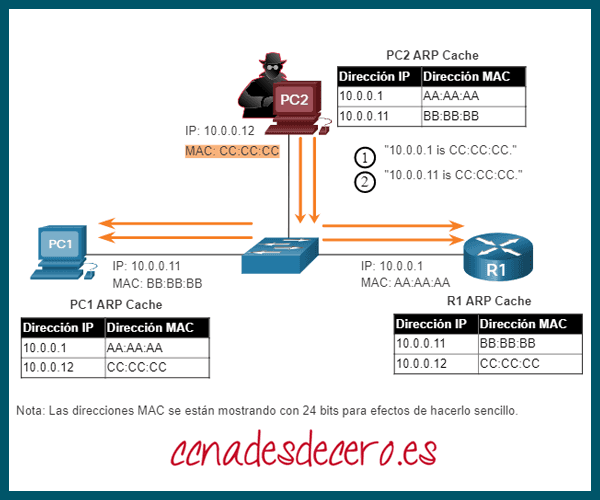

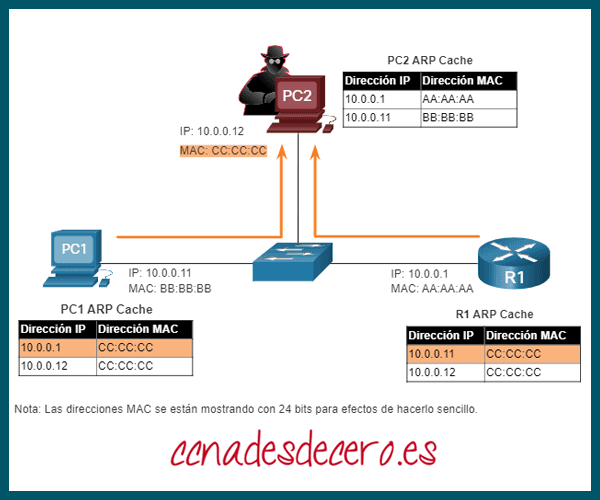

7. Ataques ARP

Recuerde que los hosts transmiten una solicitud de ARP a otros hosts del segmento para determinar la dirección MAC de un host con una dirección IP específica. Esto es típicamente hecho para descubrir la dirección MAC de una puerta de enlace predeterminada. Todos los hosts de la subred reciben y procesan la solicitud de ARP. El host con la dirección IP que coincide con la de la solicitud/Request de ARP envía una respuesta/Reply de ARP.

Según ARP RFC, cualquier cliente puede enviar una respuesta de ARP no solicitada llamada “gratuitous ARP”. Cuando un host envía un gratuitous ARP, otros hosts en la subred almacenan en sus tablas de ARP la dirección MAC y la dirección IP que contiene dicho ARP.

El problema es que un atacante puede enviar un mensaje gratuitous ARP al switch y el switch podría actualizar su tabla MAC de acuerdo a esto. Por lo tanto, cualquier host puede reclamar ser el dueño de cualquier combinación de dirección IP Y MAC que ellos elijan. En un ataque típico, un actor de la amenaza puede enviar respuestas ARP no solicitadas a otros hosts de la subred con la dirección MAC del actor de la amenaza y la dirección IP de la puerta de enlace predeterminada.

Hay muchas herramientas disponibles en Internet para crear ataques de MITM de ARP, como dsniff, Cain & Abel, ettercap y Yersinia. IPv6 utiliza el Neighbor Discovery Protocol (protocolo de descubrimiento de vecinos) ICMPv6 para la resolución de direcciones de Capa 2. IPv6 incluye estrategias para mitigar el “spoofing” de descubrimiento de vecinos, similar a la forma en que IPv6 previene una respuesta falsa de ARP.

La suplantación de ARP / ARP spoofing y el envenenamiento ARP / ARP poisoning son mitigados implementando DAI.

Haz clic en cada paso para ver un ejemplo y una explicación de un ataque de Suplantación de ARP y envenenamiento ARP.

8. Ataque Suplantación de Dirección IP/MAC

Las direcciones IP y las direcciones MAC pueden ser suplantadas/spoofed por una cantidad de razones. El ataque de suplantación de identidad se da cuando un atacante secuestra una dirección IP valida de otro dispositivo en la subred o usa una dirección IP al azar. La suplantación de direcciones IP es difícil de mitigar, especialmente cuando se usa dentro de una subred a la que pertenece la IP.

Los ataques de suplantación de direcciones MAC se producen cuando los actores de la amenaza alteran la dirección MAC de su host para hacerla coincidir con otra dirección MAC conocida de un host objetivo. El host atacante envía entonces una trama a través de la red con la dirección MAC recién configurada. Cuando el switch recibe la trama, examina la dirección MAC del origen. El switch sobrescribe la entrada actual de la tabla MAC y asigna la dirección MAC al nuevo puerto, como se muestra en la figura. Luego, sin darse cuenta, reenvía las tramas host atacante.

Cuando el host de destino envía tráfico, el switch corregirá el error, re-alineando la dirección MAC al puerto original. Para evitar que el switch corrija la asignación del puerto a su estado correcto, el atacante puede crear un programa o script que constantemente enviará tramas al switch, para que el switch mantenga la información incorrecta o spoofed. No hay un mecanismo de seguridad en la Capa 2 que permita a un switch verificar el origen de las direcciones MAC, lo que lo hace tan vulnerable a la suplantación de identidad.

La suplantación de identidad de direcciones IP y direcciones MAC puede ser mitigada implementado IPSG.

9. Ataque STP

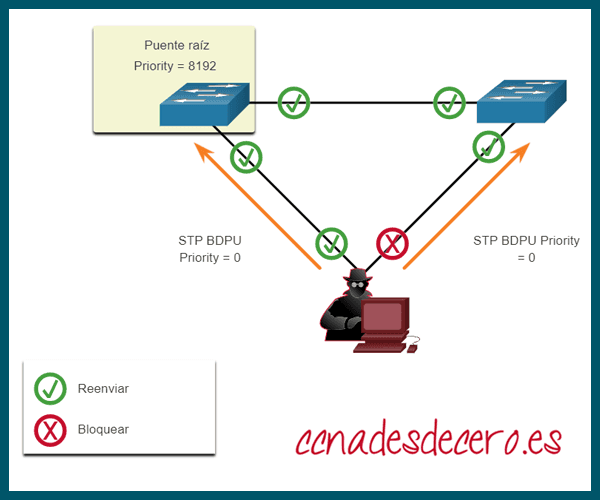

Los atacantes de red pueden manipular el Protocolo de Árbol de Expansión (STP) para realizar un ataque falsificando el root bridge y cambiando la topología de una red. Los atacantes hacen que su host parezca ser un root bridge; por lo tanto capturan todo el tráfico para el dominio del Switch inmediato.

Para realizar un ataque de manipulación de STP, el host atacante transmite Unidades de Datos de Protocolo de Puente STP (BPDU), que contienen cambios de configuración y topología que forzarán los re-cálculos de Árbol de Expansión, como se muestra en la figura. Las BPDU enviadas por el host atacante anuncian una prioridad de puente (bridge) inferior, en un intento de ser elegidas como root bridge.

Si tiene éxito, el host atacante se convierte en el puente raíz/root bridge, como se muestra en la figura, y ahora puede capturar una variedad de tramas, que de otro modo no serían accesibles.

Este ataque STP es mitigado implementando BPDU Guard en todos los puertos de acceso. BPDU Guard se discute con detalle más adelante en el curso.

10. Reconocimiento CDP

Cisco Discovery Protocol (CDP) es un protocolo de descubrimiento de enlaces de Capa 2 patentado. Está habilitado en todos los dispositivos de Cisco de manera predeterminada. CDP puede detectar automáticamente otros dispositivos con CDP habilitado y ayudar a configurar automáticamente la conexión. Los administradores de red también usan CDP para configurar dispositivos de red y solucionar problemas.

La información de CDP se envía por los puertos con CDP habilitado en broadcasts periódicas sin encriptar. La información de CDP incluye la dirección IP del dispositivo, la versión de software de IOS, la plataforma, las funcionalidades y la VLAN nativa. El dispositivo que recibe el mensaje de CDP actualiza la base de datos de CDP.

La información de CDP es muy útil para la solución de problemas de red. Por ejemplo, CDP puede usarse para verificar la conectividad de Capa 1 y 2. Si un administrador no puede hacer ping a una interfaz con conexión directa, pero aún recibe información de CDP, es probable que el problema esté en la configuración de Capa 3.

Sin embargo, un atacante puede usar la información proporcionada por CDP para detectar vulnerabilidades en la infraestructura de red.

En la figura, una captura de Wireshark de ejemplo, muestra el contenido de un paquete de CDP. El atacante puede identificar la versión del software Cisco IOS del dispositivo. Esto permite que el atacante determine si hay vulnerabilidades de seguridad específicas a esa versión determinada de IOS.

Las broadcasts de CDP se envían sin encriptación ni autenticación. Por lo tanto, un atacante puede interferir con la infraestructura de la red enviando tramas de CDP fabricadas con información falsa a dispositivos de Cisco con conexión directa.

Para mitigar la explotación de CDP, se debe limitar el uso de CDP en los dispositivos o puertos. Por ejemplo, se debe deshabilitar CDP en los puertos de extremo que se conectan a dispositivos no confiables.

Para deshabilitar CDP globalmente en un dispositivo, usa el comando del modo de configuración global no cdp run. Para habilitar CDP globalmente, usa el comando de configuración global cdp run.

Para deshabilitar CDP en un puerto, usa el comando de configuración de interfaz no cdp enable. Para habilitar CDP en un puerto, usa el comando de configuración de interfaz cdp enable.

¡Listo! Sigue visitando nuestro blog de curso de redes, dale Me Gusta a nuestra fanpage; y encontrarás más herramientas y conceptos que te convertirán en todo un profesional de redes.