Ataques a la Red

Resumen

Aprenderás a identificar las vulnerabilidades de seguridad. ¡¡Empieza a aprender CCNA 200-301 gratis ahora mismo!!

Tabla de Contenido

1. Tipos de Malware

El tema anterior explicaba los tipos de amenazas de red y las vulnerabilidades que las hacen posibles. Este tema entra en más detalles sobre cómo los actores de amenazas obtienen acceso a la red o restringen el acceso de los usuarios autorizados.

Malware es la abreviatura de software malicioso. Es un código o software diseñado específicamente para dañar, interrumpir, robar o infligir acciones “malas” o ilegítimas en los datos, hosts o redes. Los virus, gusanos y troyanos son tipos de malware.

2. Ataques de Reconocimiento

Además de los ataques de código malicioso, también es posible que las redes sean víctimas de varios ataques de red. Los ataques a la red se pueden clasificar en tres categorías principales:

- Ataques de reconocimiento: el descubrimiento y el mapeo de sistemas, servicios o vulnerabilidades.

- Ataques de acceso: la manipulación no autorizada de datos, acceso al sistema o privilegios del usuario.

- Denegación de servicio: la desactivación o corrupción de redes, sistemas o servicios.

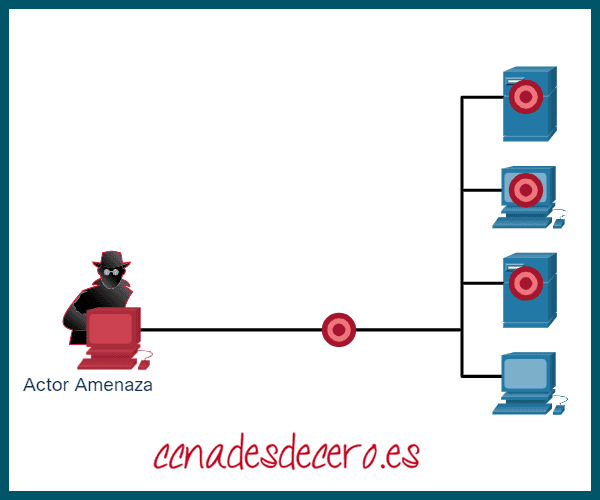

Para los ataques de reconocimiento, los actores de amenazas externas pueden usar herramientas de Internet, como las utilidades nslookup y whois, para determinar fácilmente el espacio de direcciones IP asignado a una determinada corporación o entidad. Una vez que se determina el espacio de la dirección IP, un actor de amenazas puede hacer ping a las direcciones IP disponibles públicamente para identificar las direcciones que están activas. Para ayudar a automatizar este paso, un actor de amenazas puede usar una herramienta de barrido de ping, como fping o gping. Esto hace ping sistemáticamente a todas las direcciones de red en un rango o subred dado. Esto es similar a pasar por una sección de una guía telefónica y llamar a cada número para ver quién contesta.

Haz clic en cada tipo de herramienta de ataque de reconocimiento para ver una animación del ataque.

3. Ataques de Acceso

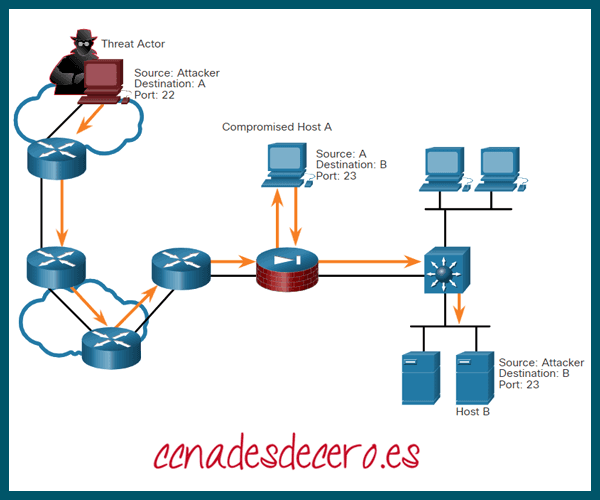

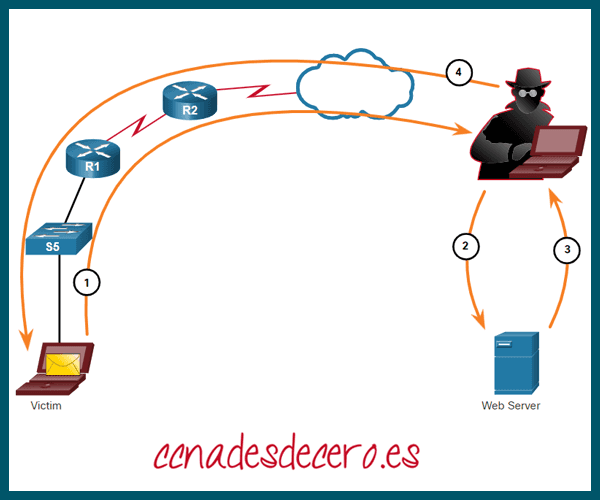

Los ataques de acceso explotan vulnerabilidades conocidas en los servicios de autenticación, servicios FTP y servicios web para obtener acceso a cuentas web, bases de datos confidenciales y otra información confidencial. Un ataque de acceso permite a las personas obtener acceso no autorizado a información que no tienen derecho a ver. Los ataques de acceso se pueden clasificar en cuatro tipos: ataques de contraseña, explotación de confianza, redirección de puertos y hombre en el medio (man-in-the middle).

Haga clic en cada botón para obtener una explicación de cada tipo de ataque.

4. Ataques de Denegación de Servicio

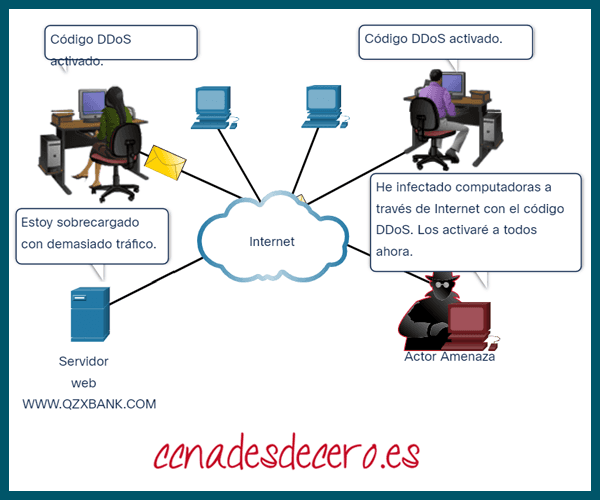

Los ataques de denegación de servicio (DoS) son la forma de ataque más publicitada y una de las más difíciles de eliminar. Sin embargo, debido a su facilidad de implementación y daño potencialmente significativo, los ataques DoS merecen una atención especial por parte de los administradores de seguridad.

Los ataques DoS toman muchas formas. En última instancia, evitan que las personas autorizadas utilicen un servicio al consumir recursos del sistema. Para ayudar a prevenir ataques DoS, es importante mantenerse actualizado con las últimas actualizaciones de seguridad para sistemas operativos y aplicaciones.

Haz clic en cada botón para ver un ejemplo de ataques DoS y DoS distribuidos (DDoS).

5. Verifica tu comprensión: ataques de red

Verifica tu comprensión de los ataques a la red eligiendo la MEJOR respuesta a las siguientes preguntas.

- Angela, miembro del personal de TI de ACME Inc., notó que la comunicación con el servidor web de la empresa era muy lenta. Después de investigar, determina que la causa de la respuesta lenta es una computadora en Internet que envía una gran cantidad de solicitudes web con formato incorrecto al servidor web de ACME. ¿Qué tipo de ataque se describe en este escenario?

- A. Ataque de acceso

- B. ataque denegación de servicio (DoS)

- C. ataque de malware

- D. Ataque de reconocimiento

- George tenía que compartir un vídeo con un colega. Debido al gran tamaño del archivo de vídeo, decidió ejecutar un servidor FTP simple en su estación de trabajo para enviarle el archivo de vídeo a su colega. Para facilitar las cosas, George creó una cuenta con la contraseña simple de “archivo” y se la proporcionó a su compañero de trabajo el viernes. Sin las medidas de seguridad adecuadas o una contraseña segura, el personal de TI no se sorprendió al enterarse el lunes de que la estación de trabajo de George se había visto comprometida y estaba tratando de cargar documentos relacionados con el trabajo en Internet. ¿Qué tipo de ataque se describe en este escenario?

- A. Ataque de acceso

- B. ataque denegación de servicio (DoS)

- C. ataque de malware

- D. Ataque de reconocimiento

- Jeremiah estaba navegando en Internet desde su computadora personal cuando un sitio web aleatorio ofreció un programa gratuito para limpiar su sistema. Después de que el ejecutable se descargó y se ejecutó, el sistema operativo se bloqueó. Se habían corrompido archivos esenciales relacionados con el sistema operativo, y Jeremiah tuvo que formatear todo el disco y reinstalar el sistema operativo. ¿Qué tipo de ataque se describe en este escenario?

- A. Ataque de acceso

- B. ataque denegación de servicio (DoS)

- C. ataque de malware

- D. Ataque de reconocimiento

- Arianna encontró una unidad flash en el pavimento de un estacionamiento del centro comercial. Preguntó alrededor pero no pudo encontrar al dueño. Decidió conservarlo y lo conectó a su computadora portátil, solo para encontrar una carpeta de fotos. Arianna sintió curiosidad y abrió algunas fotos antes de formatear la unidad flash para usarla solo ella. Luego, Arianna notó que su cámara portátil estaba activa. ¿Qué tipo de ataque se describe en este escenario?

- A. Ataque de acceso

- B. ataque denegación de servicio (DoS)

- C. ataque de malware

- D. Ataque de reconocimiento

- ACME Inc. usa una computadora como servidor de impresión. El personal de TI no ha hecho actualizaciones de seguridad en la computadora durante más de 60 días. Ahora el servidor de impresión funciona lentamente y envía una gran cantidad de paquetes maliciosos a su NIC. ¿Qué tipo de ataque se describe en este escenario?

- A. Ataque de acceso

- B. ataque denegación de servicio (DoS)

- C. ataque de malware

- D. Ataque de reconocimiento

- Sharon, una pasante de TI en ACME Inc., descubrió algunos paquetes extraños mientras revisaba los registros de seguridad generados por el firewall. Un puñado de direcciones IP en Internet enviaban paquetes con formato incorrecto a varias direcciones IP diferentes, en varios números de puerto aleatorios diferentes dentro de ACME Inc. ¿Qué tipo de ataque se describe en este escenario?

- A. Ataque de acceso

- B. ataque denegación de servicio (DoS)

- C. ataque de malware

- D. Ataque de reconocimiento

¿Aprendiste lo suficiente? Déjanos saber tus respuestas en los comentarios 🙂

6. Laboratorio: Investigación de Amenazas de Seguridad de Red

En esta práctica de laboratorio se cumplirán los siguientes objetivos:

- Parte 1: Explorar el sitio web de SANS

- Parte 2: Identificar amenazas de seguridad de red recientes

- Parte 3: Detallar una amenaza de seguridad de red específica

¡Listo! Sigue visitando nuestro blog de curso de redes, dale Me Gusta a nuestra fanpage; y encontrarás más herramientas y conceptos que te convertirán en todo un profesional de redes.