Vulnerabilidades y Amenazas de IP

Resumen

Se explica cómo los actores de amenazas explotan las vulnerabilidades de IP. ¡¡Empieza a aprender CCNA 200-301 gratis!!

Tabla de Contenido

1. Vídeo – Ataques Comunes de IP e ICMP

Hay incluso más tipos de ataques que los discutidos en los temas anteriores. Algunos atacan específicamente las vulnerabilidades de IP, como aprenderá en este tema.

Haz clic en Reproducir en la figura para ver un vídeo sobre los ataques comunes de IP e ICMP.

2. IPv4 e IPv6

El protocolo IP no hace ningún esfuerzo para validar si la dirección IP de origen que figura en un paquete realmente proviene de ese origen. Por eso, los agentes de amenaza pueden enviar paquetes con una dirección IP de origen falsa. Además, los agentes de amenaza pueden alterar los demás campos del encabezado de IP para llevar a cabo sus ataques. Los analistas de seguridad deben comprender los diferentes campos en los encabezados IPv4 e IPv6.

Algunos de los ataques relacionados con IP más comunes se muestran en la tabla.

| Técnicas de Ataque IP | Descripción |

|---|---|

| Ataques ICMP | Los actores de amenaza utilizan los paquetes de echo (pings) del Protocolo de mensajes de control de Internet (ICMP) para descubrir subredes y hosts en una red protegida, para generar ataques de inundación de DoS y para alterar las tablas de enrutamiento de los hosts. |

| Ataque Reflejo Amplificado | Los actores de amenaza intentan impedir que los usuarios legítimos accedan a la información o a los servicios mediante ataques DoS y DDoS. |

| Ataques de suplantación de direcciones | Los actores de amenaza falsifican la dirección IP de origen en un paquete IP para realizar una blind spoofing o non-blind spoofing. |

| Ataques Man-in-the-middle (MITM) | Los actores de la amenaza se posicionan entre una fuente y un destino para vigilar, capturar y controlar de forma transparente la comunicación. Podrían espiar inspeccionando los paquetes capturados, o alterar los paquetes y reenviarlos a su destino original. |

| Secuestros de Sesiones | Los actores de amenaza acceden a la red física, y luego usan un ataque del MITM para secuestrar una sesión.ICMP Attacks |

3. Ataques ICMP

Los actores de amenaza utilizan la ICMP para los ataques de reconocimiento y escaneo. Pueden lanzar ataques de recopilación de información para trazar la topología de una red, descubrir qué hosts están activos (alcanzables), identificar el sistema operativo del host (fingerprinting del SO) y determinar el estado de un firewall. Los actores de amenaza también utilizan ICMP para los ataques DoS.

Las redes deben tener filtros estrictos de lista de control de acceso (ACL) en el perímetro de la red para evitar sondeos de ICMP desde Internet. Los analistas de seguridad deben ser capaces de detectar ataques relacionados con ICMP observando el tráfico capturado y los archivos de registro. En el caso de redes grandes, los dispositivos de seguridad (como firewalls y sistemas de detección de intrusiones o IDS) deben detectar este tipo de ataques y generar alertas para los analistas de seguridad.

Los mensajes comunes de ICMP de interés para los actores de amenaza se enumeran en la tabla.

| Mensajes ICMP utilizados por Hackers | Descripción |

|---|---|

| Petición de echo y respuesta de echo ICMP | Esto se utiliza para realizar la verificación del host y los ataques DoS. |

| ICMP inalcanzable | Esto se utiliza para realizar ataques de reconocimiento y escaneo de la red. |

| Respuesta de máscara de red ICMP | Esto se usa para mapear una red IP interna. |

| Redireccionamientos ICMP | Esto se utiliza para atraer a un host objetivo para enviar todo el tráfico a través de un dispositivo comprometido y crear un ataque MITM. |

| Descubrimiento de router ICMP | Se utiliza para inyectar entradas de ruta falsas en la tabla de rutas de un host objetivo. |

4. Vídeo – Ataques de Amplificación, Reflexión y de Suplantación de Identidad

Haz clic en Reproducir en la figura para ver un vídeo sobre los ataques de amplificación, reflexión y suplantación (spoofing).

5. Ataques de Reflexión y Amplificación

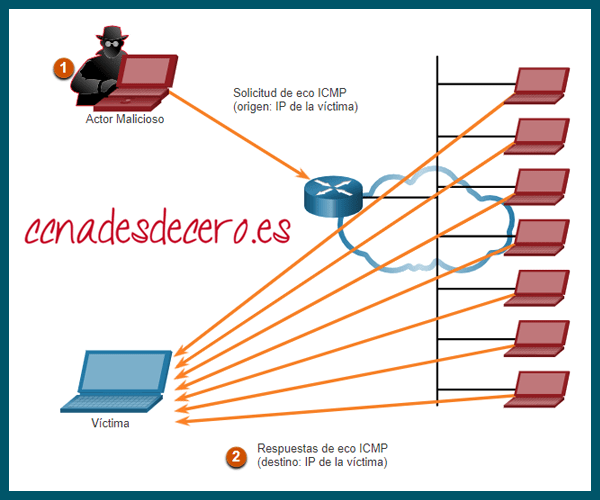

Los agentes de amenaza suelen usar técnicas de amplificación y reflejo para crear ataques de DoS. En la figura, se ejemplifica cómo se utiliza una técnica de amplificación y reflejo llamada “ataque Smurf” para abrumar un host objetivo:

- Amplificación – El actor de amenaza reenvía mensajes de solicitud de echo de ICMP a muchos hosts. Estos mensajes contienen la dirección IP de origen de la víctima.

- Reflexión – Todos estos hosts responden a la dirección IP falsa de la víctima para abrumarla.

Los actores de amenazas también usan ataques de agotamiento de recursos. Estos ataques consumen los recursos de un host objetivo para bloquearlo o consumir los recursos de una red.

6. Ataques de Suplantación de Direcciones

Los ataques de “spoofing” de direcciones IP se producen cuando un actor de amenaza crea paquetes con información falsa de la dirección IP de origen para ocultar la identidad del remitente o para hacerse pasar por otro usuario legítimo. El actor de amenaza puede entonces acceder a datos que de otro modo serían inaccesibles o eludir las configuraciones de seguridad. La suplantación de identidad suele incorporarse a otro ataque, como el ataque de Smurf.

Los ataques de suplantación pueden ser non-blind o blind:

- Suplantación non-blind (non-blind spoofing): el actor de amenaza puede ver el tráfico que se envía entre el host y el destino. El agente de amenaza usa este tipo de suplantación para inspeccionar el paquete de respuesta de la víctima. La suplantación de identidad non-blind determina el estado de un firewall y la predicción del número de secuencia. También puede secuestrar una sesión autorizada.

- Suplantación blind (blind spoofing): el actor de amenaza no puede ver el tráfico que se envía entre el host y el destino. Este tipo de suplantación se utiliza en ataques de DoS.

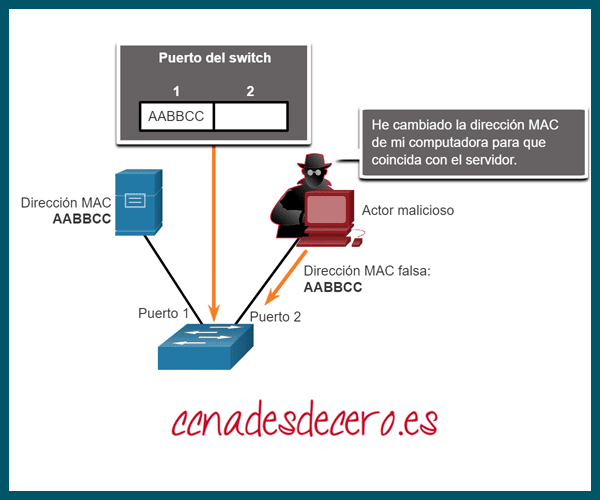

Los ataques de suplantación de dirección MAC se utilizan cuando los actores de amenaza tienen acceso a la red interna. Los actores de amenaza cambian la dirección MAC de su host para que coincida con otra dirección MAC conocida de un host de destino, como se ve en la Figura 1. Luego, el host atacante envía una trama a través de la red con la dirección MAC recién configurada. Cuando el switch recibe la trama, examina la dirección MAC de origen.

Actor de amenaza falsifica la dirección MAC de un servidor

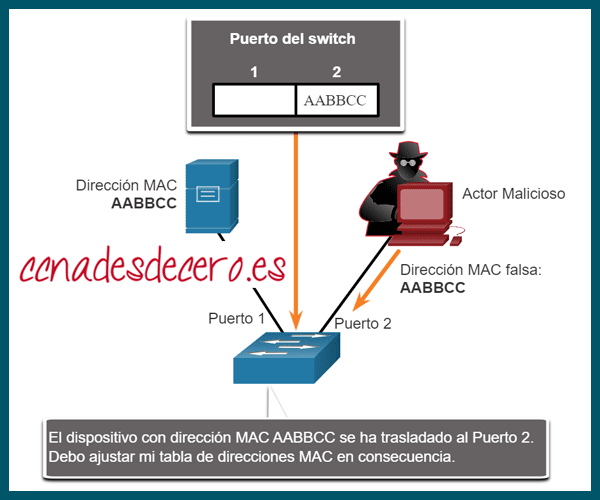

El switch sobrescribe la entrada actual en la tabla CAM y asigna la dirección MAC al puerto nuevo, como se ve en la Figura 2. Luego, reenvía las tramas destinadas al host de destino al host atacante.

Un switch actualiza la tabla CAM con una dirección falsa (Spoofed)

La suplantación de aplicaciones o servicios es otro ejemplo de suplantación. Un actor de la amenaza puede conectar un servidor DHCP deshonesto para crear una condición MITM.

¡Listo! Sigue visitando nuestro blog de curso de redes, dale Me Gusta a nuestra fanpage; y encontrarás más herramientas y conceptos que te convertirán en todo un profesional de redes.