Ataques de Red Habituales

Resumen

Se describe los ataques de red habituales. ¡¡Empieza a aprender CCNA 200-301 gratis!!

Tabla de Contenido

1. Descripción General de los Ataques de Red

Como has aprendido, hay muchos tipos de malware que los hackers pueden usar. Pero estas no son las únicas formas en que pueden atacar una red, o incluso una organización.

Cuando se entrega e instala, la carga útil (payload) puede utilizarse para causar una variedad de ataques relacionados con la red desde el interior.

Para mitigar los ataques, es útil comprender los tipos de ataques. Al hacerlo, es posible abordar los ataques por tipo, en lugar de cada ataque individualmente.

Las redes son susceptibles a los siguientes tipos de ataques:

- Ataques de Reconocimiento

- Ataques de Acceso

- Ataques de DoS

2. Vídeo – Ataques de Reconocimiento

Haz clic en Reproducir en la figura para ver un video sobre los ataques de reconocimiento.

3. Ataques de Reconocimiento

El reconocimiento (Reconnaissance) se conoce como recopilación de información. Equivale a un ladrón que sondea un barrio de puerta a puerta simulando vender algo. Lo que realmente está haciendo el ladrón es buscar casas vulnerables para robar, como viviendas desocupadas, residencias con puertas o ventanas fáciles de abrir, y los hogares sin sistemas de seguridad o cámaras de seguridad.

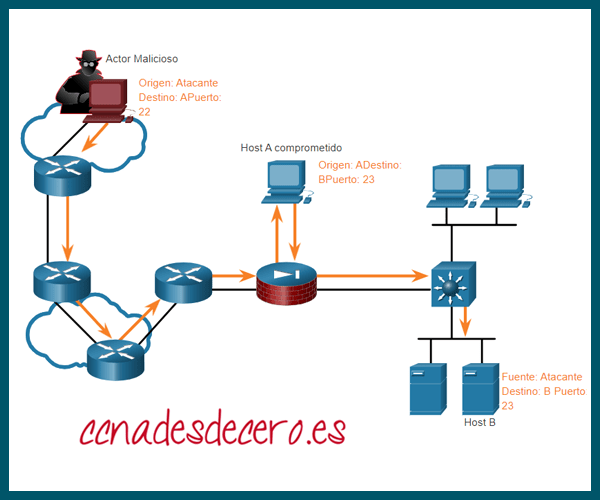

Los agentes de amenaza utilizan ataques de reconocimiento para realizar la detección y el análisis no autorizado de sistemas, servicios o vulnerabilidades. Los ataques de reconocimiento preceden a los ataques de acceso o ataques DoS.

En la tabla se describen algunas de las técnicas utilizadas por los actores de amenazas maliciosas para realizar ataques de reconocimiento.

| Técnica | Descripción |

|---|---|

| Realizar una consulta de información de un objetivo | El actor de la amenaza está buscando información inicial sobre un objetivo. Se pueden utilizar varias herramientas, incluyendo la búsqueda en Google, el sitio web de la organización, el whois y más. |

| Iniciar un barrido de ping de la red de destino | La búsqueda de información suele revelar la dirección de la red del objetivo. El actor de la amenaza puede ahora iniciar un barrido de ping para determinar qué direcciones IP están activas. |

| Iniciar un análisis de puertos de las direcciones IP activas | Esto se utiliza para determinar qué puertos o servicios están disponibles. Ejemplos de escáneres de puertos incluyen Nmap, SuperScan, Angry IP Scanner y NetScanTools. |

| Ejecutar escáneres de vulnerabilidades | Se trata de consultar los puertos identificados para determinar el tipo y la versión de la aplicación y el sistema operativo que se está ejecutando en el host. Ejemplos de herramientas incluyen Nipper, Secuna PSI, Core Impact, Nessus v6, SAINT, y Open VAS. |

| Ejecutar Herramientas de Explotación | El actor de la amenaza intenta ahora descubrir servicios vulnerables que puedan ser explotados. Existe una variedad de herramientas de explotación de la vulnerabilidad, entre ellas Metasploit, Core Impact, Sqlmap, Social Engineer Toolkit y Netsparker. |

4. Vídeo – Ataques de Acceso y de Ingeniería Social

Haz clic en Reproducir en la figura para ver un vídeo sobre los ataques de acceso e ingeniería social.

5. Ataques de Acceso

Los ataques de acceso aprovechan vulnerabilidades conocidas en servicios de autenticación, servicios FTP y servicios web. El propósito de este tipo de ataques es obtener acceso a cuentas web, bases de datos confidenciales y otra información confidencial.

Los actores de amenazas usan ataques de acceso en dispositivos de red y computadoras para recuperar datos, obtener acceso o escalar privilegios de acceso al estado de administrador.

Ataques de Contraseña

En un ataque de contraseña, el actor de la amenaza intenta descubrir contraseñas críticas del sistema utilizando varios métodos. Los ataques de contraseña son muy comunes y pueden iniciarse utilizando una variedad de herramientas para descifrar contraseñas.

Ataques de Suplantación de Identidad

En los ataques de falsificación (spoofing), el dispositivo del actor de amenaza intenta hacerse pasar por otro dispositivo falsificando datos. Los ataques comunes de suplantación de identidad incluyen suplantación de IP, suplantación de MAC y suplantación de DHCP. Estos ataques de suplantación se analizarán con más detalle más adelante en este módulo

Otros ataques de Acceso incluyen:

- Ataque de confianza

- Redireccionamiento de puertos

- Ataques man-in-the-middle

- Ataques de desbordamiento de búfer

6. Ataques de Ingeniería Social

La ingeniería social es un ataque de acceso que intenta manipular a las personas para que realicen acciones o divulguen información confidencial. Algunas técnicas de ingeniería social son presenciales, mientras que otras pueden ser por teléfono o Internet.

Los ingenieros sociales, a menudo, confían en la predisposición a ayudar que tienen las personas. También se aprovechan de las debilidades de los demás. Por ejemplo, un actor de amenaza puede llamar a un empleado autorizado por un problema urgente que requiere acceso inmediato a la red. El actor de amenaza puede halagar al empleado, simular autoridad usando técnicas de intimidación por nombres, o apelar a la codicia del empleado.

La información sobre las técnicas de ingeniería social se muestra en la tabla.

| Ataques de Ingeniería Social | Descripción |

|---|---|

| Pretexto | Un actor de la amenaza finge necesitar datos personales o financieros para confirmar la identidad del receptor. |

| Suplantación de identidad (phishing) | Un actor de la amenaza envía un correo electrónico fraudulento que se disfraza de una fuente legítima y de confianza para engañar al destinatario para que instale malware en su dispositivo, o para compartir información personal o financiera. |

| Suplantación de identidad focalizada | Un actor de la amenaza crea un ataque de phishing dirigido y adaptado a una persona u organización específica. |

| Spam | También conocido como correo basura, es un correo electrónico no solicitado que a menudo contiene enlaces dañinos, malware o contenido engañoso. |

| Algo por algo | A veces llamado “Quid pro quo”, es cuando un actor de la amenaza solicita información personal de una parte a cambio de algo como un regalo. |

| Cebo | Un actor de amenazas deja una unidad flash infectada con malware en un lugar público. La víctima encuentra la unidad y la inserta sin sospechar nada en su portátil, instalando sin querer el malware. |

| Simulación de identidad | Este tipo de ataque es cuando un actor de la amenaza se hace pasar por alguien que no es para ganarse la confianza de una víctima. |

| Infiltración (tailgating) | En este caso, un agente de la amenaza sigue rápidamente a una persona autorizada a un lugar seguro para acceder a una zona segura. |

| Espiar por encima del hombro | Aquí es donde un actor de la amenaza mira discretamente por encima del hombro de alguien para robar sus contraseñas u otra información. |

| Reciclar basura (Dumpster diving) | Aquí es donde un actor de la amenaza hurga en los cubos de basura para descubrir documentos confidenciales. |

El Social Engineering Toolkit (SET) fue diseñado por TrustedSec para ayudar a los hackers de sombrero blanco y a otros profesionales de seguridad de la red a crear ataques de ingeniería social para poner a prueba sus propias redes.

Las empresas deben capacitar y educar a sus usuarios sobre los riesgos de la ingeniería social, y desarrollar estrategias para validar las identidades por teléfono, por correo electrónico o en persona.

En la figura, se presentan las prácticas recomendadas que deben seguir todos los usuarios.

Prácticas Recomendadas de Protección de Ingeniería Social

7. Laboratorio: Ingeniería social

En esta práctica de laboratorio, se investigarán ejemplos de ingeniería social y se identificarán maneras de reconocerla y evitarla.

8. Vídeo – Ataques de Denegación de Servicio

Haz clic en Reproducir en la figura para ver un video sobre ataques de denegación de servicio.

9. Ataques de DoS y DDoS

Un ataque de denegación de servicio (DoS) crea algún tipo de interrupción de los servicios de red para usuarios, dispositivos o aplicaciones. Existen dos tipos principales de ataques de DoS:

- Cantidad abrumadora de tráfico: el atacante envía una gran cantidad de datos a una velocidad que la red, el host o la aplicación no puede manejar. Esto hace que los tiempos de transmisión y respuesta disminuyan. También puede bloquear un dispositivo o servicio.

- Paquetes Maliciosos Formateados: esto sucede cuando se envía un paquete malicioso formateado a un host o una aplicación y el receptor no puede manejarlo. Esto hace que el dispositivo receptor se ejecute muy lentamente o se detenga.

¡Listo! Sigue visitando nuestro blog de curso de redes, dale Me Gusta a nuestra fanpage; y encontrarás más herramientas y conceptos que te convertirán en todo un profesional de redes.