Propósito de ACL

Resumen

Se explica de qué manera las ACL filtran el tráfico. ¡¡Empieza a aprender CCNA 200-301 gratis ahora mismo!!

Tabla de Contenido

1. ¿Qué es una ACL?

Los routers toman decisiones de enrutamiento basadas en la información del encabezado del paquete. El tráfico que ingresa a una interfaz de router se enruta únicamente en función de la información dentro de la tabla de enrutamiento. El router compara la dirección IP de destino con las rutas de la tabla de enrutamiento para encontrar la mejor coincidencia y, a continuación, reenvía el paquete según la mejor ruta de coincidencia. Ese mismo proceso se puede utilizar para filtrar el tráfico mediante una lista de control de acceso (ACL).

Una ACL es una serie de comandos del IOS que controlan si un router reenvía o descarta paquetes según la información que se encuentra en el encabezado del paquete. De forma predeterminada, un router no tiene ninguna ACL configurada. Sin embargo, cuando se aplica una ACL a una interfaz, el router realiza la tarea adicional de evaluar todos los paquetes de red a medida que pasan a través de la interfaz para determinar si el paquete se puede reenviar.

Una ACL utiliza una lista secuencial de declaraciones de permiso (permit) o denegación (deny), conocidas como entradas de control de acceso (ACE).

Cuando el tráfico de la red atraviesa una interfaz configurada con una ACL, el router compara la información dentro del paquete con cada ACE, en orden secuencial, para determinar si el paquete coincide con una de las ACE. Este proceso se denomina filtrado de paquetes.

Varias tareas realizadas por los routers requieren el uso de ACL para identificar el tráfico. La tabla enumera algunas de estas tareas con ejemplos.

| Tarea | Ejemplo |

|---|---|

| Limitar el tráfico de la red para aumentar el rendimiento de la misma |

|

| Proporcionar el control del flujo de tráfico |

|

| Proporcionar un nivel básico de seguridad para el acceso a la red |

|

| Filtrar el tráfico en función del tipo de tráfico |

|

| Filtran a los hosts para permitirles o denegarles el acceso a los servicios de red. |

|

| Proporcionar prioridad a determinadas clases de tráfico de red |

|

2. Filtrado de Paquetes

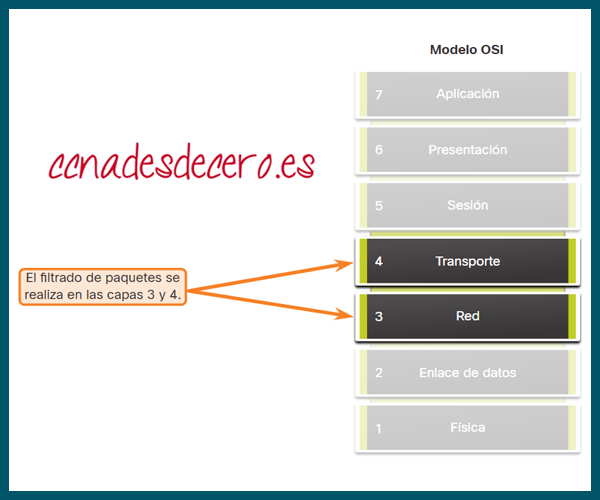

El filtrado de paquetes controla el acceso a una red mediante el análisis de los paquetes entrantes y salientes y la transferencia o el descarte de estos según criterios determinados. El filtrado de paquetes puede producirse en la capa 3 o capa 4, como se muestra en la ilustración.

Los enrutadores Cisco soportan dos tipos de ACL:

- ACLs estándar – Las ACLs sólo se filtran en la Capa 3 usando sólo la dirección IPv4 de origen.

- ACLs extendidas – Las ACLs se filtran en la Capa 3 utilizando la dirección IPv4 de origen y/o destino. También pueden filtrar en la Capa 4 utilizando puertos TCP, UDP e información de tipo de protocolo opcional para un control más fino.

3. Funcionamiento de las ACL

Las ACLs definen el conjunto de reglas que dan un control añadido a los paquetes que entran en las interfaces de entrada, los paquetes que se transmiten a través del router y los paquetes que salen de las interfaces de salida del router.

Las ACLs pueden ser configuradas para aplicarse al tráfico entrante y saliente, como se muestra en la figura.

Una ACL entrante filtra los paquetes antes de que se enruten a la interfaz saliente. Las ACL de entrada son frecuentes, porque ahorran la sobrecarga de enrutar búsquedas si el paquete se descarta. Si las ACL permiten el paquete, este se procesa para el routing. Las ACL de entrada son ideales para filtrar los paquetes cuando la red conectada a una interfaz de entrada es el único origen de los paquetes que se deben examinar.

Las ACL de salida filtran los paquetes después de que se enrutan, independientemente de la interfaz de entrada. Los paquetes entrantes se enrutan a la interfaz saliente y luego se procesan a través de la ACL saliente. Las ACL de salida son ideales cuando se aplica el mismo filtro a los paquetes que proporcionan varias interfaces de entrada antes de salir por la misma interfaz de salida.

Cuando se aplica una ACL a una interfaz, sigue un procedimiento operativo específico. Por ejemplo, a continuación se indican los pasos operativos que se utilizan cuando el tráfico ha entrado en una interfaz de router con una ACL IPv4 estándar entrante configurada.

- El router extrae la dirección IPv4 de origen del encabezado del paquete.

- El router comienza en la parte superior de la ACL y compara la dirección IPv4 de origen con cada ACE en un orden secuencial.

- Cuando se hace una coincidencia, el router lleva a cabo la instrucción, ya sea permitiendo o negando el paquete, y los restantes ACEs del ACL, si los hay, no son analizados.

- Si la dirección IPv4 de origen no coincide con ninguna ACE de la ACL, el paquete se descarta porque hay una ACE de denegación implícita aplicada automáticamente a todas las ACL.

La última declaración ACE de una ACL es siempre una denegación implícita que bloquea todo el tráfico. De forma predeterminada, esta instrucción se implica automáticamente al final de una ACL aunque esté oculta y no se muestre en la configuración.

4. Packet Tracer – Demostración de ACL

En esta actividad, observarás cómo se puede utilizar una lista de control de acceso (ACL) para evitar que un ping llegue a hosts en redes remotas. Después de eliminar la ACL de la configuración, los pings se realizarán correctamente.

¡Listo! Sigue visitando nuestro blog de curso de redes, dale Me Gusta a nuestra fanpage; y encontrarás más herramientas y conceptos que te convertirán en todo un profesional de redes.