NAT Dinámica

Resumen

Aprende a configurar la NAT dinámica mediante la CLI. ¡¡Empieza a aprender CCNA 200-301 gratis ahora mismo!!

Tabla de Contenido

1. Escenario NAT Dinámica

En este tema, aprenderás cómo configurar y verificar NAT dinámico. Incluye una actividad Packet Tracer para poner a prueba tus habilidades y conocimientos. Aunque la NAT estática proporciona una asignación permanente entre una dirección local interna y una dirección global interna, la NAT dinámica asigna automáticamente direcciones locales internas a direcciones globales internas. Por lo general, estas direcciones globales internas son direcciones IPv4 públicas. La NAT dinámica, como la NAT estática, requiere la configuración de las interfaces internas y externas que participan en NAT con los comandos de configuración de interfaz ip nat inside e ip nat outside . Sin embargo, mientras que la NAT estática crea una asignación permanente a una única dirección, la NAT dinámica utiliza un pool de direcciones.

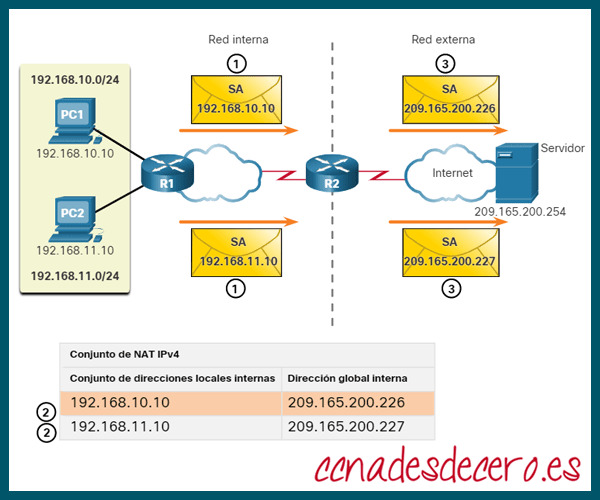

La topología de ejemplo que se muestra en la ilustración tiene una red interna que usa direcciones del espacio de direcciones privadas definido en RFC 1918. Hay dos LAN conectadas al router R1: 192.168.10.0/24 y 192.168.11.0/24. El router R2, es decir, el router de frontera, se configuró para NAT dinámica con un pool de direcciones IPv4 públicas de 209.165.200.226 a 209.165.200.240.

El pool de direcciones IPv4 públicas (pool de direcciones globales internas) se encuentra disponible para cualquier dispositivo en la red interna según el orden de llegada. Con la NAT dinámica, una única dirección interna se traduce a una única dirección externa. Con este tipo de traducción, debe haber suficientes direcciones en el pool para acomodar todos los dispositivos internos que necesitan acceso concurrente a la red externa. Si todas las direcciones del pool están en uso, un dispositivo debe esperar una dirección disponible antes de poder acceder a la red externa.

2. Configurar la NAT Dinámica

La figura muestra una topología de ejemplo en la configuración NAT permite la traducción de todos los hosts de la red 192.168.0.0/16. Esto incluye las LAN 192.168.10.0 y 192.168.11.0 cuando los hosts generan tráfico que entra en la interfaz S0/1/0 y sale de S0/1/1. El host dentro de las direcciones locales se traduce a una dirección de grupo disponible en el rango de 209.165.200.226 a 209.165.200.240.

3. Analizar NAT Dinámico: De dentro a fuera

Usando la configuración anterior, las siguientes dos figuras ilustran el proceso dinámico de traducción NAT entre dos clientes y el servidor web.

La siguiente figura se utiliza para ilustrar el flujo de tráfico desde la red interna hacia el exterior.

- Los hosts con las direcciones IPv4 de origen 192.168.10.10 (PC1) y 192.168.11.10 (PC2) envían paquetes solicitando una conexión al servidor en la dirección IPv4 pública 209.165.200.254.

- R2 recibe el primer paquete del host 192.168.10.10. Debido a que este paquete fue recibido en una interfaz configurada como una interfaz NAT interna, R2 verifica la configuración NAT para determinar si este paquete debe ser traducido. La ACL permite este paquete, por lo que R2 traducirá el paquete. R2 comprueba su tabla NAT. Debido a que no hay una entrada de traducción actual para esta dirección IPv4, R2 determina que la dirección de origen 192.168.10.10 debe ser traducida. R2 selecciona una dirección global disponible del pool de direcciones dinámicas y crea una entrada de traducción, 209.165.200.226. La dirección IPv4 original de origen 192.168.10.10 es la dirección local interna y la dirección traducida es la dirección global interna 209.165.200.226 en la tabla NAT. Para el segundo host, 192.168.11.10, R2 repite el procedimiento, selecciona la siguiente dirección global disponible del pool de direcciones dinámicas y crea una segunda entrada de traducción, 209.165.200.227.

- R2 reemplaza la dirección de origen local interna de PC1, 192.168.10.10, con la dirección global interna traducida de 209.165.200.226 y reenvía el paquete. El mismo proceso ocurre para el paquete de PC2 utilizando la dirección traducida de 209.165.200.227.

4. Analizar NAT Dinámico: De fuera a dentro

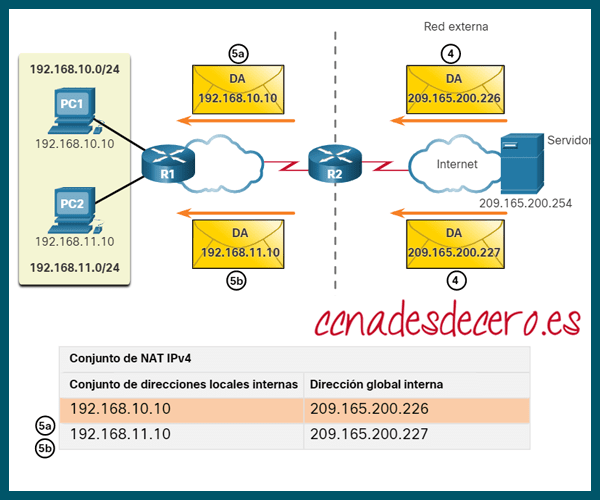

La siguiente figura ilustra el resto del flujo de tráfico entre los clientes y el servidor desde el exterior hacia la dirección interior.

- El servidor recibe el paquete de PC1 y responde utilizando la dirección de destino IPv4 de 209.165.200.226. Cuando el servidor recibe el segundo paquete, responde a PC2 utilizando la dirección de destino IPv4 de 209.165.200.227.

- (a) Cuando R2 recibe el paquete con la dirección IPv4 de destino de 209.165.200.226; realiza una búsqueda en la tabla NAT. Utilizando el mapeo de la tabla, R2 traduce la dirección de vuelta a la dirección local interna 192.168.10.10 y reenvía el paquete hacia PC1.

(b) Cuando R2 recibe el paquete con la dirección IPv4 de destino de 209.165.200.227; realiza una búsqueda en la tabla NAT. Usando el mapeo de la tabla, R2 traduce la dirección de vuelta a la dirección local interna 192.168.11.10 y reenvía el paquete hacia PC2. - PC1 en 192.168.10.10 y PC2 en 192.168.11.10 reciben los paquetes y continúan la conversación. El router realiza los pasos 2 a 5 para cada paquete. (El paso 6 no se muestra en las figuras).

5. Verificar NAT Dinámica

La salida del comando show ip nat translations muestra todas las traducciones estáticas que se han configurado y cualquier traducción dinámica que haya sido creada por el tráfico.

R2# show ip nat translations Pro Inside global Inside local Outside local Outside global --- 209.165.200.228 192.168.10.10 --- --- --- 209.165.200.229 192.168.11.10 --- --- R2#

Agregar la palabra verbose clave muestra información adicional sobre cada traducción, incluyendo la fecha de creación y uso de la entrada.

R2# show ip nat translation verbose

Pro Inside global Inside local Outside local Outside global

tcp 209.165.200.228 192.168.10.10 --- ---

create 00:02:11, use 00:02:11 timeout:86400000, left 23:57:48, Map-Id(In): 1,

flags:

none, use_count: 0, entry-id: 10, lc_entries: 0

tcp 209.165.200.229 192.168.11.10 --- ---

create 00:02:10, use 00:02:10 timeout:86400000, left 23:57:49, Map-Id(In): 1,

flags:

none, use_count: 0, entry-id: 12, lc_entries: 0

R2#

De forma predeterminada, las entradas de traducción expiran después de 24 horas, a menos que los temporizadores se hayan reconfigurado con el comando ip nat translation timeout timeout-seconds en modo de configuración global.

Para borrar las entradas dinámicas antes de que expire el tiempo de espera, usa el comando clear ip nat translation del modo EXEC privilegiado como se muestra.

R2# clear ip nat translation * R2# show ip nat translation

Es útil borrar las entradas dinámicas al probar la configuración NAT. El comando clear ip nat translation se puede usar con palabras clave y variables para controlar qué entradas se borran, como se muestra en la tabla. Se pueden borrar entradas específicas para evitar interrumpir las sesiones activas. Utiliza el comando EXEC privilegiado clear ip nat translation * para borrar todas las traducciones de la tabla.

| Comando | Descripción |

|---|---|

| clear ip nat translation * | Borra todas las entradas de traducción de direcciones dinámicas de la tabla de traducción de la NAT. |

| clear ip nat translation insideglobal-ip local-ip [outside local-ip global-ip] | Borra una simple entrada de traducción dinámica que contiene una traducción interna o ambas, interna y externa. |

| clear ip nat translation protocolinsideglobal-ip global-port local-ip local-port [ outsidelocal-ip local-port global-ip global-port] | Borra una entrada de traducción dinámica extendida. |

Otro comando útil, show ip nat statistics muestra información sobre el número total de traducciones activas, los parámetros de configuración de NAT, el número de direcciones en el pool y cuántas de las direcciones se han asignado.

R2# show ip nat statistics Total active translations: 4 (0 static, 4 dynamic; 0 extended) Peak translations: 4, occurred 00:31:43 ago Outside interfaces: Serial0/1/1 Inside interfaces: Serial0/1/0 Hits: 47 Misses: 0 CEF Translated packets: 47, CEF Punted packets: 0 Expired translations: 5 Dynamic mappings: -- Inside Source [Id: 1] access-list 1 pool NAT-POOL1 refcount 4 pool NAT-POOL1: netmask 255.255.255.224 start 209.165.200.226 end 209.165.200.240 type generic, total addresses 15, allocated 2 (13%), misses 0 (output omitted) R2#

Alternativamente, puedes usar el comando show running-config y buscar comandos NAT, ACL, interfaz o pool con los valores requeridos. Examínalos detenidamente y corrige cualquier error que detectes. El ejemplo muestra la configuración del pool NAT.

R2# show running-config | include NAT ip nat pool NAT-POOL1 209.165.200.226 209.165.200.240 netmask 255.255.255.224 ip nat inside source list 1 pool NAT-POOL1

6. Packet Tracer – Configurar NAT Dinámica

En esta actividad de Packet Tracer, cumplirás los siguientes objetivos:

- Configurar la NAT dinámica

- Verificar la implementación de NAT

¡Listo! Sigue visitando nuestro blog de curso de redes, dale Me Gusta a nuestra fanpage; y encontrarás más herramientas y conceptos que te convertirán en todo un profesional de redes.