Mitigar Ataques DHCP

Resumen

Se explica cómo configurar el DHCP snooping para mitigar los ataques del DHCP. ¡¡Empieza a aprender CCNA 200-301 gratis ahora mismo!!

Tabla de Contenido

1. Revisión de Ataques DHCP

El objetivo de un ataque de inanición/agotamiento de DHCP (DHCP starvation) es crear una Denegación de Servicio (DoS) para la conexión de los clientes. Los ataques de agotamiento de DHCP requieren una herramienta de ataque, como Gobbler. Recuerda que los ataques de agotamiento de DHCP pueden ser efectivamente mitigados usando port security porque Gobbler usa una dirección MAC de origen única para cada solicitud DHCP enviada.

Sin embargo mitigar ataques de suplantación DHCP (DHCP spoofing) requiere mas protección. Gobbler podría configurarse para usar la dirección MAC de la interfaz real como la dirección Ethernet de origen, pero especifica una dirección Ethernet diferente en la carga útil de DHCP. Esto haría que port security sea ineficaz porque la dirección MAC de origen sería legítima.

Los ataques de suplantación de DHCP se pueden mitigar mediante el uso de DHCP snooping en puertos confiables.

2. DHCP Snooping

DHCP snooping no depende de las direcciones MAC de origen. En cambio, la DHCP snooping determina si los mensajes de DHCP vienen de una fuente configurada administrativamente como confiable o no confiable. Luego filtra los mensajes de DHCP y limita la velocidad del trafico DHCP viniendo desde fuentes no confiables.

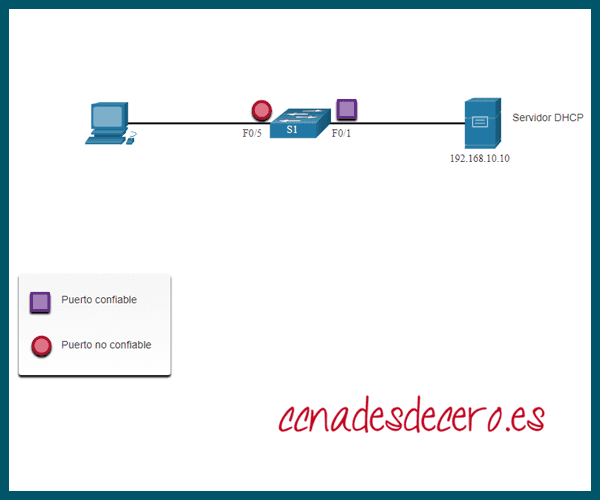

Dispositivos que estén bajo tu control administrativo como Switches, routers y servidores, son fuentes confiables. Cualquier dispositivo más allá del cortafuegos o fuera de tu red es una fuente no fiable. Además, todos los puertos de acceso se tratan generalmente como fuentes no fiables. La figura muestra un ejemplo de puertos confiables y no confiables.

Note que el servidor DHCP malicioso podría estar en un puerto no confiable después de habilitar DHCP snooping. Todas las interfaces son tratadas por defecto como no confiables. Típicamente las interfaces confiables son enlaces troncales y puertos conectados directamente a un servidor DHCP legitimo. Estas interfaces deben ser configuradas explicitamente como confiables.

Se crea una tabla DHCP que incluye la dirección MAC de origen de un dispositivo en un puerto no confiable y la dirección IP asignada por el servidor DHCP a ese dispositivo. La dirección MAC y la dirección IP están unidas. Por lo tanto, esta tabla se denomina tabla de enlace DHCP snooping (DHCP snooping binding table).

3. Pasos para implementar DHCP Snooping

Utiliza los siguientes pasos para habilitar DHCP snooping

Paso 1. Habilita DHCP snooping mediante el comando de configuración global ip dhcp snooping.

Paso 2. En puertos de confianza, usa el comando de configuración de interfaz ip dhcp snooping trust.

Paso 3: Limita la cantidad de mensajes de descubrimiento/Discovery de DHCP que puede recibir por segundo en puertos no confiables mediante el comando de configuración de la interfaz ip dhcp snooping limit rate.

Paso 4. Habilita DHCP snooping por VLAN, o por un rango de VLAN, utilizando el comando de configuración global ip dhcp snooping vlan.

4. Ejemplo de Configuración de DHCP Snooping

La topología de referencia para este ejemplo de DHCP snooping es mostrado en la figura. Nota que F0/5 es un puerto no confiable porque este conecta con una PC. F0/1 es un puerto confiable porque conecta con el servidor DHCP.

El siguiente es un ejemplo de cómo configurar DHCP snooping en S1. Nota como DHCP snooping es activado primero. Entonces, la interfaz ascendente al servidor DHCP es explícitamente confiable. Luego, el rango de puertos FastEthernet desde F0/5 a F0/24 son no confiables de manera predeterminada, de manera que se establece un limite de transferencia de seis paquetes por segundo. Finalmente, DHCP snooping está habilitada en VLANS 5, 10, 50, 51 y 52.

S1(config)# ip dhcp snooping S1(config)# interface f0/1 S1(config-if)# ip dhcp snooping trust S1(config-if)# exit S1(config)# interface range f0/5 - 24 S1(config-if-range)# ip dhcp snooping limit rate 6 S1(config-if)# exit S1(config)# ip dhcp snooping vlan 5,10,50-52 S1(config)# end S1#

Utiliza el comando EXEC privilegiado show ip dhcp snooping para verificar el DHCP snooping y show ip dhcp snooping binding para ver los clientes que han recibido información del DHCP, como se muestra en el ejemplo.

S1# show ip dhcp snooping Switch DHCP snooping is enabled DHCP snooping is configured on following VLANs: 5,10,50-52 DHCP snooping is operational on following VLANs: none DHCP snooping is configured on the following L3 Interfaces: Insertion of option 82 is enabled circuit-id default format: vlan-mod-port remote-id: 0cd9.96d2.3f80 (MAC) Option 82 on untrusted port is not allowed Verification of hwaddr field is enabled Verification of giaddr field is enabled DHCP snooping trust/rate is configured on the following Interfaces: Interface Trusted Allow option Rate limit (pps) ----------------------- ------- ------------ ---------------- FastEthernet0/1 yes yes unlimited Custom circuit-ids: FastEthernet0/5 no no 6 Custom circuit-ids: FastEthernet0/6 no no 6 Custom circuit-ids: S1# show ip dhcp snooping binding MacAddress IpAddress Lease(sec) Type VLAN Interface ------------------ --------------- ---------- ------------- ---- -------------------- 00:03:47:B5:9F:AD 192.168.10.10 193185 dhcp-snooping 5 FastEthernet0/5

5. Comprobador de Sintaxis: Mitigar Ataques DHCP

Implemente DHCP snooping para un switch basado en la siguiente topología y requerimientos específicos.

Te encuentras actualmente en una sesión en S1. Habilita DHCP snooping globalmente para el switch.

S1(config)#ip dhcp snooping

Ingresa al modo de configuración de interfaz para g0/1 – 2, confía en las interfaces y regresa al modo de configuración global.

S1(config)#interface range g0/1 - 2 S1(config-if-range)#ip dhcp snooping trust S1(config-if-range)#exit

Ingresa al modo de configuración de interfaz para f0/1 – 24, limita los mensajes DHCP a no más de 10 por segundo y regresa al modo de configuración global.

S1(config)#interface range f0/1 - 24 S1(config-if-range)#ip dhcp snooping limit rate 10 S1(config-if-range)#exit

Habilita DHCP snooping para las VLAN 10,20,30-49.

S1(config)#ip dhcp snooping vlan 10,20,30-49 S1(config)# exit

Ingresa el comando para verificar DHCP snooping.

S1#show ip dhcp snooping Switch DHCP snooping is enabled DHCP snooping is configured on following VLANs: 10,20,30-49 DHCP snooping is operational on following VLANs: none DHCP snooping is configured on the following L3 Interfaces: Insertion of option 82 is enabled circuit-id default format: vlan-mod-port remote-id: 0cd9.96d2.3f80 (MAC) Option 82 on untrusted port is not allowed Verification of hwaddr field is enabled Verification of giaddr field is enabled DHCP snooping trust/rate is configured on the following Interfaces: Interface Trusted Allow option Rate limit (pps) ----------------------- ------- ------------ ---------------- GigabitEthernet0/1 yes yes unlimited Custom circuit-ids: GigabitEthernet0/2 yes yes unlimited Custom circuit-ids: FastEthernet0/1 no no 10 Custom circuit-ids:

Ingresa el comando para verificar los enlaces de DHCP actuales registrados por DHCP snooping

S1#show ip dhcp snooping binding MacAddress IpAddress Lease(sec) Type VLAN Interface ------------------ --------------- ---------- ------------- ---- -------------------- 00:03:47:B5:9F:AD 10.0.0.10 193185 dhcp-snooping 5 FastEthernet0/1 S1#

Has configurado y verificado exitosamente DHCP snooping para el switch.

¡Listo! Sigue visitando nuestro blog de curso de redes, dale Me Gusta a nuestra fanpage; y encontrarás más herramientas y conceptos que te convertirán en todo un profesional de redes.