Tipos de ACL IPv4

Resumen

Una comparación de las ACL IPv4 estándar y extendidas. ¡¡Empieza a aprender CCNA 200-301 gratis ahora mismo!!

Tabla de Contenido

1. ACL Estándar y Extendidas

Los temas anteriores abarcaron el propósito de ACL y las directrices para la creación de ACL. Este tema abarcará las ACL estándar y extendidas, las ACL con nombre y numeradas, y los ejemplos de ubicación de estas ACL.

Existen dos tipos de ACL IPv4:

- ACL estándar: permiten o deniegan paquetes basados únicamente en la dirección IPv4 de origen.

- ACL extendidas: permiten o deniegan paquetes basados en la dirección IPv4 de origen y la dirección IPv4 de destino, el tipo de protocolo, los puertos TCP o UDP de origen y destino y más.

Por ejemplo, consulta el siguiente comando ACL estándar.

R1(config)# access-list 10 permit 192.168.10.0 0.0.0.255

R1(config)#La ACL 10 permite hosts en la red de origen 192.168.10.0/24. Debido al “deny any” implícito al final, todo el tráfico, excepto el tráfico que proviene de la red 192.168.10.0/24, está bloqueado con esta ACL.

En el siguiente ejemplo, un ACL 100 extendido permite el tráfico que se origina desde cualquier host en la red 192.168.10.0/24 a cualquier red IPv4 si el puerto del host de destino es 80 (HTTP).

R1(config)# access-list 100 permit tcp 192.168.10.0 0.0.0.255 any eq www

R1(config)#Observa cómo la ACL 10 estándar solo es capaz de filtrar por dirección de origen mientras que la ACL 100 extendida está filtrando en la información de origen, capa 3, y protocolo de capa 4 (es decir, TCP) de destino.

2. ACL Numeradas y Nombradas

ACLs Numeradas

Los ACLs número 1 a 99, o 1300 a 1999 son ACLs estándar mientras que los ACLs número 100 a 199, o 2000 a 2699 son ACLs extendidos, como se muestra en la salida.

R1(config)# access-list ?

<1-99> IP standard access list

<100-199> IP extended access list

<1100-1199> Extended 48-bit MAC address access list

<1300-1999> IP standard access list (expanded range)

<200-299> Protocol type-code access list

<2000-2699> IP extended access list (expanded range)

<700-799> 48-bit MAC address access list

rate-limit Simple rate-limit specific access list

template Enable IP template acls

Router(config)# access-listACLs Nombradas

El método preferido para configurar los ACL es el de los ACL nombrados. Específicamente, se pueden nombrar ACLs estándar y extendidas para proporcionar información sobre el propósito de las ACL. Por ejemplo, nombrar un filtro FTP de ACL extendidas es mucho mejor que tener una ACL 100 numerada.

El comando de configuración global ip access-list se utiliza para crear una ACL con nombre, como se muestra en el siguiente ejemplo.

R1(config)# ip access-list extended FTP-FILTER

R1(config-ext-nacl)# permit tcp 192.168.10.0 0.0.0.255 any eq ftp

R1(config-ext-nacl)# permit tcp 192.168.10.0 0.0.0.255 any eq ftp-data

R1(config-ext-nacl)#A continuación, se resumen las reglas que se deben seguir para las ACL con nombre.

- Asigna un nombre para identificar el propósito de la ACL.

- Los nombres pueden contener caracteres alfanuméricos.

- Los nombres no pueden contener espacios ni signos de puntuación.

- Se sugiere escribir el nombre en MAYÚSCULAS.

- Se pueden agregar o eliminar entradas dentro de la ACL.

3. Dónde Ubicar las ACL

Cada ACL se debe colocar donde tenga más impacto en la eficiencia.

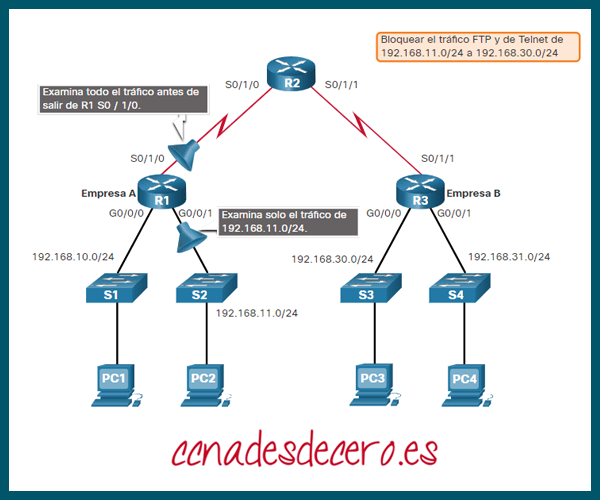

La figura ilustra dónde deben ubicarse las ACL estándar y extendidas en una red empresarial. Asume el objetivo de evitar que el tráfico que se origina en la red 192.168.10.0/24 llegue a la red 192.168.30.0/24.

Las ACL extendidas deben ubicarse lo más cerca posible del origen del tráfico que se desea filtrar. De esta manera, el tráfico no deseado se deniega cerca de la red de origen, sin que cruce la infraestructura de red.

Las ACL estándar deben aplicarse lo más cerca posible del destino. Si una ACL estándar se ubicara en el origen del tráfico, la instrucción “permit” o “deny” se ejecutará según la dirección de origen determinada independientemente de dónde se dirige el tráfico.

La colocación de la ACL y, por lo tanto, el tipo de ACL utilizada, también puede depender de una variedad de factores que se enumeran en la tabla.

| Factores que influyen en la colocación de ACL | Explicación |

|---|---|

| El alcance del control organizacional | La colocación del ACL puede depender de si la organización tiene o no el control de las redes de origen y de destino. |

| Ancho de banda de las redes implicadas | Puede ser conveniente filtrar el tráfico no deseado en el origen para evitar la transmisión de tráfico que consume ancho de banda. |

| Facilidad de configuración |

|

4. Ejemplo de Colocación de ACL Estándar

Siguiendo las pautas para la colocación de ACL, las ACL estándar deben ubicarse lo más cerca posible del destino.

En la ilustración, el administrador desea impedir que el tráfico que se origina en la red 192.168.10.0/24 llegue a la red 192.168.30.0/24.

Siguiendo las pautas básicas de colocación, el administrador colocaría un ACL estándar en el router R3. Hay dos posibles interfaces en el R3 para aplicar el ACL estándar:

- Interfaz R3 S0/1/1 entrante (inbound) – La ACL estándar puede aplicarse en la interfaz R3 S0/1/1 entrante para denegar el tráfico de la red .10. Sin embargo, también filtraría el tráfico de .10 a la red 192.168.31.0/24 (.31 en este ejemplo). Por lo tanto, la ACL estándar no debería aplicarse a esta interfaz.

- Interfaz R3 G0/0 saliente(outbound) – La ACL estándar puede aplicarse a la salida en la interfaz R3 G0/0/0. Esto no afectará a otras redes a las que pueda llegar el R3. Los paquetes de la red .10 aún podrán llegar a la red .31. Esta es la mejor interfaz para colocar el ACL estándar para cumplir con los requisitos de tráfico.

5. Ejemplo de Colocación de ACL Extendida

La ACL extendida debe ubicarse lo más cerca posible del origen. Esto evita que el tráfico no deseado se envíe a través de varias redes y luego sea denegado cuando llegue a destino.

Sin embargo, los administradores de red solo pueden colocar las listas ACL en los dispositivos que controlan. Por lo tanto, la ubicación extendida de ACL debe determinarse en el contexto de donde se extiende el control organizacional.

En la figura, por ejemplo, la empresa A quiere denegar el tráfico Telnet y FTP a la red 192.168.30.0/24 de la compañía B desde su red 192.168.11.0/24 mientras permite el resto del tráfico.

Hay varias maneras de lograr estos objetivos. Un ACL extendido en R3 cumpliría la tarea, pero el administrador no controla el R3. Además, esta solución permite que el tráfico no deseado cruce toda la red, sólo para ser bloqueado en el destino. Esto afecta la eficiencia general de la red.

La solución es colocar una ACL extendida en R1 que especifique las direcciones de origen y destino.

La figura muestra dos interfaces en R1 en las que sería posible aplicar la ACL extendida:

- Interfaz R1 S0/1/0 Saliente – El ACL extendido puede ser aplicado saliente en la interfaz S0/1/0. Sin embargo, esta solución procesará todos los paquetes que salgan de R1 incluyendo los paquetes de 192.168.10.0/24.

- Interfaz R1 G0/0/1 Entrante – La ACL extendida puede aplicarse entrante en la G0/0/1 y sólo los paquetes de la red 192.168.11.0/24 están sujetos al procesamiento de la ACL en R1. Dado que el filtro debe limitarse sólo a los paquetes que salen de la red 192.168.11.0/24, la aplicación de la ACL extendida a G0/1 es la mejor solución.

¡Listo! Sigue visitando nuestro blog de curso de redes, dale Me Gusta a nuestra fanpage; y encontrarás más herramientas y conceptos que te convertirán en todo un profesional de redes.