Herramientas de Actores de Amenazas

Resumen

Se describe las herramientas que utilizan los actores de amenazas para explotar las redes. ¡¡Empieza a aprender CCNA 200-301 gratis ahora mismo!!

Tabla de Contenido

1. Vídeo – Herramientas de Actores de Amenazas

Como aprendiste en el tema anterior, hay diferentes tipos de hackers con diferentes motivaciones para lo que hacen. En este tema, aprenderás sobre algunas de las herramientas que utilizan estas personas.

Haz clic en Reproducir en la figura para ver un video sobre las herramientas de los actores de amenazas.

2. Introducción a las Herramientas de Ataque

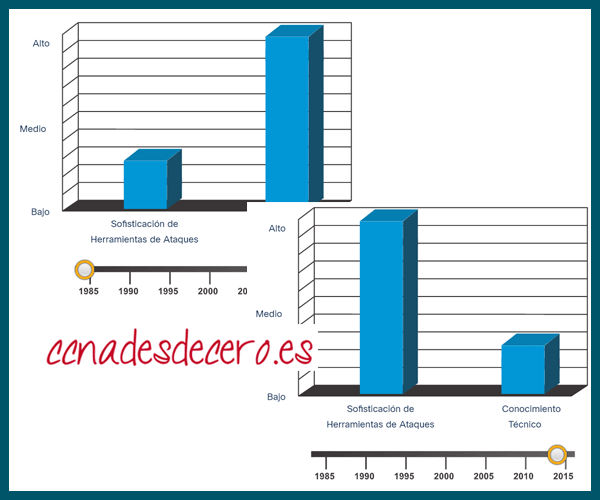

Para explotar una vulnerabilidad, un actor de amenazas debe tener una técnica o herramienta. Con los años, las herramientas de ataque se han vuelto más sofisticadas y altamente automatizadas. Estas nuevas herramientas requieren menos conocimiento técnico para su implementación.

En la figura, puedes ver la línea de tiempo para ver la relación entre la sofisticación de las herramientas de ataque y el conocimiento técnico necesario para utilizarlas.

Sofisticación de Herramientas de Ataque versus. Conocimiento Técnico

3. Evolución de las Herramientas de Seguridad

El hacker ético involucra a muchos tipos diferentes de herramientas para probar y mantener la seguridad de la red y sus datos. Para validar la seguridad de una red y sus sistemas, se han desarrollado muchas herramientas de prueba para la penetración de red. Es lamentable que los hackers de sombrero negro puedan utilizar muchas de estas herramientas para su explotación.

Los hackers de sombrero negro también han creado muchas herramientas de hacking. Estas herramientas están escritas explícitamente con motivos maliciosos. Los hackers de sombrero blanco también deben saber cómo usar estas herramientas al realizar pruebas de penetración de red.

La tabla destaca categorías de herramientas comunes de prueba de penetración. Observa cómo algunas herramientas son utilizadas por hackers de sombrero blanco y de sombrero negro. Ten en cuenta que esta lista no es definitiva, ya que se desarrollan nuevas herramientas constantemente.

| Herramientas de Pruebas de Penetración | Descripción |

|---|---|

| Crackers de Contraseñas | Las herramientas de descifrado/cracking de contraseñas suelen denominarse herramientas de recuperación de contraseñas y pueden utilizarse para descifrar o recuperar una contraseña. Esto se logra ya sea eliminando la contraseña original, después de pasar por alto la encriptación de datos, o mediante el descubrimiento directo de la contraseña. Los crackers de contraseñas hacen repetidamente conjeturas para descifrar la contraseña. Ejemplos de herramientas para descifrar contraseñas incluyen John the Ripper, Ophcrack, L0phtCrack, THC Hydra, RainbowCrack, y Medusa. |

| Herramientas de Hacking Inalámbrico | Las herramientas de hacking inalámbricas se utilizan para hackear intencionadamente una red inalámbrica para detectar vulnerabilidades de seguridad. Ejemplos de herramientas de hacking inalámbricas incluyen Aircrack-ng, Kismet, InSSIDer, KisMAC, Firesheep, y NetStumbler. |

| Escaneo de redes y Herramientas de Hacking |

Las herramientas de escaneo de red se utilizan para sondear los dispositivos de red, los servidores y los hosts en busca de puertos TCP o UDP abiertos. Algunos ejemplos de herramientas de escaneo incluyen Nmap, SuperScan, Angry IP Scanner y NetScanTools. |

| Herramientas para Packet crafting | Estas herramientas se utilizan para probar la robustez de un firewall usando paquetes forjados especialmente. Los ejemplos incluyen Hping, Scapy, Socat, Yersinia, Netcat, Nping, y Nemesis. |

| Analizador de Paquetes | Estas herramientas se utilizan para capturar y analizar paquetes dentro de las tradicionales redes LAN o WLAN de Ethernet. Las herramientas incluyen Wireshark, Tcpdump, Ettercap, Dsniff, EtherApe, Paros, Fiddler, Ratproxy, y SSLstrip. |

| Detectores de Rootkits | Es un comprobador de integridad de directorios y archivos usado por los sombreros blancos para detectar los root kits instalados. Las herramientas de ejemplo incluyen AIDE, Netfilter y PF: OpenBSD Packet Filter. |

| Fuzzers para Buscar Vulnerabilidades | Los “Fuzzers” son herramientas utilizadas por los actores de la amenaza para descubrir las vulnerabilidades de seguridad de una computadora. Algunos ejemplos de “fuzzers” son Skipfish, Wapiti y W3af. |

| Herramientas de Informática Forense | Estas herramientas son utilizadas por los hackers de sombrero blanco para olfatear cualquier rastro de evidencia existente en una computadora. Algunos ejemplos de herramientas son Sleuth Kit, Helix, Maltego y Encase. |

| Depuradores | Estas herramientas son utilizadas por los sombreros negros para hacer ingeniería inversa de los archivos binarios cuando se escriben exploits. También son utilizadas por los sombreros blancos cuando analizan malware. Las herramientas de depuración incluyen GDB, WinDbg, IDA Pro, e Immunity Debugger. |

| Sistemas Operativos para Hacking | Son sistemas operativos especialmente diseñados y precargados con herramientas optimizadas para el hacking. Ejemplos de sistemas operativos de hacking especialmente diseñados incluyen Kali Linux, Knoppix, BackBox Linux. |

| Herramientas de Cifrado | Los programas de cifrado utilizan esquemas de algoritmos para codificar los datos a fin de evitar el acceso no autorizado a los datos cifrados. Algunos ejemplos de estas herramientas son VeraCrypt, CipherShed, OpenSSH, OpenSSL, Tor, OpenVPN y Stunnel. |

| Herramientas para Explotar Vulnerabilidades | Estas herramientas identifican si un host remoto es vulnerable a un ataque de seguridad. Entre los ejemplos de herramientas de explotación de la vulnerabilidad se encuentran Metasploit, Core Impact, Sqlmap, Social Engineer Toolkit y Netsparker. |

| Escáneres de Vulnerabilidades | Estas herramientas escanean una red o sistema para identificar los puertos abiertos. También pueden usarse para buscar vulnerabilidades conocidas y escanear máquinas virtuales, dispositivos BYOD y bases de datos de clientes. Ejemplos de herramientas incluyen Nipper, Secunia PSI, Core Impact, Nessus v6, SAINT, y Open VAS. |

4. Tipos de Ataque

Los agentes de amenaza pueden utilizar las herramientas mencionadas anteriormente o una combinación de herramientas para crear distintos ataques. En la tabla, se ven los tipos de ataques comunes. Sin embargo, la lista de ataques no es exhaustiva ya que constantemente se descubren nuevas vulnerabilidades de ataque.

| Tipo de Ataque | Descripción |

|---|---|

| Ataque de Intermediario (Eavesdropping) | Esto es cuando un actor de la amenaza captura y “escucha” el tráfico de la red. Este ataque también se conoce como “sniffing” o “snooping”. |

| Ataque de Modificación de Datos | Si los agentes de la amenaza han captado el tráfico de la empresa, pueden alterar los datos del paquete sin el conocimiento del emisor o del receptor. |

| Ataque de suplantación de dirección IP | Un actor de la amenaza construye un paquete IP que parece provenir de una dirección válida dentro de la intranet corporativa. |

| Ataques Basados en Contraseñas | Si los actores de la amenaza descubren una cuenta de usuario válida, los actores de la amenaza tienen los mismos derechos que el usuario real. Los actores de la amenaza podrían utilizar esa cuenta válida para obtener listas de otros usuarios, información de la red, cambiar las configuraciones del servidor y de la red, y modificar, redirigir o eliminar datos. |

| Ataque por Denegación de Servicio | Un ataque DoS impide el uso normal de una computadora o red por parte de usuarios válidos. Un ataque DoS puede inundar una computadora o toda la red con tráfico hasta que se produzca un cierre debido a la sobrecarga. Un ataque DoS también puede bloquear el tráfico, lo que resulta en la pérdida de acceso a los recursos de la red por parte de los usuarios autorizados. |

| Ataque Man-in-the-Middle | Este ataque se produce cuando los actores de la amenaza se han situado entre una fuente y un destino. Ahora pueden vigilar, capturar y controlar activamente la comunicación de forma transparente. |

| Ataque de Claves Comprometidas | Si un actor de la amenaza obtiene una clave secreta, esa clave se denomina clave comprometida. Una clave comprometida puede utilizarse para acceder a una comunicación segura sin que el emisor o el receptor sean conscientes del ataque. |

| Ataque de Analizador de Protocolos | Un sniffer es una aplicación o dispositivo que puede leer, monitorear y capturar los intercambios de datos de la red y leer los paquetes de la red. Si los paquetes no están encriptados, un sniffer proporciona una vista completa de los datos dentro del paquete. |

¡Listo! Sigue visitando nuestro blog de curso de redes, dale Me Gusta a nuestra fanpage; y encontrarás más herramientas y conceptos que te convertirán en todo un profesional de redes.