¡Hola! Soy Alex Walton. Si hay un tema que es 100% seguro que encontrarás en tu examen CCNA y en tu primer día de trabajo, es NAT. Específicamente, NAT Overload, también conocido como PAT Cisco (Port Address Translation).

¿Por qué es tan crucial? Porque es la tecnología que permitió que Internet siguiera funcionando a pesar de que se nos acabaron las direcciones IPv4 hace años.

En su forma más común, el NAT con sobrecarga Cisco es un mecanismo mediante el cual la dirección IP de origen de cualquier paquete en la red local es reemplazada por la dirección IP pública del gateway. A su vez, el router mantiene un registro para saber a qué equipo interno devolver el tráfico de respuesta.

En esta guía práctica, vamos a dejar la teoría a un lado y nos meteremos de lleno en la consola. Te llevaré paso a paso en la configuración de NAT Overload Cisco desde cero en Packet Tracer. ¡Vamos a ello!

Para configurar NAT Overload en un router Cisco, debes seguir estos cuatro pasos esenciales:

- Definir el tráfico a traducir mediante una Access Control List (ACL) que identifique las direcciones IP internas.

- Crear la regla de NAT que vincula la ACL a la interfaz de salida y habilita la sobrecarga con el comando

ip nat inside source list ... overload. - Designar las interfaces como internas (

ip nat inside) y externas (ip nat outside) para aplicar la traducción. - Verificar la configuración y las traducciones activas con el comando

show ip nat translations.

Nuestra Topología de Laboratorio para NAT Overload

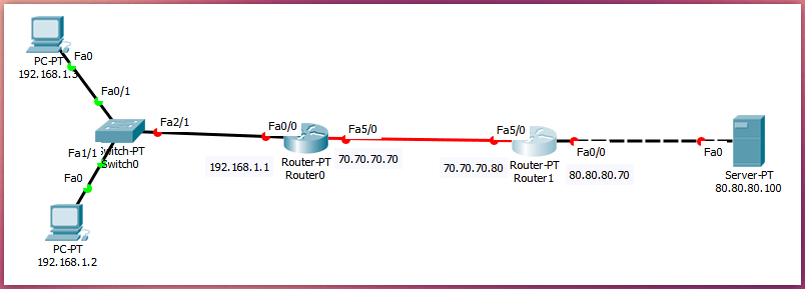

Para demostrar el funcionamiento de NAT Overload, construiremos la siguiente topología en este laboratorio NAT en Packet Tracer. Nuestro objetivo es ocultar la red privada 192.168.1.0/24, que cumple con las especificaciones del estándar RFC 1918, detrás de Router0, de modo que todo el tráfico hacia el servidor externo (80.80.80.100) se origine desde la dirección IP pública del router: 70.70.70.70.

Paso 1: Configuración Base del Router Remoto (Router1)

Lo primero es asegurarnos de que el destino de nuestro tráfico esté listo y sepa cómo responder. En este router no hay nada de NAT, solo configuración IP básica y enrutamiento para que las redes públicas se conozcan entre sí.

Accede al modo privilegiado y luego al modo de configuración global:

Router>en

Router#conf tConfigura las interfaces de red y actívalas:

Router(config)#int fa0/0

Router(config-if)#ip addr 80.80.80.70 255.255.255.0

Router(config-if)#no shut

Router(config-if)#int fa5/0

Router(config-if)#ip addr 70.70.70.80 255.255.255.0

Router(config-if)#no shutPara simplificar, configuraremos enrutamiento dinámico utilizando el protocolo RIPv2. Anunciaremos ambas redes, 70.70.70.0/24 y 80.80.80.0/24.

Router(config-if)#router rip

Router(config-router)#version 2

Router(config-router)#no auto-summary

Router(config-router)#network 80.80.80.0

Router(config-router)#network 70.70.70.0

Router(config-router)#endNota de Alex: Usamos la version 2 de RIP y deshabilitamos el resumen automático con no auto-summary para asegurar que las máscaras de subred correctas (/24) se anuncien entre los routers, lo cual es una práctica estándar moderna.

Ahora, verifica la tabla de enrutamiento:

Router#sh ip route

[...]

70.0.0.0/24 is subnetted, 1 subnets

C 70.70.70.0 is directly connected, FastEthernet5/0

80.0.0.0/24 is subnetted, 1 subnets

C 80.80.80.0 is directly connected, FastEthernet0/0Por ahora solo vemos las redes directamente conectadas (C), lo cual es normal.

Paso 2: Configuración del Router NAT (Router0)

Ahora vamos a nuestro router principal, el que hará toda la magia del NAT. Primero, le daremos sus direcciones IP y nos aseguraremos de que pueda ver la red del servidor a través de RIP.

Accede al modo privilegiado y luego al de configuración:

Router>en

Router#conf tConfigura y activa sus interfaces:

Router(config)#int fa0/0

Router(config-if)#ip addr 192.168.1.1 255.255.255.0

Router(config-if)#no shut

Router(config-if)#int fa5/0

Router(config-if)#ip addr 70.70.70.70 255.255.255.0

Router(config-if)#no shutAhora configura RIPv2 en Router0. Es crucial que no anuncies la red interna 192.168.1.0/24, ya que el propósito de NAT es precisamente mantenerla oculta. Solo anuncia la red que te conecta con Router1.

Router(config-if)#router rip

Router(config-router)#version 2

Router(config-router)#no auto-summary

Router(config-router)#network 70.70.70.0

Router(config-router)#endVerifica la tabla de enrutamiento en Router0:

Router#sh ip route

[...]

R 80.80.80.0 [120/1] via 70.70.70.80, 00:00:12, FastEthernet5/0¡Perfecto! Hemos recibido la ruta 80.80.80.0/24 (marcada con R de RIP) desde el router derecho. Nuestra red ya tiene enrutamiento completo de extremo a extremo.

Paso 3: Configuración de NAT con Sobrecarga Cisco

Con toda la red conectada, es hora de configurar NAT. Este proceso, clave en la configuración NAT Cisco Packet Tracer, tiene tres partes fundamentales:

- QUÉ tráfico queremos traducir (usando una Access List).

- CÓMO lo vamos a traducir (la regla de NAT).

- DÓNDE vamos a aplicar la traducción (marcando las interfaces

insideyoutside).

Vamos a la configuración:

Router#conf tPrimero, crea una access-list para NAT que defina qué red interna (192.168.1.0/24) será traducida.

Router(config)#access-list 1 permit 192.168.1.0 0.0.0.255Nota de Alex: 0.0.0.255 es una máscara wildcard. Es la inversa de la máscara de subred (255.255.255.0) y le dice al router que los tres primeros octetos deben coincidir exactamente (192.168.1) mientras que el último octeto puede ser cualquier valor. Para más detalles, puedes consultar mi guía sobre la diferencia entre máscara de subred y wildcard.

Ahora, crea la regla de NAT, vinculando la lista de acceso 1 a la interfaz de salida fa5/0 y activando la sobrecarga con la palabra clave overload. Este es el comando ip nat inside source list overload en acción.

Router(config)#ip nat inside source list 1 interface fa5/0 overloadPor último, designa qué interfaz es interna (inside) y cuál es externa (outside):

Router(config)#int fa0/0

Router(config-if)#ip nat inside

Router(config-if)#int fa5/0

Router(config-if)#ip nat outside

Router(config-if)#endPaso 4: Verificación con ‘show ip nat translations’

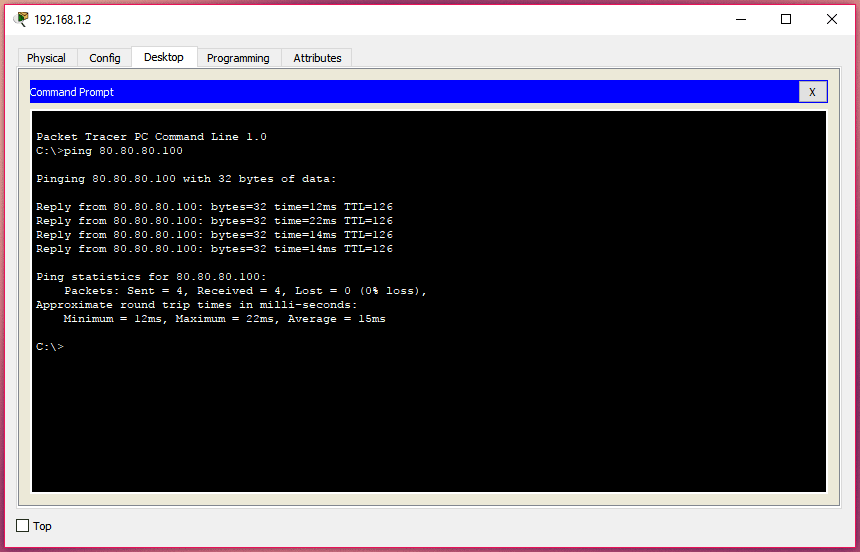

La configuración está completa. ¡Es hora de probar si funciona! Si realizas un ping desde el PC 192.168.1.2 al servidor 80.80.80.100, la traducción debería llevarse a cabo.

Pero, ¿cómo vemos la traducción en acción? En el modo de simulación de Packet Tracer, puedes verificar que la dirección IP de origen del paquete cambia de 192.168.1.2 a 70.70.70.70 al cruzar Router0.

Para una verificación más realista, como la harías en un equipo real, puedes usar el siguiente comando en Router0:

Router# show ip nat translationsEste comando te mostrará la tabla de traducciones activas. El show ip nat translations es la herramienta clave para verificar y hacer troubleshooting de NAT.

Pregunta Frecuente: ¿Cómo funciona la traducción para ICMP (ping), si no usa puertos? ICMP utiliza un campo llamado «Identifier/Sequence Number» que NAT emplea de forma análoga a los puertos TCP/UDP para mantener un seguimiento único de cada sesión.

Conceptos Clave y Próximos Pasos

¡Y eso es todo! Has configurado con éxito un laboratorio de NAT Overload desde cero. Has visto no solo los comandos, sino también cómo verificar que todo funciona como se espera. Este es un ejemplo de NAT con sobrecarga fundamental que puedes practicar para tu CCNA.

Mi consejo final es que no te quedes solo con esta guía. Abre tu Packet Tracer, modifica las direcciones IP, añade más redes y experimenta. La práctica constante es la única clave para dominar estos conceptos. Para profundizar, puedes consultar la documentación oficial de Cisco sobre NAT.

¡Sigue practicando y a por esa certificación!