¿Qué comando respaldará la configuración almacenada en la NVRAM en un servidor TFTP?

¿Qué tipo de amenaza a la seguridad se puede describir como software que se adjunta a otro programa para ejecutar una función no deseada específica?

Explicación: Los virus pueden ser malintencionados y destructivos o simplemente cambiar algo de la computadora, como palabras o imágenes, y no necesariamente causar un mal funcionamiento de la computadora. Los virus se pueden propagar a través de medios compartidos como CD o tarjetas de memoria, pero también se pueden enviar a través de Internet y el correo electrónico.

¿Cuál es la mejor descripción del malware troyano?

Explicación: La mejor descripción del malware troyano, y lo que lo distingue de los virus y gusanos, es que aparece como software útil pero oculta el código malicioso. El malware troyano puede causar problemas informáticos molestos, pero también puede causar problemas fatales. Algunos caballos de Troya pueden distribuirse a través de Internet, pero también pueden distribuirse mediante dispositivos de memoria USB y otros medios. El malware troyano específicamente dirigido puede ser uno de los malware más difíciles de detectar.

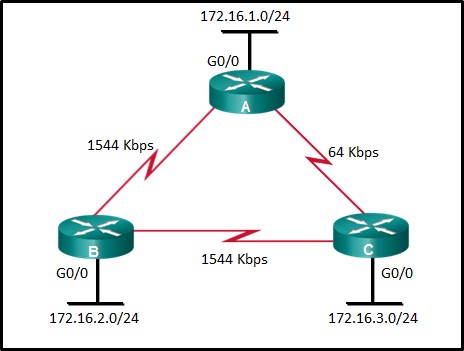

Un técnico de red ha utilizado el comando access-list 1 permit 172.16.0.0 0.0.0.255 para configurar NAT en un router de borde para traducir solo cuatro redes, 172.16.0.0/24, 172.16.1.0/24, 172.16.2.0/24 y 172.16.3.0/24. Después de recibir quejas sobre el acceso limitado a Internet, la emisión del comando show ip nat translations revela que faltan algunas redes en la salida. ¿Qué cambio resolverá el problema?

¿Qué define una topología leaf-spine de dos niveles?

¿Cuál es la característica significativa del malware de gusano?

Explicación: El malware de gusano puede ejecutarse y copiarse a sí mismo sin ser activado por un programa host. Es una amenaza importante para la seguridad de la red y de Internet.

¿Qué dos tipos de dispositivos son específicos de los entornos WAN y no se encuentran en una LAN? (Elija dos.)

Por favor, selecciona 2 respuestas correctas

¿Qué dos capas del modelo OSI están asociadas con las funciones del plano de control de la red SDN que toman decisiones de reenvío? (Elija dos.)

Por favor, selecciona 2 respuestas correctas

Explicación: El plano de control SDN usa la tabla ARP de capa 2 y la tabla de enrutamiento de capa 3 para tomar decisiones sobre el reenvío de tráfico.

¿Qué dos métodos ayudan a prevenir la interrupción de los servicios de red? (Elija dos.)

Por favor, selecciona 2 respuestas correctas

Explicación: El uso de equipos duplicados y el uso de rutas redundantes son dos métodos para ayudar a prevenir interrupciones en la red. El uso de VLAN no afectaría la disponibilidad de la red. Cambiar el protocolo de enrutamiento podría reducir la disponibilidad durante la convergencia. Los bucles, que se crean mediante la provisión de rutas redundantes, se gestionan mediante protocolos sin eliminar dispositivos.

¿Qué técnica de QoS retiene el exceso de paquetes en una cola separada para su posterior transmisión?

Explicación: A medida que el tráfico de red sale de una interfaz, se pone en cola y luego se le da forma para suavizar la velocidad de salida del paquete. La clasificación y el marcado deben realizarse desde el principio para identificar el tráfico y clasificar cómo se debe tratar el tráfico.

¿Qué paso en el proceso de enrutamiento de estado de enlace describe un router que crea una base de datos de estado de enlace basada en los LSA recibidos?

Cuando se usa el formato de datos JSON, ¿qué caracteres se usan para contener objetos?

¿Qué tipo de mensaje SNMP informa inmediatamente al sistema de gestión de red (NMS) de ciertos eventos específicos?

¿Qué tres factores relacionados con el tráfico influirían en la selección de un tipo de enlace WAN en particular? (Elija tres.)

Por favor, selecciona 3 respuestas correctas

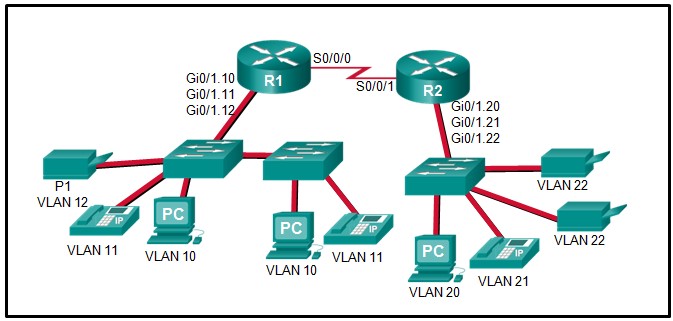

Consulte la exposición. Las interfaces Gigabit en ambos routers se han configurado con números de subinterfaces que coinciden con los números de VLAN conectados a ellos. Las PC en la VLAN 10 deberían poder imprimir en la impresora P1 en la VLAN 12. Las PC en la VLAN 20 deberían imprimir en las impresoras en la VLAN 22. ¿Qué interfaz y en qué dirección debe colocar una ACL estándar que permita imprimir a P1 desde la VLAN de datos 10, pero impide que las PC de la VLAN 20 utilicen la impresora P1? (Elija dos.)

Por favor, selecciona 2 respuestas correctas

Explicación: Una lista de acceso estándar suele colocarse lo más cerca posible de la red de destino porque las expresiones de control de acceso en una ACL estándar no incluyen información sobre la red de destino. El destino en este ejemplo es la impresora VLAN 12 que tiene la subinterfaz Gigabit 0/1 / .12 del router R1 como puerta de enlace. Una ACL estándar de muestra que solo permite imprimir desde la VLAN de datos 10 (192.168.10.0/24), por ejemplo, y ninguna otra VLAN sería la siguiente: R1(config)# access-list 1 permit 192.168.10.0 0.0.0.255 R1(config)# access-list 1 deny any R1(config)# interface gigabitethernet 0/1.12 R1(config-if)# ip access-group 1 out

¿Cuáles son los dos propósitos de una ID de router OSPF? (Elija dos.)

Por favor, selecciona 2 respuestas correctas

Explicación: La ID del router OSPF no contribuye a los cálculos del algoritmo SPF ni facilita la transición del estado de vecindad OSPF a Completo. Aunque el ID del router está contenida en los mensajes OSPF cuando se establecen adyacencias del router, no influye en el proceso de convergencia real.

¿Qué tecnología proporciona a las computadoras portátiles la capacidad de funcionar en una red celular?

¿Cuál es la diferencia entre las funciones de la computación en la nube y la virtualización?

Explicación: La computación en la nube separa la aplicación del hardware. La virtualización separa el sistema operativo del hardware subyacente. La virtualización es un componente típico de la computación en nube. La virtualización también se usa ampliamente en los centros de datos. Aunque la implementación de la virtualización facilita una configuración sencilla de tolerancia a fallas del servidor, no es una tecnología de tolerancia a fallas por diseño. La conexión a Internet de un centro de datos o proveedor de servicios necesita conexiones WAN físicas redundantes a los ISP.

¿Por qué un administrador de red usaría el comando config-register 0x2102 en un dispositivo de red Cisco?

¿Qué tipo de hipervisor se implementa cuando un usuario con una computadora portátil que ejecuta Mac OS instala una instancia de Windows virtual OS?

Explicación: Los hipervisores de tipo 2, también conocidos como hipervisores alojados, se instalan sobre un sistema operativo existente, como Mac OS, Windows o Linux.

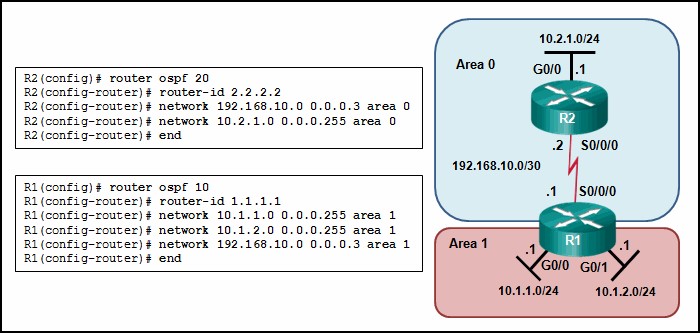

Consulte la exposición. ¿Por qué los routers R1 y R2 no pueden establecer una adyacencia OSPF?

Explicación: En el router R1, la red 192.168.10.0/30 está definida en el área incorrecta (área 1). Debe definirse en el área 0 para establecer adyacencia con el router R2, que tiene la red 192.168.10.0/30 definida en el área 0.

Cuando una red OSPF converge y un router no ha detectado ningún cambio en la topología de la red, ¿con qué frecuencia se enviarán los paquetes LSU a los routers vecinos?

Explicación: Una vez que se han satisfecho todos los LSR para un router determinado, los routers adyacentes se consideran sincronizados y en un estado completo. Las actualizaciones (LSU) se envían a los vecinos solo en las siguientes condiciones: • Cuando se detecta un cambio en la topología de la red (actualizaciones incrementales) • Cada 30 minutos

¿Cuál es la densidad de puertos de un switch?

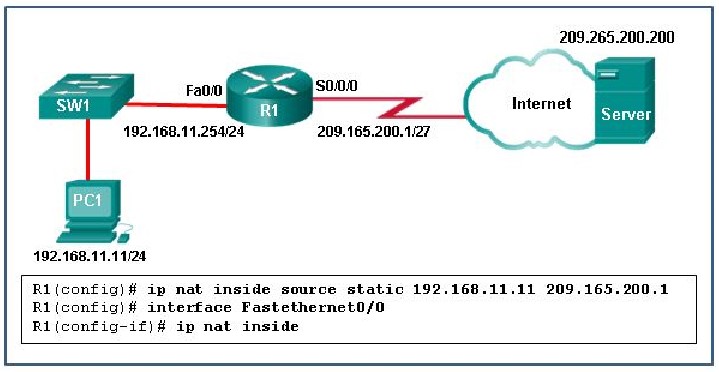

Consulte la exposición. ¿Qué se debe hacer para completar la configuración de NAT estática en el R1?

Explicación: Para que las traducciones NAT funcionen correctamente, se debe configurar una interfaz interna y externa para la traducción NAT en el router.

¿Qué término describe agregar un valor al encabezado del paquete, lo más cerca posible de la fuente, para que el paquete coincida con una política definida?

¿Qué comando emitirá un ingeniero de red para verificar el saludo configurado y los intervalos de tiempo muerto en un enlace WAN punto a punto entre dos routers que ejecutan OSPFv2?

Explicación: El comando show ip ospf interface serial 0/0/0 mostrará los intervalos configurados de saludo y tiempo muerto en un enlace WAN serie punto a punto entre dos routers OSPFv2. El comando show ipv6 ospf interface serial 0/0/0 mostrará los intervalos de tiempo muertos y de saludo configurados en un enlace serial punto a punto entre dos routers OSPFv3. El comando show ip ospf interface fastethernet 0/1 mostrará los intervalos configurados de saludo y tiempo muerto en un enlace de accesos múltiples entre dos (o más) routers OSPFv2. El comando show ip ospf neighbor mostrará el tiempo transcurrido del intervalo muerto desde que se recibió el último mensaje de saludo, pero no muestra el valor configurado del temporizador.

¿Qué tres afirmaciones generalmente se consideran las mejores prácticas en la colocación de ACL? (Elija tres.)

Por favor, selecciona 3 respuestas correctas

Explicación: Las ACL extendidas deben colocarse lo más cerca posible de la dirección IP de origen, de modo que el tráfico que debe filtrarse no cruce la red y utilice los recursos de la red. Debido a que las ACL estándar no especifican una dirección de destino, deben colocarse lo más cerca posible del destino. La colocación de una ACL estándar cerca del origen puede tener el efecto de filtrar todo el tráfico y limitar los servicios a otros hosts. El filtrado del tráfico no deseado antes de que ingrese a enlaces de bajo ancho de banda conserva el ancho de banda y admite la funcionalidad de la red. Las decisiones sobre la colocación de ACL entrantes o salientes dependen de los requisitos que se deben cumplir.

Un técnico tiene la tarea de usar ACL para asegurar un router. ¿Cuándo usaría el técnico la clase de acceso 20 en la opción o comando de configuración?

¿Qué tipo de NAT asigna una única dirección local interna a una única dirección global interna?

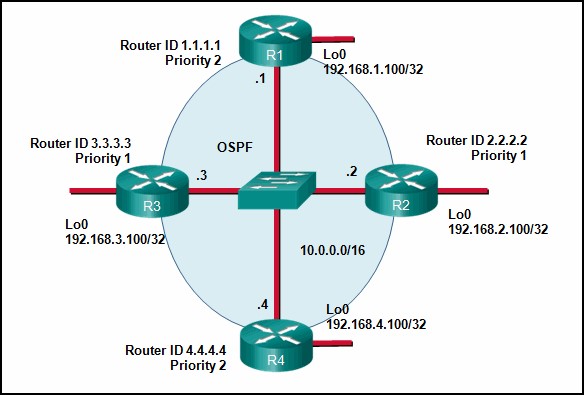

Consulte la exposición. Si el switch se reinicia y todos los routers tienen que restablecer las adyacencias OSPF, ¿qué routers se convertirán en los nuevos DR y BDR?

Explicación: Las elecciones OSPF de un DR se basan en lo siguiente en orden de precedencia: • Mayor prioridad de 1 a 255 (0 = nunca un DR) • ID de router más alto • La dirección IP más alta de una interfaz loopback o activa en ausencia de una ID de router configurada manualmente. Las direcciones IP loopback tienen mayor prioridad que otras interfaces. En este caso, los routers R4 y R1 tienen la mayor prioridad de router. Entre los dos, R3 tiene el ID de router más alto. Por lo tanto, R4 se convertirá en DR y R1 se convertirá en BDR.

Un administrador de red está solucionando problemas de la NAT dinámica configurada en el router R2. ¿Qué comando puede usar el administrador para ver el número total de traducciones NAT activas y el número de direcciones que se asignan desde el grupo NAT?

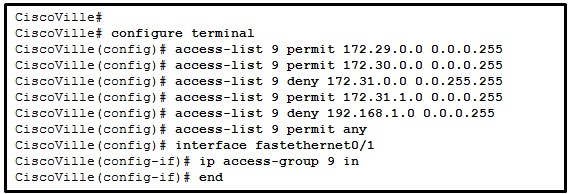

Consulte la exposición. Un administrador de red ha configurado ACL 9 como se muestra. Los usuarios de la red 172.31.1.0/24 no pueden reenviar el tráfico a través del router CiscoVille. ¿Cuál es la causa más probable de la falla de tráfico?

Explicación: Al verificar una ACL, las declaraciones siempre se enumeran en orden secuencial. Aunque existe un permiso explícito para el tráfico que se origina en la red 172.31.1.0/24, se está denegando debido a la ACE previamente implementada de CiscoVille(config)# access-list 9 deny 172.31.0.0 0.0.255.255. La secuencia de las ACE debe modificarse para permitir el tráfico específico que se origina en la red 172.31.1.0/24 y luego negar 172.31.0.0/16.

¿Qué número representa el nivel más severo de registro de syslog?

Explicación: Los niveles de Syslog están numerados del 0 al 7, siendo 0 el más grave y 7 el menos grave.

¿Qué dos tipos de VPN son ejemplos de VPN de acceso remoto administradas por la empresa? (Elija dos.)

Por favor, selecciona 2 respuestas correctas

Explicación: Las VPN administradas por empresas se pueden implementar en dos configuraciones: • VPN de acceso remoto: Esta VPN se crea dinámicamente cuando es necesario para establecer una conexión segura entre un cliente y un servidor VPN. Las VPN de acceso remoto incluyen VPN IPsec basadas en cliente y VPN SSL sin cliente. • VPN de sitio a sitio: Esta VPN se crea cuando los dispositivos de interconexión están preconfigurados con información para establecer un túnel seguro. El tráfico de VPN se cifra solo entre los dispositivos de interconexión y los hosts internos no tienen conocimiento de que se utiliza una VPN. Las VPN de sitio a sitio incluyen IPsec, GRE sobre IPsec, Cisco Dynamic Multipuntoint (DMVPN) e IPsec Virtual Tunnel Interface (VTI) VPN.

¿Qué es una característica de un IPS?

Explicación: Una ventaja de un sistema de prevención de intrusiones (IPS) es que puede identificar y detener paquetes maliciosos. Sin embargo, debido a que un IPS se implementa en línea, puede agregar latencia a la red.

¿Cuál es la función de los ASIC en un switch multicapa?

Explicación: Los ASIC son circuitos integrados de aplicaciones específicas y permiten que un switch multicapa reenvíe paquetes IP sin llamar a la CPU para tomar decisiones de enrutamiento. Mediante el uso de ASIC, un switch puede reenviar paquetes IP casi tan rápido como puede reenviar tramas de Capa 2.

Un usuario está leyendo un libro del sitio web https://www.books-info.com/author1a/book2.html#page100. ¿Qué parte del enlace web se llama fragmento?

¿Qué tipo de herramienta usaría un administrador para capturar paquetes que van hacia y desde un dispositivo en particular?

¿Qué es correcto en relación con NAT para IPv6?

Explicación: Consulte el tema del plan de estudios: 9.2.5 NAT para IPv6 es una medida temporal para ayudar en el cambio de IPv4 a IPv6. NAT64 está reemplazando a NAT-PT. La pila doble es un método para ejecutar IPv4 e IPv6 en la misma red.

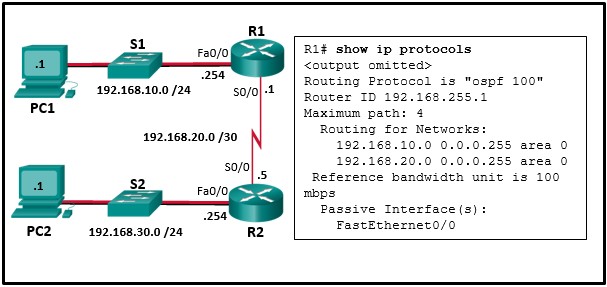

Consulte la exposición. Un administrador de red ha configurado OSPFv2 en los dos routers Cisco como se muestra. Los routers no pueden formar una adyacencia vecina. ¿Qué se debería hacer para solucionar el problema?

Explicación: Para formar adyacencias vecinas OSPFv2, dos interfaces de router conectadas deben compartir la misma subred. El router R2 se muestra en la topología con una dirección IP de 192.168.20.5 y no existe en la misma subred que la dirección IP 192.168.20.1/30 de S0/0 en el router R1.

¿Qué tipo de paquete OSPFv2 contiene una lista abreviada del LSDB de un router emisor y es utilizado por los routers receptores para compararlo con el LSDB local?

Explicación: El paquete de descripción de la base de datos (DBD) contiene una lista abreviada de la LSDB enviada por un router vecino y es utilizada por los routers receptores para compararla con la LSDB local.

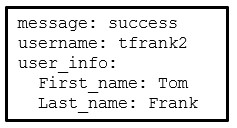

Consulte la exposición. ¿Qué formato de datos se utiliza para representar los datos para aplicaciones de automatización de redes?

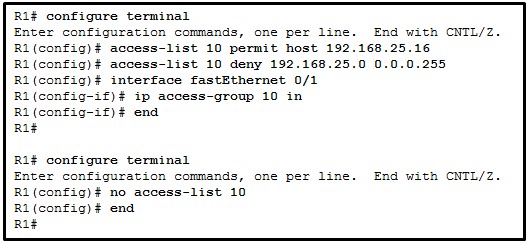

Consulte la exposición. Un administrador de red está configurando una ACL IPv4 estándar. ¿Cuál es el efecto después de ingresar el comando no access-list 10?

Explicación: El comando R1(config)# no access-list elimina la ACL de la configuración en ejecución inmediatamente. Sin embargo, para deshabilitar una ACL en una interfaz, se debe ingresar el comando R1(config-if)# no ip access-group.

Consulte la exposición. ¿Cuál es el costo de OSPF para llegar al router A LAN 172.16.1.0/24 desde B?

¿Qué enunciado describe una característica de las VPN de sitio a sitio?

¿Qué dos afirmaciones describen las VPN de acceso remoto? (Elija dos.)

Por favor, selecciona 2 respuestas correctas

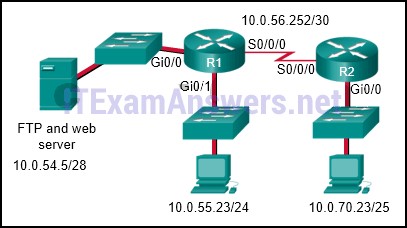

Consulte la exposición. El administrador de red que tiene la dirección IP 10.0.70.23/25 necesita tener acceso al servidor FTP corporativo (10.0.54.5/28). El servidor FTP también es un servidor web al que pueden acceder todos los empleados internos en redes dentro de la dirección 10.xxx. No se debe permitir ningún otro tráfico a este servidor. ¿Qué ACL extendida se usaría para filtrar este tráfico y cómo se aplicaría esta ACL? (Elija dos.)

Por favor, selecciona 2 respuestas correctas

Explicación: Las dos primeras líneas de la ACL permiten al host 10.0.70.23 acceso FTP al servidor que tiene la dirección IP 10.0.54.5. La siguiente línea de la ACL permite el acceso HTTP al servidor desde cualquier host que tenga una dirección IP que comience con el número 10. La cuarta línea de la ACL niega cualquier otro tipo de tráfico al servidor desde cualquier dirección IP de origen. La última línea de la ACL permite cualquier otra cosa en caso de que se agreguen otros servidores o dispositivos a la red 10.0.54.0/28. Debido a que el tráfico se filtra desde todas las demás ubicaciones y para el dispositivo host 10.0.70.23, el mejor lugar para colocar esta ACL es el más cercano al servidor.

¿Cuál es una característica de la capa de distribución en el modelo jerárquico de tres capas?

Explicación: Una de las funciones de la capa de distribución es agregar redes de armarios de cableado a gran escala. Proporcionar acceso a los usuarios finales es una función de la capa de acceso, que es el borde de la red. Actuar como columna vertebral es una función de la capa central.

¿Qué solución VPN permite el uso de un navegador web para establecer un túnel VPN seguro y de acceso remoto al ASA?

Explicación: Cuando se utiliza un navegador web para acceder de forma segura a la red corporativa, el navegador debe utilizar una versión segura de HTTP para proporcionar cifrado SSL. No es necesario instalar un cliente VPN en el host remoto, por lo que se utiliza una conexión SSL sin cliente.

¿Qué mecanismo de QoS permite que los datos sensibles al retraso, como la voz, se envíen primero antes de enviar los paquetes en otras colas?

Un usuario informa que la estación de trabajo no puede conectarse a una impresora en red en la oficina para imprimir un informe creado con un software de procesamiento de texto. ¿Qué acción de resolución de problemas del técnico del servicio de asistencia técnica seguiría el enfoque de divide y vencerás?

Si un router tiene dos interfaces y enruta el tráfico tanto IPv4 como IPv6, ¿cuántas ACL se podrían crear y aplicar?

Explicación: Al calcular cuántas ACL se pueden configurar, utilice la regla de "tres Ps": una ACL por protocolo, por dirección, por interfaz. En este caso, 2 interfaces x 2 protocolos x 2 direcciones producen 8 posibles ACL.

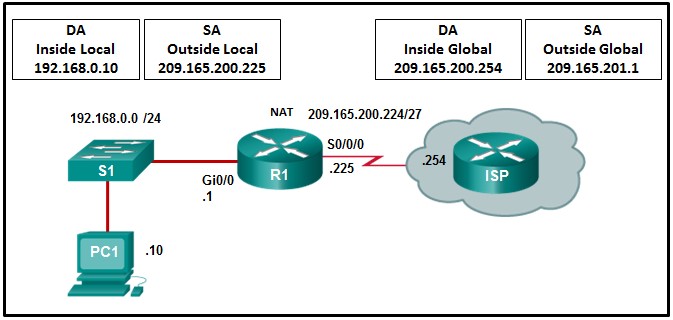

Consulte la exposición. R1 está configurado para NAT estático. ¿Qué dirección IP utilizarán los hosts de Internet para llegar a la PC1?

Explicación: En NAT estática, una única dirección local interna, en este caso 192.168.0.10, se asignará a una única dirección global interna, en este caso 209.165.200.225. Los hosts de Internet enviarán paquetes a la PC1 y utilizarán como dirección de destino la dirección global interna 209.165.200.225.

Un administrador ha configurado una lista de acceso en el R1 para permitir el acceso administrativo SSH desde el host 172.16.1.100. ¿Qué comando aplica correctamente la ACL?

Explicación: El acceso administrativo por SSH al router se realiza a través de las líneas vty. Por lo tanto, la ACL debe aplicarse a esas líneas en la dirección de entrada. Esto se logra ingresando al modo de configuración de línea y emitiendo el comando de clase de acceso.

Comparte tus Resultados: